Stuxnet se ha convertido en sinónimo de ciberataques y ciberguerra. Hasta el día de hoy, continúan las preguntas sobre quién creó Stuxnet, cómo funcionó Stuxnet y por qué Stuxnet es importante para la ciberseguridad. Siga leyendo para encontrar respuestas a estas preguntas y más.

¿Qué es Stuxnet?

Stuxnet es un gusano informático altamente sofisticado que se hizo ampliamente conocido en 2010. Explotó vulnerabilidades de día cero de Windows previamente desconocidas para infectar los sistemas de destino y propagarse a otros sistemas. Stuxnet se centró principalmente en las centrifugadoras de las instalaciones de enriquecimiento de uranio de Irán, con la intención de descarrilar de manera encubierta el programa nuclear de Irán en ese momento. Sin embargo, Stuxnet se modificó con el tiempo para permitirle apuntar a otra infraestructura, como tuberías de gas, plantas de energía y plantas de tratamiento de agua.

Si bien Stuxnet fue noticia mundial en 2010, se cree que su desarrollo comenzó en 2005. Se considera la primera arma cibernética del mundo y, por esa razón, generó una gran atención mediática. Según se informa, el gusano destruyó casi una quinta parte de las centrifugadoras nucleares de Irán, infectó más de 200,000 computadoras y provocó la degradación física de 1,000 máquinas.

¿Cómo funcionó Stuxnet?

Stuxnet es un malware muy complejo, que se diseñó cuidadosamente para afectar solo a objetivos específicos y para causar un daño mínimo a otros dispositivos.

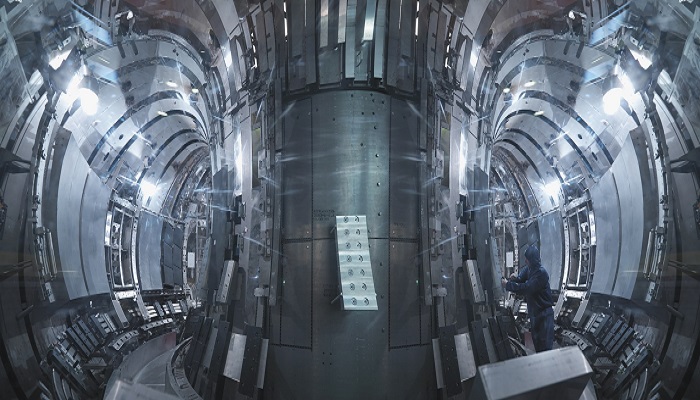

A principios de la década de 2000, se pensaba que Irán estaba desarrollando armas nucleares en su instalación de enriquecimiento de uranio en Natanz. Las instalaciones nucleares de Irán estaban vacías, lo que significa que deliberadamente no estaban conectadas a otras redes ni a Internet. (El término 'espacio de aire' se refiere al espacio físico entre los activos físicos de una organización y el mundo exterior). Se cree que Stuxnet fue transmitido a través de memorias USB llevadas dentro de estas instalaciones nucleares por los agentes.

Stuxnet buscó en cada PC infectada señales del software Siemens Step 7, que las computadoras industriales que sirven como controladores lógicos programables (PLC) utilizan para automatizar y monitorear equipos electromagnéticos. Una vez que Stuxnet encontró este software, comenzó a actualizar su código para enviar instrucciones destructivas al equipo electromagnético controlado por la PC. Al mismo tiempo, Stuxnet envió comentarios falsos al controlador principal, lo que significaba que cualquiera que supervisara el equipo no se daría cuenta de que algo andaba mal hasta que el equipo comenzara a autodestruirse.

En esencia: Stuxnet manipuló las válvulas que bombeaban gas de uranio a las centrifugadoras de los reactores de Natanz. Aceleró el volumen de gas y sobrecargó las centrifugadoras, lo que provocó que se sobrecalienten y se autodestruyan. Pero para los científicos iraníes que miraban las pantallas de las computadoras, todo parecía normal.

Stuxnet era muy sofisticado: utilizaba cuatro ataques de día cero separados para infiltrarse en los sistemas y estaba diseñado solo para infligir daños a los sistemas de control industrial de Siemens. Stuxnet constaba de tres partes:

- Un gusano que realizó la mayor parte del trabajo.

- Un archivo de vínculo que automatiza la ejecución de copias de gusanos propagados

- Un rootkit que ocultaba archivos para que no fueran detectados

Stuxnet salió a la luz en 2010 después de que los inspectores de las instalaciones nucleares de Irán expresaran su sorpresa por el ritmo al que estaban fallando las centrifugadoras. Una investigación más profunda por parte de expertos en seguridad reveló que la causa era un poderoso software malintencionado. (Uno de los expertos en seguridad fue Sergey Ulasen, quien posteriormente pasó a trabajar para Kaspersky). Stuxnet fue difícil de detectar porque era un malware completamente nuevo sin firmas conocidas, que explotaba múltiples vulnerabilidades de día cero.

Stuxnet no tenía la intención de extenderse más allá de las instalaciones nucleares de Irán. Sin embargo, el malware terminó en equipos conectados a Internet y comenzó a propagarse debido a su naturaleza extremadamente sofisticada y agresiva. Sin embargo, causó poco daño a los equipos externos que infectó, porque Stuxnet fue diseñado específicamente para dañar solo ciertos objetivos. El impacto de Stuxnet se sintió principalmente en Irán.

¿Quién creó Stuxnet?

Si bien nadie se atribuyó oficialmente la responsabilidad de Stuxnet, se acepta ampliamente que fue una creación conjunta entre las agencias de inteligencia de los Estados Unidos e Israel. Según se informa, el programa clasificado para desarrollar el gusano recibió el nombre en clave de "Juegos Olímpicos", que comenzaron con el presidente George W Bush y luego continuaron con el presidente Obama. El objetivo del programa era descarrilar o al menos retrasar el programa nuclear emergente de Irán.

Inicialmente, los agentes colocaron el malware Stuxnet en cuatro empresas de ingeniería asociadas con Natanz, una ubicación clave en Irán para su programa nuclear, confiando en el uso descuidado de unidades USB para transportar el ataque dentro de la instalación.

¿Por qué Stuxnet es tan famoso?

Stuxnet generó un gran interés en los medios y fue objeto de documentales y libros. Hasta el día de hoy, sigue siendo uno de los ataques de malware más avanzados de la historia. Stuxnet fue importante por varias razones:

- Fue la primera arma digital del mundo. En lugar de simplemente secuestrar computadoras específicas o robarles información, Stuxnet escapó del reino digital para causar destrucción física en los equipos que controlaban las computadoras. Estableció un precedente de que era posible atacar la infraestructura de otro país a través de malware.

- Fue creado a nivel de estado nacional y, aunque Stuxnet no fue el primer ataque cibernético de la historia , se consideró el más sofisticado en ese momento.

- Fue muy eficaz: según los informes, Stuxnet arruinó casi una quinta parte de las centrifugadoras nucleares de Irán. Apuntando a los sistemas de control industrial, el gusano infectó más de 200.000 equipos y provocó la degradación física de 1.000 equipos.

- Usó cuatro vulnerabilidades de día cero diferentes para propagarse, lo cual era muy inusual en 2010 y sigue siendo poco común en la actualidad. Entre esos exploits había uno tan peligroso que simplemente requería tener un ícono visible en la pantalla, no era necesaria ninguna interacción.

- Stuxnet destacó el hecho de que las redes con brecha de aire pueden romperse, en este caso, a través de unidades USB infectadas. Una vez que Stuxnet estaba en un sistema, se extendía rápidamente, buscando computadoras con control sobre el software y los PLC de Siemens.

¿Stuxnet es un virus?

A menudo se hace referencia a Stuxnet como un virus, pero en realidad es un gusano informático. Aunque los virus y los gusanos son ambos tipos de malware, los gusanos son más sofisticados porque no requieren la interacción humana para activarse; en cambio, pueden autopropagarse una vez que ingresan al sistema.

Además de eliminar datos, un gusano informático puede sobrecargar redes, consumir ancho de banda, abrir una puerta trasera, reducir el espacio en el disco duro y entregar otro malware peligroso como rootkits, spyware y ransomware .

Puede leer más sobre la diferencia entre virus y gusanos en nuestro artículo aquí .

El legado de Stuxnet

Debido a su notoriedad, Stuxnet ha entrado en la conciencia pública. Alex Gibney, un documentalista nominado al Oscar, dirigió Zero Days , un documental de 2016 que contó la historia de Stuxnet y examinó su impacto en las relaciones de Irán con Occidente. Kim Zetter, una periodista galardonada, escribió un libro llamado Countdown to Zero Day , que detalla el descubrimiento y las secuelas de Stuxnet. También se han lanzado otros libros y películas.

Según los informes, los creadores de Stuxnet lo programaron para que caducara en junio de 2012 y, en cualquier caso, Siemens emitió arreglos para su software PLC. Sin embargo, el legado de Stuxnet continuó en forma de otros ataques de malware basados en el código original. Los sucesores de Stuxnet incluyeron:

Duqu (2011)

Duqu fue diseñado para registrar pulsaciones de teclas y extraer datos de instalaciones industriales, presumiblemente para lanzar un ataque posterior.

Llama (2012)

Flame era un software espía sofisticado que grababa conversaciones de Skype , registraba pulsaciones de teclas y recopilaba capturas de pantalla, entre otras actividades. Al igual que Stuxnet, Flame viajó a través de una memoria USB. Apuntó a organizaciones gubernamentales y educativas y a algunos particulares, principalmente en Irán y otros países del Medio Oriente.

Havex (2013)

El objetivo de Havex era recopilar información de empresas de energía, aviación, defensa y farmacéuticas, entre otras. El malware Havex se dirigió principalmente a organizaciones estadounidenses, europeas y canadienses.

Industroyer (2016)

Esta instalación de energía dirigida. Según los informes, provocó un corte de energía en Ucrania en diciembre de 2016.

Tritón (2017)

Esto se centró en los sistemas de seguridad de una planta petroquímica en el Medio Oriente, lo que generó preocupaciones sobre la intención del creador de malware de causar lesiones físicas a los trabajadores.

Más reciente (2018)

Según los informes, un virus sin nombre con características de Stuxnet golpeó una infraestructura de red no especificada en Irán en octubre de 2018.

Hoy en día, los medios cibernéticos se utilizan ampliamente para recopilar inteligencia, sabotaje y operaciones de información por parte de muchos actores estatales y no estatales, para actividades delictivas, fines estratégicos o ambos. Sin embargo, los usuarios de computadoras comunes tienen pocas razones para preocuparse por los ataques de malware basados en Stuxnet, ya que están dirigidos principalmente a las principales industrias o infraestructura, como las centrales eléctricas o la defensa.

Ciberseguridad para redes industriales

En el mundo real, los ataques de estados nacionales avanzados como Stuxnet son raros en comparación con las interrupciones oportunistas comunes causadas por cosas como el ransomware. Pero Stuxnet destaca la importancia de la ciberseguridad para cualquier organización. Ya sea que se trate de ransomware, gusanos informáticos, phishing , compromiso del correo electrónico empresarial (BEC) u otras amenazas cibernéticas, los pasos que puede tomar para proteger su organización incluyen:

- Aplique una directiva estricta Traiga su propio dispositivo (BYOD) que evite que los empleados y contratistas introduzcan amenazas potenciales en su red.

- Implemente una directiva de contraseñas sólida y técnicamente aplicada con autenticación de dos factores que dificulta los ataques de fuerza bruta y evita que las contraseñas robadas se conviertan en vectores de amenazas.

- Proteja equipos y redes con los últimos parches. Si se mantiene actualizado, podrá beneficiarse de las últimas correcciones de seguridad.

- Aplique una copia de seguridad y una restauración sencillas en todos los niveles para minimizar las interrupciones, especialmente en los sistemas críticos.

- Supervise constantemente procesadores y servidores para detectar anomalías.

- Asegúrese de que todos sus dispositivos estén protegidos por un antivirus completo. Un buen antivirus funcionará las 24 horas del día, los 7 días de la semana para protegerlo contra los piratas informáticos y los últimos virus, ransomware y spyware.

Los productos de Kaspersky recibieron 9 premios en los AV-TEST Awards 2024, entre ellos:

- Kaspersky Premium: Mejor Seguridad para MacOS

- Kaspersky Plus: Mejor Protección y Mejor Usabilidad

Obtenga más información sobre AV-TEST Awards 2024.

Descubra nuestros productosProductos relacionados:

- Kaspersky Antivirus

- Antivirus de Kaspersky Premium

- Descargue Kaspersky Premium Antivirus con una prueba gratuita de 30 días

- Kaspersky Password Manager - Versión de prueba gratuita

- Kaspersky VPN Secure Connection

Más información: