Protección contra ransomware

Los ransomware son un tipo de troyano que modifica los datos del usuario en la computadora de la víctima, de modo que ya no pueda utilizarlos ni usar a plenitud la computadora. Una vez que los datos se capturan como "rehenes" (mediante bloqueo o cifrado), el atacante exige un rescate al usuario. En la última instancia, se le indica a la víctima que envíe el dinero al malhechor; tras recibirlo, el cibercriminal promete enviar un programa a la víctima para restaurar los datos o restaurar el rendimiento de la computadora.

Los ransomware son una de las amenazas más populares que ahora enfrenta el mundo cibernético debido a las siguientes razones:

- Esta amenaza tiene un modelo de monetización claro

- Es fácil implementar este tipo de malware

Los ransomware pueden ser complejos o simples, según las víctimas planificadas:

- Los ransomware comunes se propagan ampliamente a través de campañas de spam maliciosas, kits de exploits, etc.

- Los ransomware complejos se utilizan en ataques selectivos

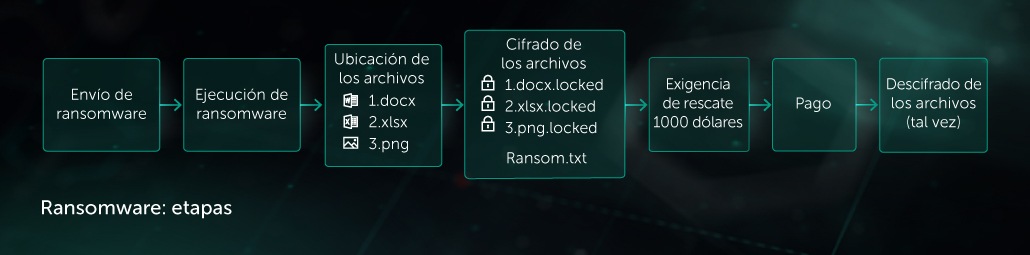

Los ataques de ransomware tienen varias etapas:

- Ingreso a la máquina de una víctima: un archivo adjunto malicioso en un correo spam, el aprovechamiento de vulnerabilidades o una penetración en caso de ataque dirigido

- Ejecución: cifrado de archivos de usuario importantes

- Se muestra el rescate exigido

- Descifrado de datos (opcional)

Para una protección eficaz contra ransomware, una solución de seguridad debe utilizar un modelo de protección multicapa. La protección multicapa de última generación de Kaspersky permite que los productos detecten los ransomware en la etapa de ingreso y ejecución del ataque. Analicemos en mayor detalle estas etapas.

Etapa de ingreso: archivo adjunto malicioso en correo spam

Actualmente, una de las maneras más comunes de distribuir ransomware es enviar archivos con scripts ejecutables en correos electrónicos (correo spam). Como alternativa, los documentos de Microsoft Office con macros maliciosos se utilizan como archivos adjuntos.

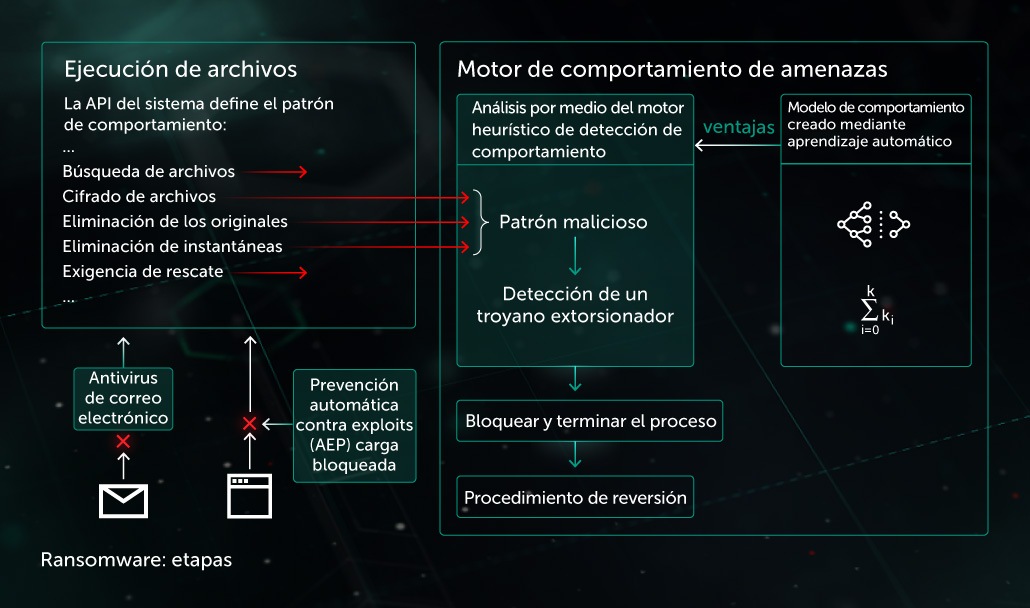

En los productos de Kaspersky, el componente Mail AV analiza el contexto completo del mensaje (incluidos los archivos adjuntos del correo electrónico) y aplica heurística exhaustiva al contenido.

Etapa de ingreso: aprovechamiento de vulnerabilidades

La prevención de exploits (EP) es un componente especial que impide la penetración de malware (incluidos los ransomware) en las vulnerabilidades del software. Entre las aplicaciones más importantes protegidas por la EP se encuentran los navegadores, las aplicaciones de Office, los lectores de PDF, etc. Ante cada acción sospechosa del software mencionado, como el inicio de un proceso secundario, el componente aplica un análisis de seguridad adicional de su comportamiento para detectar patrones maliciosos. La EP ayuda a bloquear ransomware, como CryptXXX y muchos otros.

En el 2017, el mundo supo del uso de vulnerabilidades de red como un método de distribución de ransomware. El ransomware WannaCry proliferó por medio del aprovechamiento de vulnerabilidades de pymes. Este aprovechamiento solo se puede detener en el nivel de red. Los productos Kaspersky tienen un componente especial para el análisis del tráfico de red: el sistema de detección de intrusiones (IDS). Este componente analiza los paquetes de red en un bajo nivel y aplica patrones heurísticos para detectar actividades maliciosas de red. Este componente detecta correctamente exploits de seguridad EternalBlue/EternalRomance. Lo cual sirve para prevenir la infección de WannaCry.

Etapa de ejecución

Los cibercriminales tratan de eludir la detección estática con diferentes métodos. En este caso, la detección de comportamiento se convierte en la última, pero la más potente línea de defensa. El análisis de cada actividad del proceso permite revelar los patrones maliciosos. Después de eso, el producto finaliza el proceso y revierte los cambios con el motor de corrección. La detección basada en el comportamiento es eficaz, incluso con las amenazas antes desconocidas y los ransomware. Un patrón de ransomware básico consta de varios pasos:

- Encontrar archivos importantes en la máquina de la víctima

- Leer el contenido de cada archivo

- Cifrar el contenido y guardar los cambios en el disco

A través de la coincidencia de dicho patrón de comportamiento malicioso, el motor de comportamiento bloquea el proceso y revierte los cambios con el motor de corrección. Entre los ejemplos de detección exitosa de ransomware mediante este patrón, se encuentran Polyglot, WannaCry (parte de cifrado del malware), etc.

La detección de ransomware no se limita al patrón mencionado, y muchos otros podrían ser eficientes contra este tipo de amenazas. La eficiencia del enfoque se puso a prueba durante el ataque del ransomware ExPetr de julio del 2017. Los cibercriminales utilizaron partes de bajo nivel del ransomware Petya para realizar un cifrado de tabla maestra de archivos (MFT, contiene todos los metadatos de archivos, directorios y archivos del sistema de archivos NTFS). Para aplicarlo, ejecutan un componente de alto nivel, que reescribe el registro de arranque principal (MBR) del disco duro. El componente del motor de comportamiento de amenazas marca comportamientos como maliciosos y detiene el proceso. Incluso si otros cibercriminales crean un ransomware similar, su funcionalidad fallaría independientemente de los tipos de las técnicas de confusión/antiemulación.

Ransomware en ataques selectivos

En el 2017, los expertos de Kaspersky registraron varios grupos que atacaban organizaciones con un objetivo principal: cifrar sus datos.

En muchos casos de ataques selectivos, se utilizaron utilidades legítimas para el cifrado de discos/archivos, por ejemplo, DiskCryptor para el cifrado y PSExec para la instalación masiva a través de una red corporativa. Las detecciones estáticas y básicas basadas en el comportamiento de utilidades legítimas serían ineficientes debido a la producción de falsos positivos en los casos de uso legítimo. De esta manera, se crea el requisito de recopilación y análisis del contexto completo del uso de la utilidad. En el ejemplo mencionado, el patrón de instalación de la utilidad legítima para el cifrado a través de la utilidad PSExec podría ser sospechoso y, después de que el producto aplica la protección, se evitarían daños en los datos sin activar falsas alarmas adicionales para otros usuarios.