Protección basada en comportamiento

La detección basada en el comportamiento es parte del enfoque de protección multicapa y de última generación de Kaspersky. Es una de las maneras más eficientes de protegerse contra amenazas avanzadas como los malware que no utilizan archivos, los ransomware y los malware de día cero.

Las siguientes capacidades de protección conforman el motor de comportamiento de amenazas de Kaspersky:

- Detección del comportamiento

- Prevención de exploits

- Motor de corrección

- Antibloqueador

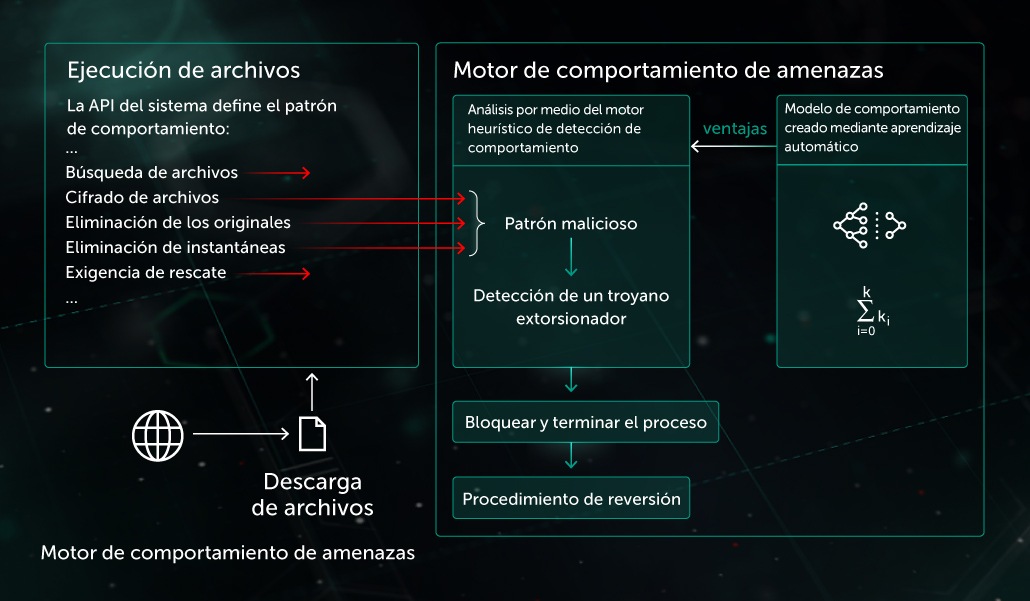

En la vida real, los cibercriminales enmarañan los códigos maliciosos para que puedan evadir las tecnologías de detección estática y la emulación mediante productos de seguridad. Por ejemplo, el código de ransomware creado recientemente a menudo viene con un empacador personalizado con una función antiemulación. Antes de la ejecución, cualquier intento de analizar la bien elaborada muestra mediante un análisis a pedido o un análisis durante el acceso no indicará resultados en la detección, por lo que la tarea del cibercriminal se llevará a cabo.

Pero durante la etapa de ejecución, el motor de comportamiento de amenazas analiza la actividad efectiva del proceso en tiempo real y revela su naturaleza maliciosa. Todo lo que se necesita después es marcar la alarma y finalizar el proceso para que el motor de corrección realice la reversión de los cambios.

En el ejemplo mencionado con ransomware comprimido, la muestra podría intentar realizar las siguientes acciones:

- Encontrar archivos importantes en el sistema de destino

- Cifrar archivos importantes

- Eliminar archivos originales

- Eliminar copias instantáneas

Dicha información es suficiente para la detección y no depende de las técnicas del empaquetador o antiemulación utilizadas. Cuando se utiliza el motor de comportamiento de amenazas, el cual está protegido tanto por modelos basados en el aprendizaje automático como por la heurística del comportamiento, el producto deja de ser confidencial para las técnicas de evasión estáticas e incluso para las modificaciones del comportamiento de la muestra.

Mediante la toma de decisiones basadas en comportamientos, es importante detectar las actividades maliciosas lo antes posible, lo que, en combinación con el motor de corrección adecuado, permite prevenir la pérdida de datos de cualquier usuario final. El motor de corrección protege diferentes objetos, como archivos, claves de registro, tareas, etc.

Con la muestra anterior, supongamos que antes de que se efectuara la actividad maliciosa real, el ransomware se agregó a sí mismo a la ejecución automática (por ejemplo, a través del registro). Después de la detección, el motor de corrección debe analizar el flujo de comportamiento y no solo restaurar los datos del usuario, sino también eliminar la clave de registro creada.

Entre otras ventajas, en algunos casos, la tecnología de detección basada en el comportamiento se convierte en el único medio para detectar y protegerse de una amenaza como un malware que no utiliza archivos. Por ejemplo, mientras navega por Internet, un usuario es el objetivo de un ataque drive-by. Después de aprovechar el exploit, el código malicioso se ejecuta en el contexto del navegador web. El objetivo principal del código malicioso es utilizar suscripciones WMI o de registro para efectos de persistencia, y esto termina sin un solo objeto para realizar una detección estática. Sin embargo, el componente de detección de comportamiento analiza el comportamiento del subproceso del navegador de Internet, marca la detección y bloquea la actividad maliciosa.

Los componentes del motor de comportamiento se benefician de los modelos basados en el aprendizaje automático en el endpoint para detectar patrones maliciosos anteriormente desconocidos, además de registros heurísticos de comportamiento. Los eventos del sistema que se recopilan de diferentes fuentes se incluyen en el modelo de aprendizaje automático. Después del procesamiento, el modelo de aprendizaje automático genera un veredicto si el patrón analizado es malicioso. Incluso en el caso de un veredicto no malicioso, la heurística del comportamiento usa el resultado del modelo de aprendizaje automático, que, a su vez, también puede alertar la detección.

El componente de detección de comportamiento implementa un mecanismo de protección de memoria. Protege los procesos críticos del sistema como lsass.exe y permite prevenir las filtraciones de credenciales de usuario con la ayuda de malware como mimikatz.