Uno de los mayores desafíos al combatir las amenazas de seguridad híbridas es que pueden ser difíciles de identificar. Como una cepa de ADN con una compleja cadena de genes, las amenazas híbridas contienen una variedad de virus, gusanos y troyanos. El malware no siempre ha tenido esta apariencia tan compleja, pero hoy en día un virus de correo electrónico puede tener su propio motor SMTP con un comportamiento muy similar al de un gusano. ¿Cómo saber si estamos ante un virus o un gusano? Es una pregunta fácil para los profesionales de la ciberseguridad, y también para las plataformas antivirus.

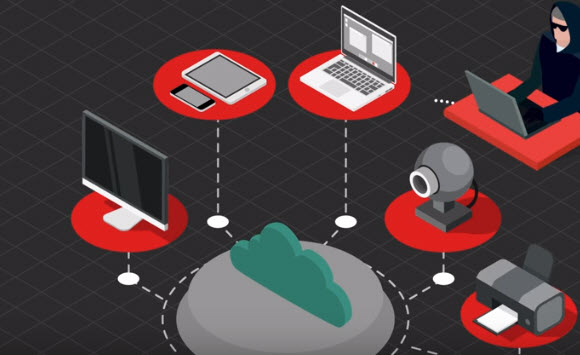

Las amenazas híbridas son un peligro para todos, especialmente para las personas y empresas que utilizan soluciones de computación en la nube: los datos guardados en estos sistemas tienen sus propios riesgos de seguridad. Una cosa es implementar la seguridad en los sistemas propios, pero una vez que los datos llegan a la nube, quedan fuera de sus manos. Los proveedores no solo lidian con las mismas amenazas de seguridad cibernética que nosotros, sino que también se enfrentan a los problemas de la seguridad física. Es importante elegir un proveedor de servicios de nube que tenga un historial de cumplimiento exhaustivo de las normas de seguridad. He aquí la descripción de cinco de las amenazas y soluciones de seguridad híbrida más comunes que su empresa puede enfrentar si sufre un ataque.

Virus híbrido / Gusano

Es un código malicioso que combina las características de ambos tipos de malware. La mayoría de los virus modernos pertenecen a la categoría de híbridos, según Ed Skoudis, instructor del Instituto SANS y autor del libro "Malware: Fighting Malicious Code". Las posibles soluciones o medidas para evitar que las personas y empresas caigan víctimas de este ataque, o sean capaces de evadir el riesgo son, entre otras:

- Instalar un software antivirus de nube para uso doméstico y un software híbrido de seguridad en la nube para uso comercial

- Instalar revisiones a sus sistemas operativos para evitar vulnerabilidades innecesarias

- Deshabilitar la ejecución de scripts o secuencias de comandos en la configuración de su navegador web

Evaluación inadecuada de riesgos de seguridad

Un análisis de riesgos de seguridad es esencial para mantener la seguridad de los datos, ya que permite a las empresas y proveedores de nube saber en qué enfocar sus esfuerzos de seguridad. Si no sabe lo suficiente sobre un riesgo, es posible que una empresa (o proveedor en la nube) no sepa cómo y dónde se originó un ataque. Es más difícil tapar un agujero cuando no se sabe dónde está. Las posibles soluciones pasan por tener:

- Un proceso de evaluación y prevención de riesgos que se revise y evalúe a intervalos regulares

- Sistemas IDS / IPS que hagan análisis constantes en busca de tráfico malicioso

- Una supervisión constante y activa de registros, y actualizaciones de software que estén al día

Gestión de la seguridad

Las computadoras necesitan protección para cada uno de sus componentes, desde la memoria operativa hasta el software y los datos almacenados. Sin embargo, los datos de la nube se almacenan de forma remota, y es el proveedor de la nube quien dicta las características de seguridad de la nube. Esto puede hacer que el proveedor utilice procedimientos de autenticación y autorización que no son tan seguros como los que usted requiere. Puede abordar las posibles brechas de seguridad en la nube de las siguientes formas:

- Replicando controles en sus soluciones en la nube

- Eliminando sus datos confidenciales de la nube y manteniéndolos en servidores internos seguros

- Cifrando los datos antes de almacenarlos en la nube

Protección inadecuada de la propiedad intelectual (PI)

La propiedad intelectual es algo que usted ha creado o ideas que ha tenido. Puede ser información patentada que su empresa utiliza para diferenciarse de sus competidores. Su propiedad intelectual no debe ser de dominio público, así que requiere un cifrado muy completo cuando se almacena de forma remota. Una protección inadecuada de su dirección IP significa que sus datos confidenciales pueden ser de fácil acceso para los hackers. Las posibles soluciones son:

- Desarrollar un modelo detallado de amenazas y atenerse a él

- Organizar una matriz de permisos

- Reforzar sus componentes de código abierto para evitar incursiones

Fallas al comunicarse con el proveedor de nube

Todos los proveedores de nube deben brindar acuerdos que le permitan saber qué niveles de servicio puede esperar. Sin ellos, puede exponer los datos a riesgos innecesarios porque no sabe a ciencia cierta cuáles son las responsabilidades del proveedor de nube. Para mejorar la comunicación con su proveedor de nube puede:

- Usar el Registro de Seguridad, Confianza y Garantía de CSA (Cloud Security Alliance) como referencia para saber qué solicitar

- Hacer más preguntas y establecer estándares y expectativas rigurosas para los tipos de respuestas que espera obtener del proveedor de la nube

Desafortunadamente, hay muchas de amenazas de seguridad en la nube híbrida. Los anteriores son solo algunos de los problemas más comunes, pero tienen solución. Con un poco de planificación y conocimientos, aplicados a perfeccionar las estructuras de seguridad de su organización, puede mitigar con éxito las amenazas. Contratar los servicios de una compañía de confianza, capaz de brindar seguridad adaptativa y sólidas soluciones de seguridad en la nube es dar un gran paso en la dirección correcta.

Artículos y enlaces relacionados:

Seguridad de su sitio web ¿está su negocio en riesgo?

¿Qué es IoT y protección de IoT?

¿Qué es VPN y por qué necesita VPN?

Threat Intelligence: inteligencia aplicada a las amenazas

¿Qué son las Amenazas persistentes avanzadas, qué son los indicios de APT?

Productos relacionados: