Control de aplicaciones y HIPS

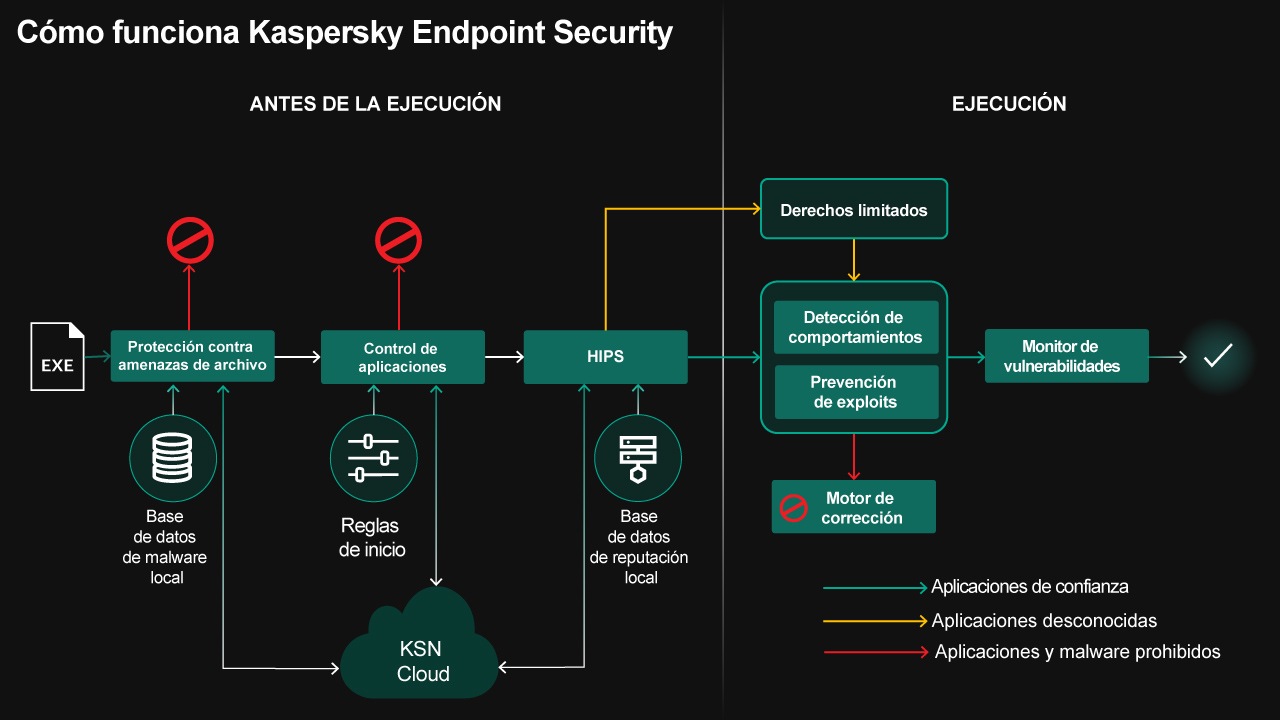

La protección tradicional contra ciberataques se basa en la detección de malware que contrasta cualquier aplicación con bases de datos de indicadores de malware conocidos antes de que se ejecuten. En los productos Kaspersky, esta capa básica de protección contra amenazas está compuesta por la detección de la nube de KSN, la clasificación de malware de aprendizaje automático, los antirootkits y otras tecnologías antimalware.

Otro enfoque efectivo es "reforzar la limpieza" de los sistemas atacados. Incluso las amenazas desconocidas podrían bloquearse mediante el reforzamiento del acceso de las aplicaciones a los recursos críticos del sistema. Nuestros principales ejemplos de técnicas de protección centradas en recursos son el Control de aplicaciones, mediante el cual se permite o bloquea la ejecución de archivos de acuerdo con las reglas de blacklisting/whitelisting locales, y el Sistema de prevención de intrusos en el host (HIPS), que limita el acceso de las aplicaciones a los recursos del host (datos, claves de registro, memoria de procesos, etc.) según la reputación de la aplicación.

Para completar la imagen de seguridad multicapa de endpoints de Kaspersky, también debemos mencionar algunas tecnologías de control de ejecución de última capa: La detección de comportamientos, la prevención de exploits, el motor de corrección y el monitor de vulnerabilidades, que se describirán en otros artículos de TechnoWiki.

Categorías de confianza

En las soluciones de Kaspersky, la protección de recursos se basa en agrupación de aplicaciones en categorías de confianza y en la definición de las operaciones permitidas de cada categoría, como se detalla aquí:

- La atribución de aplicaciones a categorías de confianza.

- El control basado en reglas de la capacidad de las aplicaciones para iniciar e interactuar con otros procesos, datos, redes, etc.

- El monitoreo de aplicaciones, con degradación de privilegios apenas una aplicación da señales de realizar una actividad maliciosa, es decir, intentar controlar otras aplicaciones, cambiar entradas de registro, etc.

- El inicio protegido, que proporciona confianza a la atribución, el control y el monitoreo de la aplicación.

Los privilegios de las aplicaciones se definen según la categoría de confianza a la que pertenezcan. Las aplicaciones pasan automáticamente al inventario en un host y se asignan a categorías de confianza. En Kaspersky Endpoint Security for Business (KESB), las listas de aplicaciones se entregan a los administradores desde computadoras de usuario, lo que les permite desarrollar sus propias políticas de control de aplicaciones.

La atribución de una aplicación a una categoría de confianza se basa en su comportamiento, según la evaluación del motor antimalware, la reputación en KSN, la firma electrónica y la verificación de la integridad de la aplicación. Las aplicaciones se evalúan en la primera ejecución o en un grupo después de la instalación de la solución antimalware en el host.

A continuación, se detallan las categorías de confianza:

- Aplicaciones de confianza: Aplicaciones del sistema operativo (svchost, smss y otras), aplicaciones legítimas de proveedores conocidos con firma e integridad verificadas.

- Aplicaciones no confiables: malware que se bloquean para que siquiera se inicien.

- Aplicaciones desconocidas: restringidas, según su naturaleza. Por ejemplo, se permite ejecutar aplicaciones reconocidas como adware (que aún no son malware), pero que no inyectan códigos en otros procesos. Tendrán más privilegios aquellas aplicaciones que no presenten indicios de actividades maliciosas, pero que carezcan de una firma.

Después de la categorización inicial, las aplicaciones se siguen monitoreando a través de una solución antimalware. Si muestran rasgos de ser malware, se degradan a una categoría de menos confianza y sus privilegios se restringen. La reputación de las aplicaciones se vuelve a confirmar de manera periódica a través de KSN en caso de que su reputación se haya degradado recientemente en la nube.

El motor de corrección registra las operaciones de aplicaciones que no pertenezcan a la categoría "de confianza". Si una aplicación resulta ser un malware, el motor revierte los cambios que haya realizado.

Control de aplicaciones

La capacidad de una aplicación de iniciar un elemento está definida por su categoría de confianza.

En Kaspersky Internet Security (para el hogar), los usuarios pueden ajustar con precisión el bloqueo de aplicaciones en su host y seleccionar su modo:

- En el modo automático, las aplicaciones que no son de confianza se bloquean automáticamente (blacklist).

- En el modo de denegación predeterminada (whitelist), solo se inician las aplicaciones de confianza (archivos PE32, .Net ejecutables, instaladores y algunos otros formatos). Otras aplicaciones se bloquean permanentemente, incluso durante la actualización del sistema operativo y el reinicio.

- Durante el primer inicio en el modo manual, los usuarios pueden decidir si desean bloquear una aplicación en particular.

Con Kaspersky Endpoint Security for Business, los administradores pueden configurar políticas de bloqueo de inicio para aplicaciones, módulos ejecutables (archivos PE, exe, scr, dll) y scripts ejecutados a través de una gran variedad de intérpretes (com, bat, cmd, ps1, vbs, js, msi, msp, mst, ocx, appx, reg, jar, mmc, hta, sys). Para ello, el administrador debe realizar un inventario de las aplicaciones en las computadoras de los usuarios y utilizar metadatos (proveedor, certificado, nombre, versión, ruta de instalación, etc.) en su lista. Si después aparecen nuevas aplicaciones en los hosts, estas también se deben agregar al inventario.

Las aplicaciones se agrupan automáticamente en categorías jerárquicas (por ejemplo, juegos, aplicaciones de oficina o navegadores). Las categorías ayudan a los administradores a crear grupos de políticas de inicio de aplicaciones. En el caso de los grupos de usuarios, los administradores pueden bloquear el inicio de categorías de aplicaciones o aplicaciones específicas que cumplan ciertas condiciones (p. ej., si tienen una clasificación baja de la nube de KSN).

El control de aplicaciones también proporciona varias herramientas para simplificar la configuración inicial de las reglas de whitelist, incluido un asistente para crear reglas basadas en los resultados del inventario, reglas predefinidas recomendadas por Kaspersky y reglas de whitelist actualizadas dinámicamente y basadas en fuentes confiables (ubicaciones de archivos o computadoras de referencia).

Los usuarios pueden solicitar permiso al administrador para iniciar una aplicación a través de su interfaz de KESB. Para evitar el bloqueo de una aplicación legítima, los administradores pueden activar una regla de bloqueo en modo de prueba. Las reglas de prueba no afectan el inicio de la aplicación, pero se da aviso a los administradores de cualquier activación, lo cual les permite identificar bloqueos de inicio de aplicaciones no deseadas y probar las reglas propuestas, o incluso la función completa de control de inicio, en su red.

HIPS

Además de controlar su capacidad de inicio, la categoría de confianza de la aplicación define sus privilegios, es decir, qué puede hacer una aplicación en el sistema del host. El control de privilegios está basado en reglas, con un conjunto predefinido de reglas "de uso inmediato" que tanto los usuarios domésticos como los administradores de una solución comercial pueden modificar.

Para cada categoría de confianza, las reglas definen la capacidad de una aplicación de realizar las siguientes tareas:

- Modificar archivos, claves de registro (leer, escribir, crear o eliminar)

- Conexiones de red remota

- Acceder a la cámara web y el micrófono (aquí se aplican reglas más estrictas incluso para aplicaciones de confianza)

- Ejecutar operaciones del sistema, p. ej., abrir procesos o cerrar ventanas. Es importante controlar las operaciones del sistema, ya que los malware pueden utilizarlas para interferir en la memoria de otros procesos, inyectar códigos o interferir en el funcionamiento del sistema operativo.

Cada regla define las categorías de aplicaciones que afecta, la acción que controla y su veredicto: "permitir" o "denegar". En la solución para el hogar, el veredicto también puede "preguntar al usuario". En este caso, se le pide al usuario que tome la decisión y dichas decisiones se almacenan en la memoria caché.

Contenedor protegido

Mediante un conjunto especial de reglas de HIPS, cualquier proceso se podría ejecutar en un contenedor protegido: el acceso a este proceso es muy limitado, incluso para las aplicaciones de confianza. Las restricciones adicionales permiten el bloqueo de capturas de pantalla, la protección del portapapeles y el control de integridad que protege el proceso de inyecciones maliciosas. De esta manera, todos los datos internos de la aplicación (incluidos los datos personales del usuario) se mantienen seguros. Esta técnica del HIPS es el núcleo del modo Safe Money (Safe Browser).

Protección de arranque del sistema operativo

Durante el arranque del sistema operativo, todas las aplicaciones que no sean de confianza se bloquean por completo y el resto de las aplicaciones están restringidas (por ejemplo, su acceso a la red está bloqueado). De esta manera, se reduce la posibilidad de un ataque durante el arranque de la computadora.

Tecnologías relacionadas

The protection technologies of...