Control adaptable de anomalías

La reducción de la superficie de ataque, o el reforzamiento, puede ser una técnica de prevención altamente efectiva y económica. Si conoce las vulnerabilidades de su sistema y su funcionalidad excesiva, puede bloquear de forma proactiva las acciones que podrían derivar en el aprovechamiento de estas fallas.

Sin embargo, es posible encontrarse con contratiempos en el uso diario de dichos métodos. En primer lugar, las restricciones generales ignoran situaciones específicas, las cuales pueden penalizar a usuarios legítimos. Por ejemplo, las macros en documentos de MS Word permiten ejecutar PowerShell directamente desde el documento, y esta funcionalidad "útil" ha ocasionado muchas epidemias de malware. Sin embargo, si bloquea la activación de las macros para toda la empresa, es posible que haga enojar a los empleados del Departamento de finanzas, ya que ellos tienen que utilizar documentos de MS Word con macros.

Otro problema es que el reforzamiento manual implica que muchas actividades las deban realizar expertos. Incluso para los administradores experimentados, el ajuste de cada regla de bloqueo para muchos grupos y aplicaciones diferentes requeriría mucho tiempo. Además de esto, las nuevas amenazas y los cambios en la infraestructura exigen revisar estas políticas de seguridad regularmente.

El control adaptativo de anomalías (AAC), un nuevo módulo de protección de la solución Kaspersky Endpoint Security, es una herramienta inteligente para la reducción automatizada de la superficie de ataque. Esta tecnología permite personalizar el reforzamiento del sistema hasta el nivel de las personas o de diferentes grupos de usuarios, lo que refleja sus diversos requisitos únicos y, al mismo tiempo, evita el aprovechamiento de las vulnerabilidades del sistema o la funcionalidad excesiva.

Características clave del módulo de control adaptativo de anomalías:

(1) Un completo conjunto de reglas de control eficaces creadas por los expertos de Kaspersky y basadas en los datos recopilados mediante las técnicas de aprendizaje automático. Los algoritmos de análisis de comportamiento permiten encontrar nueva heurística potencial de acciones sospechosas en el sistema, pero estas acciones pueden ser legítimas en algunos casos específicos, de modo que no se puede utilizar el bloqueo general. Sin embargo, la definición y la "identificación" de dichas excepciones por parte de los expertos pueden convertir esta heurística potencial en reglas de reforzamiento completamente funcionales.

Una forma común de comportamiento sospechoso es cuando un proceso del sistema inicia una aplicación: por ejemplo, el Administrador de sesión de Windows, el proceso de autoridad de seguridad local o la aplicación de inicio de Windows. Hay casos en que esto podría ser una acción legítima, por ejemplo, cuando se inicia el sistema operativo Windows. La tarea de los expertos es identificar estas condiciones y, luego, crear una regla de control que bloquee la ejecución de aplicaciones mediante el proceso del sistema, pero con las excepciones apropiadas, a fin de permitir el correcto funcionamiento del sistema operativo.

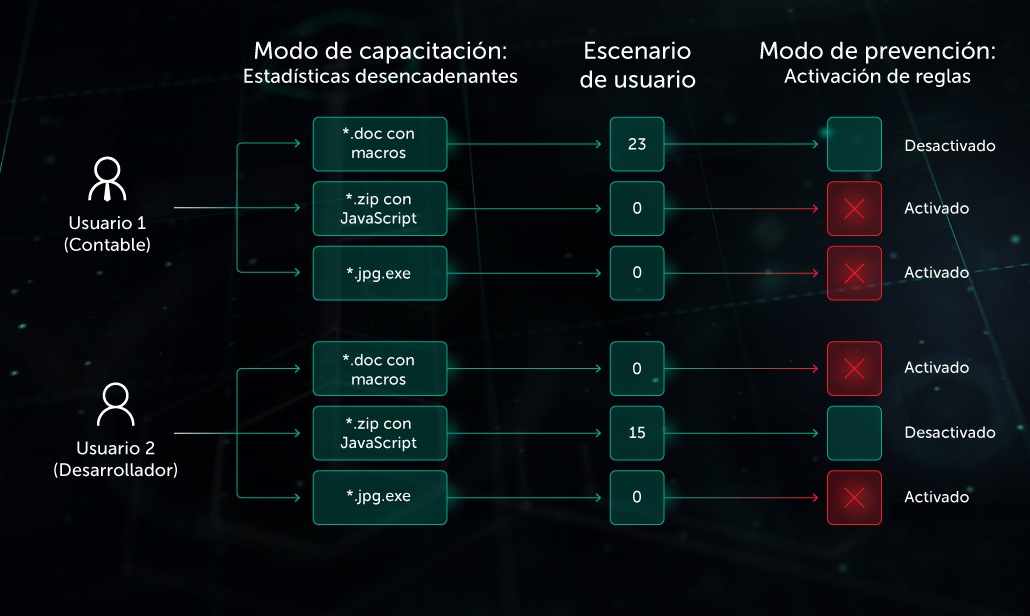

(2) Adaptación automática (modo inteligente) basada en el análisis de la actividad del usuario. Esto reduce en gran medida la necesidad de configurar de manera manual las reglas de control. Primero, el módulo de AAC comienza a funcionar en el modo de aprendizaje y recopila datos estadísticos sobre las reglas de control activadas durante un período específico, con el objetivo de crear un modelo de actividad normal para un usuario o un grupo (situación legítima). Luego, en el modo de prevención, el sistema activa solo las reglas que bloquean las acciones anómalas en el caso de este grupo o usuario. Si, por algún motivo, se debe cambiar un patrón de actividad normal, el módulo de AAC se puede cambiar al modo de aprendizaje, de modo que puede crear una nueva situación.

Por ejemplo, un indicador de un archivo adjunto peligroso de correo electrónico es la presencia de JavaScript en el archivo: los empleados del Departamento de finanzas no tienen motivos legítimos para enviar dichos archivos. Por otra parte, esta situación es común entre los desarrolladores. Cuando el control adaptativo de anomalías detecta estas situaciones diferentes, bloquea los archivos adjuntos con contenido activo para un grupo de usuarios (Departamento de finanzas), pero no los bloquea para otro grupo (desarrolladores).

(3) Puesta a punto. Además del modo automático, el administrador del sistema puede controlar la activación de reglas de bloqueo y crear excepciones individuales cuando el comportamiento que se desea bloquear pueda ser parte de una actividad legítima de usuarios, aplicaciones o dispositivos en particular.

Por ejemplo, bloquear la ejecución de archivos de doble extensión (como img18.jpg.exe) sería la regla de control correcta en el 99 % de los casos. Sin embargo, en algunos sistemas, los archivos de doble extensión se pueden utilizar de manera legítima (update.txt.cmd). En este caso, el administrador puede agregar fácilmente una excepción para permitirlos.

(4) Sinergia entre varias herramientas. El módulo de control adaptativo de anomalías no solo reduce la superficie de ataque y la exposición a amenazas, entre ellas a las de día cero, sino que también mejora el rendimiento colaborativo de Kaspersky Endpoint Security como parte de una plataforma de seguridad multicapa. La activación de una regla de AAC en particular puede servir como una señal para un examen en mayor profundidad de un objeto sospechoso mediante otros módulos de protección, o por parte de expertos.