Sabemos que la familia de malware Trojan.MSIL.Jumcar y Trojan.Win32.Jumcar fue desarrollada en el Perú, íntegramente en .NET, para atacar de forma casi exclusiva a usuarios de ése mismo país. Y que eventualmente también incluían a usuarios de Chile y Costa Rica como blancos de ataque.

Sabemos que la familia de malware Trojan.MSIL.Jumcar y Trojan.Win32.Jumcar fue desarrollada en el Perú, íntegramente en .NET, para atacar de forma casi exclusiva a usuarios de ése mismo país. Y que eventualmente también incluían a usuarios de Chile y Costa Rica como blancos de ataque.

Ustedes pueden leer más sobre esto en nuestros informes preliminares:

Jumcar. Desde Perú y con foco en América Latina [Parte 1]

Jumcar. Generaciones, cifrado y funciones específicas [Parte 2]

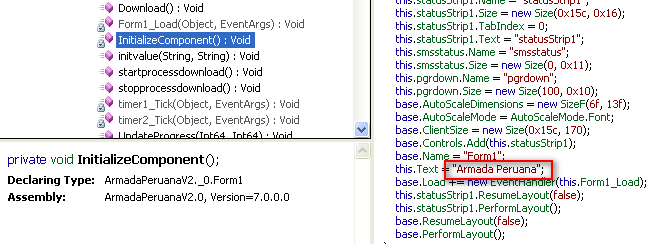

Durante la investigación inicial de ésta familia de malware, vimos una serie de cadenas muy llamativas entre el código fuente de las primeras variantes: “Armada Peruana”. Esto es la Marina de Guerra del Perú.

Decompilación de una variante de Jumcar en la que se

observa la cadena “Armada Peruana”.

En una primera instancia pensamos que tal vez podría existir alguna relación de interés hacktivista o hasta quizás gubernamental pero esa idea quedo sin efecto al profundizar el análisis y no encontrar una relación concreta y potable que pudiera sostener esa primera y débil teoría. Además de la dicotomía de que por otro lado el objetivo principal del malware es generar ataques de phishing clásicos.

Y conforme avanzamos con el análisis de otras variantes pertenecientes a las tres generaciones, pensamos también que pudiera tratarse tan solo de una maniobra de distracción. Pero lo que sí queda claro es que la Fuerza Militar en cuestión no posee ninguna vinculación y tampoco es objetivo de ataque del malware.

Sin embargo, y muy a pesar de las hipótesis planteadas, quizás sí exista algún interés por parte de alguno de los desarrolladores pero desde una perspectiva psicológica o social, ya que otras cadenas de interés encontradas en la segunda y tercera generaciones de Jumcar sugieren cierto “fanatismo”, “orgullo” o “interés” por dicha fuerza.

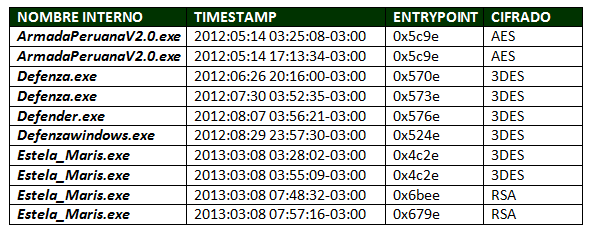

El nombre interno de alguna de las variantes, siguen el patrón de utilizar nombres relacionados con el ámbito militar como ArmadaPeruanaV2.0.exe, Defenza.exe, Defender.exe y Estela_Maris.exe.

Los tres primeros nombres son muy alusivos. En el caso de “Estela_Maris.exe”, muy probablemente se refiera a la Virgen Stella Maris, también conocida como Estrella de Mar y protectora de los navegantes. Por ende, adoptada por casi todas las instituciones navales de América Latina, entre ellas la Marina de Guerra del Perú.

Información interna de las variantes de Jumcar que

Podrían referirse a la Fuerza Militar.

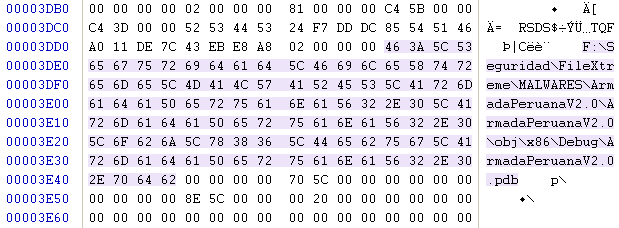

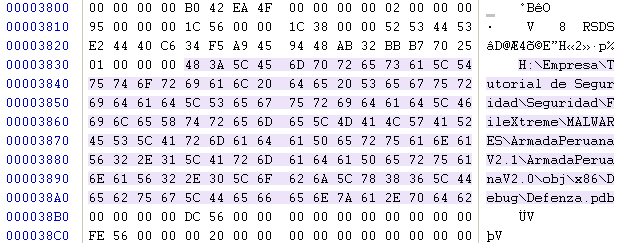

Las siguientes imágenes muestran las rutas de compilación de dos variantes, donde también se puede apreciar que existe la posibilidad de que la creación de los códigos maliciosos haya sido gestionada desde dispositivos USB. Tal vez para evitar dejar registros en los equipos empleados o para manipular el proyecto desde cualquier computadora. Este patrón se mantiene en casi todas las muestras analizadas.

en la ruta de compilación del malware.

en la ruta de compilación del malware.

Según nuestros registros, la cadena “ArmadaPeruanaV2.0” aparece en la variante liberada durante Mayo de 2012. La misma se refiere a una supuesta segunda versión, lo que implica que probablemente existe una primera pero de la cual no tenemos datos.

Un mes después, durante Junio de 2012, encontramos una cadena de similares características que indica la versión 2.1 del proyecto “Armada Peruana”.

Robo de datos bancarios

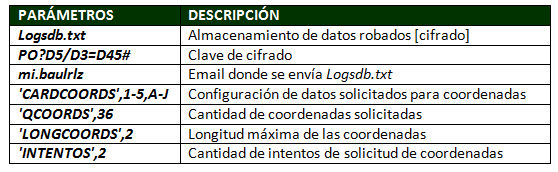

En cada uno de los sitios Web vulnerados, los delincuentes alojan un conjunto de utilidades que automatizan facilitando el proceso de robo de datos bancarios. Entre ellos, los más relevantes son los paquetes de Phishing, en los cuales se encuentran los parámetros de configuración que establecen cómo se procesarán los datos y dónde será el destino final en manos de los delincuentes.

Esta información se almacena de forma cifrada en un archivo de texto llamado “Logsdb.txt”, al cual se le asignan permisos de escritura. En éste caso, se utiliza una contraseña compleja para el proceso de cifrado y luego es enviado por correo electrónico a la dirección establecida en las configuraciones.

A través ciertos parámetros se especifica la configuración de la maniobra fraudulenta que intentará robar los valores de la tarjeta de coordenadas de los usuarios, limitando la cantidad de coordenadas a 36, una longitud máxima de 2 (el componente alfanumérico que constituye una coordenada) y una cantidad de 2 intentos de solicitud de éstos datos, que probablemente sea para verificar datos. Esta configuración se ajusta a los requerimientos reales solicitados por la entidad bancaria que es objeto de la estrategia de Phishing.

Parámetros de configuración en los ataques de phishing

¿Quién podría estar detrás?

El análisis de los paquetes de phishing desprende varias direcciones de correo con nombres mi.baulrlz, roshikameha y chupacuetexd, utilizadas para almacenar los datos de las víctimas e información relacionada con los números de tarjetas de crédito robados.

Si bien por el momento la investigación se encuentra en plena actividad, podemos decir que aproximadamente en el 90% de las muestras analizadas hemos visto una cadena de texto que se refiere a la “Comunidad Jumper”. Una reciente asociación que registró sus primeras actividades durante el año pasado y de la cual no hay mucha información pública.

El registro de un perfil en Facebook se realizó durante Septiembre de 2012 y como se puede apreciar en la imagen, se encuentra inspirado en un conocido foro underground Latinoamericano:

Muro de Facebook de la “Comunidad Jumper”

Conclusión

En términos generales, el aparato ciber-delictivo de América Latina continúa avanzando con nuevos desarrollos que, en comparación con lo existente en la región, presentan cierto nivel de complejidad. Si bien aún no se asemejan a las técnicas de desarrollo de Europa del Este, no dejan de constituir una grave amenaza para la seguridad de los datos económicos de los usuarios.

Particularmente Perú, se ha transformado, después de Brasil, en la segunda gran fuente de desarrollo de crimeware y malware específico, arrastrando también en términos colaborativos, quizás por compartir frontera, a usuarios malintencionados de Chile. La familia Jumcar es una prueba concreta de ello.

Seguramente en el futuro veremos más comunidades latinoamericanas que se dediquen al desarrollo de malware con fines fraudulentos, e incluso, con fines ligados al ámbito gubernamental y/o militar específicamente.