El 20 de Diciembre recibimos un mensaje de spam con una tarjeta electrónica falsa en portugués que lleva a malware interesante cuyo objetivo es robar el dinero de las víctimas

Introducción

El 20 de Diciembre recibimos un mensaje de spam con una tarjeta electrónica falsa en portugués que lleva a malware interesante cuyo objetivo es robar el dinero de las víctimas:

(Traducción: Has recibido una tarjeta de Navidad. Alguien muy especial te ha enviado una tarjeta de Navidad. En caso de que no puedas ver la tarjeta, haz clic aquí. Mucho mejor que los regalos bajo el árbol de Navidad es una familia feliz).

El malware detrás

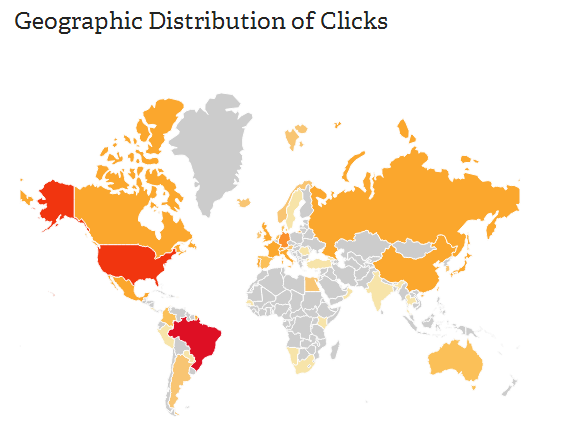

El enlace es un URL corto de bit.ly y muestra que esta campaña comenzó el 20 de diciembre a la 1 pm y contaba con 628 clics hasta las6:15 pm ET del mismo día. La mayoría de las personas que hicieron clic en el provienen de Brasil:

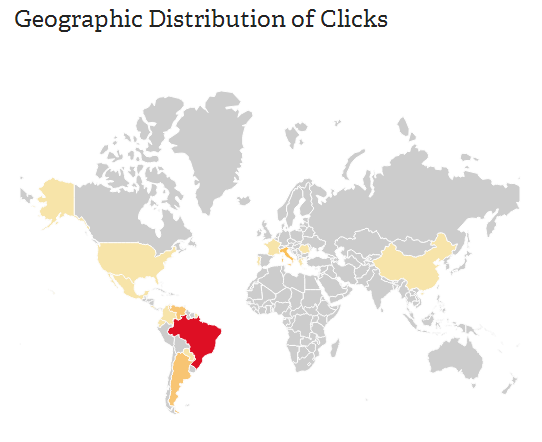

Sin embargo, si revisamos todas las estadísticas del mismo usuario de Bit.ly encontramos otras URLs que llevan al mismo malware pero en diferentes dominios con un número total de clics de 619 para la misma hora mencionada, con los EE.UU. siendo el segundo país con el mayor número de víctimas potenciales:

En ambos casos el malware es el mismo y es:

CartaodeNatal (1).zip========================= 281e25d7a5041bb911d95b937b953d6d

CartaodeNatal.zip============================= 281e25d7a5041bb911d95b937b953d6d

El criminal detrás de este preparó 2 enlaces diferentes: uno de ellos está siendo hospedado en un servidor de actividades cibercriminales y el otro está ubicado en una página web legitima de una compañía en Brasil que fue hackeada.

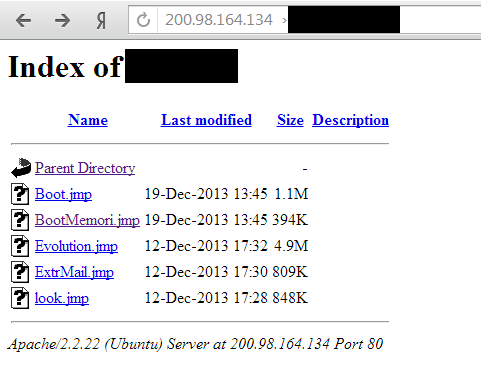

Entonces, ¿qué es lo que 281e25d7a5041bb911d95b937b953d6d hace? Es un archivo .cpl detectado como Trojan-Downloader.Win32.Banload.cpph que descarga otro malware – troyanos bancarios de un servidor ubicado en Brasil:

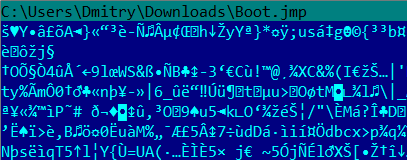

Los archivos están cifrados y no pueden ser ejecutados si se bajan directamente del servidor:

Cuando el Banloader mencionado - el .cpl inicial es ejecutado, tratará de lanzar Mozilla Firefox desde la línea de comando, mostrando una página de actualización de Java (legitima). Disfrazado como una actualización de aplicación regular, este ejecutará varios comandos de la línea de procesos y creará copias en el sistema para hacer la labor de limpieza de este mucho más complicada.

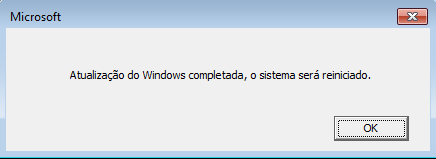

Podemos observar en el análisis de dependencias y tráfico de red que este archivo no tiene nada que ver con Java y está inyectando código malicioso en la memoria de direcciones de procesos de Windows comúnmente utilizados. Después de que todas estas acciones se hayan realizado en el sistema de la víctima, se le pide al usuario reiniciar su máquina.

(Traducción: Las actualizaciones a Windows han sido completadas. El sistema será reiniciado)

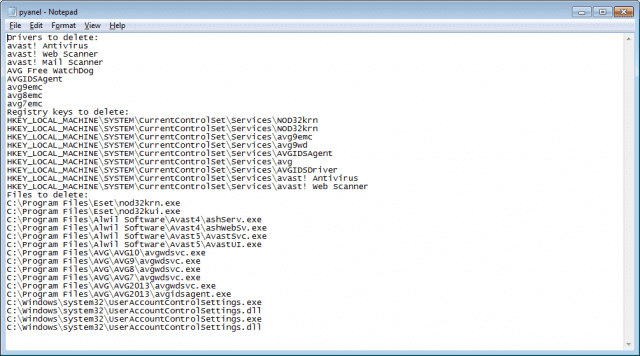

El Banloader inicial descarga y ejecuta el anti-rootkit The Avenger para eliminar algunos productos de AV del sistema recientemente infectado. La lista de los archivos a ser eliminados del sistema durante el proceso de reinicio es este:

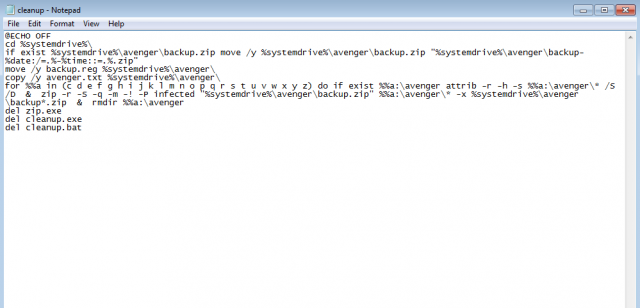

El archivo de rutina de la ejecución del Avenger es el siguiente:

Finalmente, el banker es descargado en el sistema como rundll32.cpl y ejecutado vía CurrentVersion\Run.

Quién está detrás y otros datos interesantes

Sin duda es alguien en Brasil quien está detrás de este malware. Hemos encontrado pistas que indican que a este criminal le gustan los juegos en línea. Además, un perfil idéntico apareció el mismo día en bit.ly con 7 URLs diferentes. Juzgando por la hora que los publicó, parece corresponder con las horas normales de un día laboral, ya que la actividad empezó a las 9 am y terminó alrededor de las 2 pm. Esto significa que su trabajo principal es crear código malicioso, infectar las máquinas de sus víctimas y robarles su dinero.

Un dato interesante es que la imagen de Santa Claus embebida en el correo original también es un enlace corto vía bit.ly que apunta a una página web gubernamental legítima de Brasil. Las estadísticas del bit.ly muestran que ha recibido más de 5707 clics para aquel entonces. En realidad, estos no son clics reales pero las pre-visualizaciones de víctimas potenciales vía proveedores de servicios de correo electrónico. En otras palabras, si el correo es configurado a mostrar imágenes externas en el cuerpo del correo, este abrirá el enlace original de la url bit.ly produciendo un clic para el contador. ¿Qué es lo interesante de esto? Hemos visto que el número total de personas que hicieron clic en la tarjeta electrónica falsa es de 1247, mientras el número total de clics en la imagen de Santa es de 5707. Esto significa que el 21.8% de las personas son muy susceptibles a ataques de ingeniería social mientras otros son más cautelosos.