La aparición de nuevas amenazas informáticas en la región nos pone ante una nueva realidad, el efecto globalizador de los negocios relacionados con Ciber-crimen ahora ven a Latinoamérica como un área atractiva tanto para el desarrollo de nuevo malware como para el ataque a usuarios y sistemas.

La aparición de nuevas amenazas informáticas en la región nos pone ante una nueva realidad, el efecto globalizador de los negocios relacionados con Ciber-crimen ahora ven a Latinoamérica como un área atractiva tanto para el desarrollo de nuevo malware como para el ataque a usuarios y sistemas.

El pasado 27 de septiembre, la Empresa SafenSoft quien tiene una alianza estrategica con Kaspersky y que incluyó el motor SDK del antivirus en su solución de protección de cajeros en Latino América, alertó sobre un nuevo código malicioso que afecta principalmente Cajeros Automáticos (ATM's) en México, este malware identificado como “Ploutus” permite extraer dinero de los cajeros de forma no autorizada mediante un panel de control que permite definir la cantidad de dinero y las denominaciones a extraer.

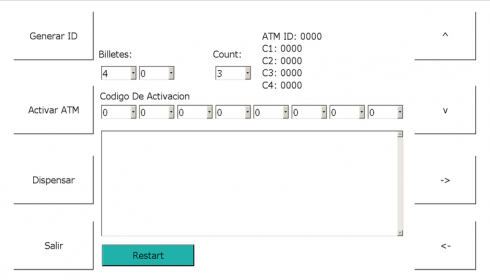

De acuerdo a SpiderLabs, este malware incluye varias peculiaridades, entre ellas que requiere de un código de activación para funcionar y al momento de la infección el código malicioso se conecta al teclado para leer información y si detecta cierta combinación de teclas aparece un panel de control que aparentemente se opera de forma táctil. Un elemento interesante de este panel es que las opciones aparecen en idioma español, por lo que se piensa que el programa se desarrolló en la región.

Imagen SpiderLabs

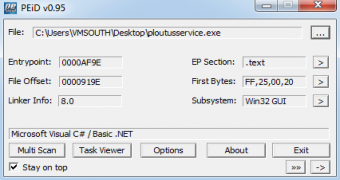

Haciendo el análisis de la muestra, se descubrió que se utilizaron lenguages de programación basados en Microsoft .NET para el desarrollo del código malicioso.

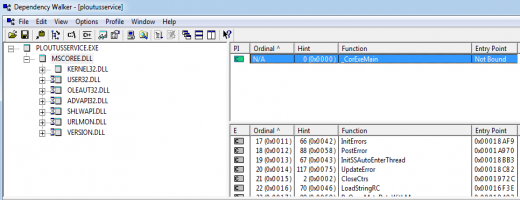

Mediante el desensamble y análisis de diversos módulos, fueron identificados componentes que describen el funcionamiento del programa y la forma como interactua con el sistema.

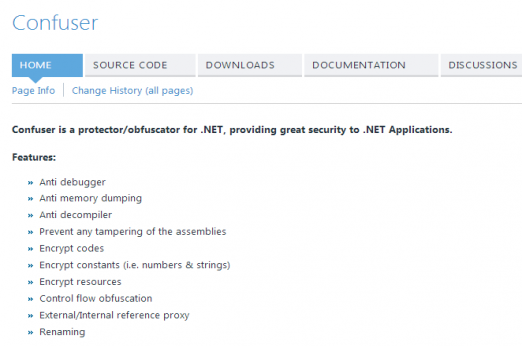

Es común que en la creación de malware los desarrolladores utilicen funciones de cifrado para ofuscar ciertas partes del código y hacer más difícil su análisis y/o detección. En este caso se identificó la función Decrypt que mostro indicios de que existía código protegido. Al hacer una revisión de las clases y los métodos se identificó el uso de la herramienta "Confuser" que es un empaquetador/ofuscador y es utilizado principalmente para dificultar técnicas de ingeniería inversa.

Otro detalle importante es que este malware interactúa directamente con los servicios del programa que opera el cajero por lo que se sospecha que este fue desarrollado teniendo el suficiente conocimiento del funcionamiento de estos sistemas.

El vector de infección del sistema es mediante un CD-ROM “booteable” por lo que se requiere de acceso físico al equipo para poder comprometerlo.

Esta es una muestra en particular interesante no debido a su complejidad técnica sino a la poca cantidad de malware disponible enfocado a equipos ATM y sobre todo hacia Latinoamérica y en este caso particularmente en México.

Se piensa que esta es una tendencia que puede ir en crecimiento debido a que desde 2009 ya se habían detectado muestras de malware que estaban diseñadas específicamente para atacar puntos de venta o mas recientemente cajeros automáticos en Estados Unidos.

Kaspersky detecta y neutraliza esta amenaza identificándola comoTrojan-Banker.MSIL.Atmer.a. Se recomienda siempre asegurar el acceso fisico a estos equipos, mantener actualizados los sistemas de punto de venta o cajeros automáticos e instalar una solución antivirus ya que como hemos visto, el factor común en la mayoría de los ataques es el sistema operativo.