América Latina se ha convertido en una región no solamente basta en su territorio sino también importante desde el punto de vista del desarrollo económico, la penetración de Internet y el desarrollo industrial en la escena mundial.

Introducción

América Latina se ha convertido en una región no solamente basta en su territorio sino también importante desde el punto de vista del desarrollo económico, la penetración de Internet y el desarrollo industrial en la escena mundial.

Estos tres factores han hecho que los ataques que se registraron en la región sean más complejos, mayores en sus números y hasta a veces nuevos en cuanto a las técnicas utilizadas.

En el presente artículo de análisis se exponen los datos estadísticos de inteligencia recopilados con la tecnología KSN (Kaspersky Security Network) durante todo este año hasta el 1 de diciembre. Además se da la proyección de los ataques venideros en el 2015 que creemos que tendrán lugar. Los datos estadísticos se han construido a partir de la lista de los siguientes países:

Argentina

Bolivia

Brasil

Chile

Colombia

Costa Rica

Cuba

Ecuador

El Salvador

Guatemala

Honduras

México

Nicaragua

Panamá

Paraguay

Perú

República Dominicana

Uruguay

Venezuela

Hallazgos notorios en 2014

Careto, un APT que habla español

2014 ha sido sin duda un año lleno de novedades y descubrimientos en el ámbito de la seguridad. Apenas iniciando el año por el mes de Febrero el Equipo Global de Investigación y Análisis de Kaspersky (GReAT) presento el resultado de su investigación de lo que parece ser el primer APT originado en algún país de habla hispana, se trata de “Careto” o “Mascara” (The Mask). De acuerdo a los detalles encontrados, esta campaña fue diseñada con fines de ciberespionaje utilizando programas maliciosos con cierto nivel de sofisticación, entre otras cosas, con la capacidad de comprometer equipos basados en Sistemas Mac OS X, Linux, iOS (iPad/iPhone) y Android, revelando una vez más que cualquier plataforma puede ser blanco de un ataque.

Sus blancos: Instituciones gubernamentales, diplomáticas, embajadas, compañías de energía, organizaciones de investigación y activistas.

La campaña de ciberespionaje “El Machete”

El desenmascaramiento de esta campaña ha puesto en relieve el hecho que América Latina no es una región donde únicamente existen ataques originados por los criminales cibernéticos sino también actores de mucho peso, como las agencias gubernamentales y otras que representan naciones. Históricamente, Machete probablemente es la primera campaña de ciberespionaje cuyo origen es local, es decir procede de la región y ataca países principalmente de la región o sus embajadas y representantes en otros países del mundo.

Enlaces:

http://www.viruslist.com/sp/weblog?weblogid=208188998

No confía en los pagos en línea? No importa, los cibercriminales buscarán la forma de obtener su dinero. El ataque a los sistemas de “Boletos” en Brasil

La globalización y la evolución en la forma de hacer negocios en el mundo ha creado la necesidad de buscar nuevas formas de integrar a las personas al uso de tecnologías para realizar operaciones financieras en el día a día. Cada país implementa diversos mecanismos financieros de acuerdo a las características y cultura particulares a su localidad.

En Brasil se creó un sistema para la compra de bienes y servicios llamado “Boletos” que son documentos legales emitidos por bancos y negocios en ese país para la realización de operaciones financieras y este año se publicó una investigación muy profunda acerca de los ataques a este mecanismo financiero. En esta investigación se detallan las técnicas y malware utilizados para obtener el dinero de los usuarios de forma fraudulenta.

Una vez más se demuestra que cuando existe una motivación, no importa el “cómo”, los cibercriminales siempre buscarán los puntos vulnerables para lograr sus objetivos.

Enlaces:

http://www.viruslist.com/sp/analysis?pubid=207271270

Los Cibercriminales también jugaron en el mundial de Fútbol de Brasil 2014

Se ha vuelto común que los cibercriminales aprovechen de los eventos importantes para distribuir malware debido a la cantidad de usuarios que buscan información relacionada en internet. Este año el mundial de Fútbol de Brasil fue la oportunidad ideal y desde meses antes del gran evento aparecieron campañas que buscaban mediante ingeniería social o phishing engañar a los usuarios con promociones para viajar “gratis” a Brasil o la venta de entradas apócrifas a los diferentes partidos.

Una vez iniciado el mundial aparecieron sitios que ofrecían aplicaciones para sintonizar los partidos gratuitamente desde internet y que en realidad eran troyanos que comprometieron los equipos de los usuarios.

Enlaces:

http://www.viruslist.com/sp/weblog?weblogid=208188789

De vuelta a lo básico. La reaparición de malware basado en Macros de Office.

Muchos pensarían que la evolución del malware haría que las viejas técnicas y herramientas maliciosas se volvieran obsoletas. Este año fuimos testigos de que mientras no exista una concientización por parte de los usuarios respecto a las amenazas informáticas, los viejos trucos se mantendrán vigentes independientemente de los mecanismos de protección que han agregado los fabricantes de software a las nuevas versiones de sus productos.

Tal es el caso de los ataques informáticos hacia los usuarios que aparecieron en algunos países de Latinoamérica utilizando ingeniería social para convencer a los usuarios de descargar un archivo anexo, principalmente un documento de word, que contenía el código malicioso embebido en forma de macro (virus de macro) y que para su ejecución requiere que el usuario desactive manualmente el mecanismo de bloqueo por defecto.

En colombia por ejemplo, los ciberdelincuentes utilizaron correos electrónicos para hacer creer a los usuarios que se trataba de un comunicado de la oficina de impuestos conocida como DIAN en el que acusaban a los usuarios de evasión fiscal para así convencerlos de abrir el documento anexo.

En el caso de México la técnica del engaño se enfocó al envío de correos falsos supuestamente enviados por alguna institución bancaria notificando a los usuarios de un depósito recibido o de parte de una compañía aérea ofreciendo a las víctimas un descuento de 90% en viajes.

Enlaces:

http://latam.kaspersky.com/Malware_DIAN

Viaje gratis cortesía de su Smartphone, el Ataque a sistemas NFC en Chile

Tanto las empresas como los gobiernos en Latinoamérica están comenzando a implementar tecnologías para la optimización de sus servicios. En Chile se implementó un sistema de pagos electrónicos en el transporte público mediante una aplicación que se puede instalar en los smartphone de los usuarios llamado “Tarjeta BIP!” utilizando tecnología NFC (Near Field Communication) que permite entre otras cosas transmitir información de forma inalámbrica entre el dispositivo del usuario y el equipo donde se realiza la transacción.

En este caso, hackers lograron tener acceso al código de la aplicación para conocer su funcionamiento y descubrieron la manera de “recargar” el saldo de manera directa sin necesidad de realizar ningún pago. Como era de esperarse, apareció una aplicación que permitía realizar este procedimiento a los usuarios que la descargan e instalan en sus dispositivos, causando con esto pérdidas al sistema de transporte chileno.

Enlaces:

Ataques a los routers brasileños

Brasil es sin duda uno de los países de Latinoamérica donde los cibercriminales son más activos y una vez más vemos como son reutilizadas técnicas que ya habían aparecido anteriormente. En este caso el vector de ataque fue dirigido hacia los dispositivos de red que permiten el acceso a internet, consiguiendo con esto afectar a un mayor número de usuarios y haciendo más difícil su detección.

Modificando la configuración del mecanismo de resolución de nombres de dominio DNS, este ataque permite redireccionar a los usuarios a sitios con contenido malicioso o robando sus credenciales. El método de ataque es similar a otros casos, una combinación de ingeniería social con el envío de correos electrónicos. La eficacia de esta técnica se demuestra con los resultados preliminares de la investigación: 3,300 clicks en tan solo 3 días.

Enlaces:

http://www.viruslist.com/sp/weblog?weblogid=208189005

Troyanos a ritmo de samba ahora en tu tienda Android Play!

Solo era cuestión de tiempo para que aparecieran las primeras aplicaciones maliciosas dirigidas particularmente contra usuarios de la banca móvil en Brasil a través de la tienda de apps Google Play

En esta investigación se reveló como los cibercriminales Brasileños publicaron 2 aplicaciones maliciosas utilizando el nombre de importantes instituciones financieras de ese país y aun cuando el número de descargas fué limitado y las aplicaciones aparentemente no son las más óptimas, esto muestra que tarde o temprano se van adoptando técnicas y herramientas maliciosas utilizadas por cibercriminales en otras partes del mundo.

Seguramente este tipo de ataques será una tendencia al alza el próximo año debido al incremento en el número de los usuarios que utilizan banca móvil.

Enlace:

“Y ahora quién podrá defendernos?” La monetización de la muerte de Chespirito

Una vez más los cibercriminales aprovechan un suceso importante para comprometer equipos de los usuarios y de esta manera obtener ganancias económicas.

No habían pasado unas cuantas horas de que muriera el mundialmente reconocido escritor, actor, productor y cómico Mexicano mejor conocido como “Chespirito” y comenzaron a aparecer en redes sociales links direccionando a los usuarios a campañas de propaganda o publicidad pagada.

Está técnica es sin duda una de las más eficientes ya que aprovecha el momento y la poca precaución de los usuarios al momento de querer encontrar más información o detalles de un suceso. Lo interesante en este caso fué observar que la campaña estaba diseñada para personalizarse de acuerdo a la ubicación geográfica de la víctima y que afecta no solo a usuarios de Windows, sino también de Mac OS X, demostrando una vez más que cualquier plataforma puede ser vulnerable.

Enlaces:

http://latam.kaspersky.com/Chespirito

Inicio del proyecto “Malicioso”

La colaboración es clave en la prevención y contención de las nuevas amenazas informáticas, es por esa razón que Kaspersky Lab de Latinoamérica lanzó este año la iniciativa de abrir un canal de comunicación para el envío de potenciales muestras que contengan código malicioso mediante su envío a la direcciónmalicioso@kaspersky.com.

Lo que se busca es ofrecer este recurso a los usuarios para que reciban el soporte del equipo de expertos del Equipo Global de Investigación y Análisis de Kaspersky Lab de manera directa en el análisis de muestras.

Una vez realizado el análisis correspondiente se enviarán los resultados con el fin de que el usuario pueda actuar en caso de que su o sus equipos estén infectados.

Enlace:

Paisaje viral de América Latina

Distribución geográfica de los incidentes de los ataques registrados en línea (on-line)

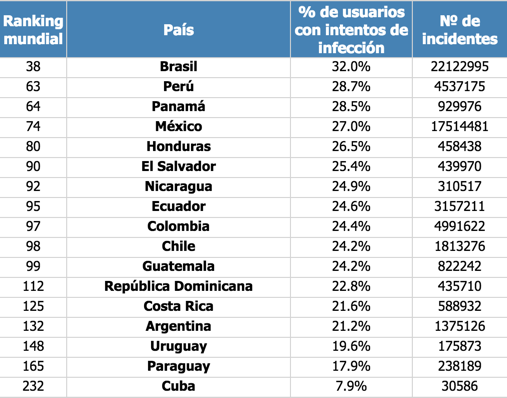

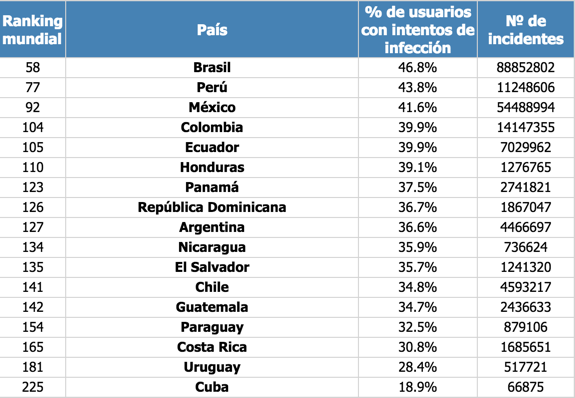

La capa del Internet se ha convertido en la pista de alta velocidad para diferentes actores de llegar hacia los sistemas informáticos de sus víctimas. El siguiente gráfico representa estadísticamente la posición de nuestros países tanto a nivel mundial, como regional en el número de los ataques registrados mientras los usuarios estaban navegando en Internet.

(Fuente: Kaspersky Lab)

Brasil y Perú ocupan el 1er y 2ndo lugar respectivamente. Esto no es una coincidencia ya que los criminales cibernéticos que innovan y lanzan la mayor cantidad de los ataques de malware residen precisamente en estos dos países.

Por supuesto, al lanzar ataques en línea, los criminales utilizan diferentes tipo de sitios Web donde alojan los programas de código malicioso. A veces estos sitios Web son legítimos pero comprometidos previamente, de modo que el propietario del sitio no está al tanto del incidente. En otras ocasiones los criminales usan los sitios Web gratuitos o comerciales pero dedicados en un 100% al crimen, es decir no hospedan nada más que malware.

¿Qué países de nuestra región hospedan en sus servidores Web la mayor cantidad de programas de código malicioso? ¿Y en qué posición a nivel mundial se encuentran nuestros países en cuanto a la cantidad de malware almacenados en los servidores Web de la región? La siguiente tabla estadística lo explica todo:

(Fuente: Kaspersky Lab)

Y si quisiéramos saber ¿cuales son los dominios maliciosos más populares en América Latina? Es decir, ¿qué dominios/página Web han sido utilizados para intentar a infectar al mayor número de los usuarios de la región?

A continuación se presenta el Top 20 dominios maliciosos más utilizados en las cadenas de los ataques vía Web. Por razones de seguridad, en cada nombre del dominio hemos reemplazados 3 de los caracteres con el símbolo del asterisco (*).

(Fuente: Kaspersky Lab)

¿Son todas estas páginas puramente maliciosas y preparadas especialmente por los criminales cibernéticos para infectar las máquinas de las víctimas?

No, realmente no lo son. Entre los dominios enlistados hay sitios de tiendas en línea, un medio de información con su periódico en línea, sitios Web de pornografía, entre otros.

Un punto muy importante es que entre los dominios mencionados también hay dominios internos, es decir que no están disponibles en el Internet sino que sirven de nombres internos para los dispositivos WiFi. ¿Cómo es que entonces estos llegan a ser los dominios más utilizados para infectar? La respuesta está en que los criminales cibernéticos de Brasil han estado trabajando arduamente para comprometer la mayor cantidad de Routers / Access Points WiFi. Con esto, ellos logran por un lado desviar el tráfico de las víctimas a nivel de los servidores DNS a los dominios maliciosos y entonces la víctima ni siquiera sabe que termina cayendo en una página de Phishing ya que en su barra de direcciones del navegador la dirección de sitio Web, por ejemplo de su banco, se ve escrita de forma correcta.

Por otro lado, los criminales se han empeñado en comprometer dichos dispositivos porque a nivel del “Port Forwarding” crean cadenas de Proxy de redireccionamiento de tráfico. Así, utilizando los servicios de los DNS dinámicos, pueden alojar el contenido malicioso no en un servidor Web en el Internet, sino en una máquina del usuario final, por ejemplo en su casa!

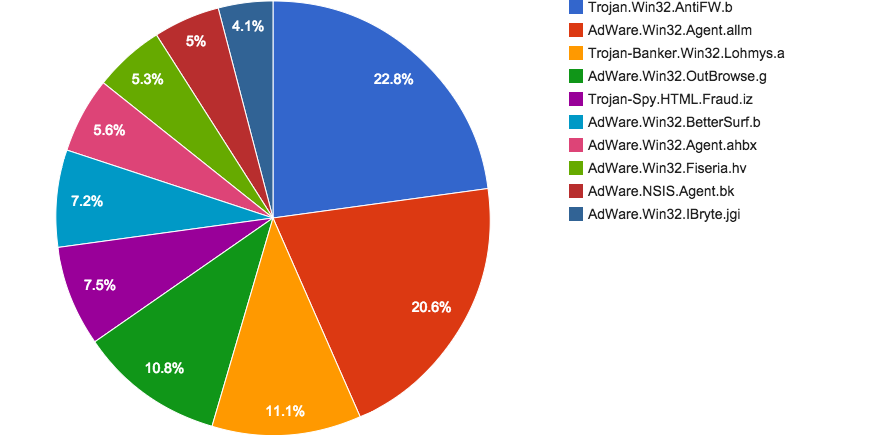

Top 10 de malware detectado en línea durante la navegación en el Internet

(Fuente: Kaspersky Lab)

Los 3 primeros programas de código malicioso y potencialmente malicioso - Trojan.Win32.AntiFW.b, Adware.Win32.Agent.allm y Trojan-Banker.Win32.Lohmys.a realmente reflejan a perfección la realidad de América Latina en cuanto a las formas que usan los criminales para lucrar ilícitamente.

El troyanoTrojan.Win32.AntiFW.bes una especie de trampolín que usan los criminales en la etapa inicial de un ataque. Este troyano es auxiliar que permite al comprometer el sistema, deshabilitar el Firewall y otros sistemas de seguridad del sistema operativo, abrieron el acceso remoto al atacante. De esta manera este troyano también funciona como un Backdoor. Al abrir el camino al atacante, este puede instalar otros programas de código malicioso especializados para las necesidades particulares del atacante.

ElAdware.Win32.Agent.allmes un programa potencialmente malicioso cuyo lucro reside en la visualización de publicidad no solicitada, al generar tráfico hacia sitios Web que les pagan a los criminales por las visitas recibidas. Es importante notar que esta amenaza en particular se distribuye a través de múltiples sitios Web, disfrazados como repositorios de programas legítimos. De esta manera, los criminales han distribuido copias falsas y maliciosas del programa CCleaner revistiéndolo de Adware:

Recomendación: nunca descargue el software de las páginas Web que no sean oficiales. Existe la posibilidad de que el paquete que descargue sea completamente malicioso o el programa sea troyanizado, es decir modificado para que incluya un módulo no autorizado y malicioso.

El troyanoTrojan-Banker.Win32.Lohmys.apor su nombre da entender que es una familia de troyanos bancarios firmados digitalmente, donde los criminales compran certificados digitales fraudulentos y luego los usan para firmar las aplicaciones maliciosas. De esta manera lo que pretenden es que tanto los usuarios, como algunos anti-virus consideren que se trata de aplicaciones benignas.

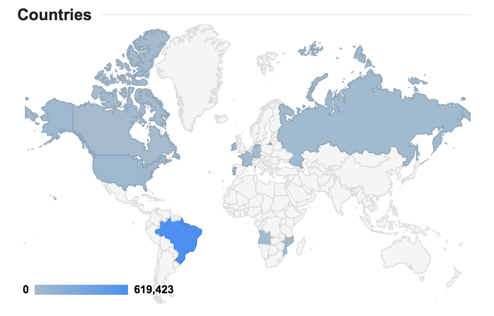

Este troyano roba contraseñas de la banca en línea. Su país de origen es Brasil. En América Latina este troyano únicamente atacó a Brasil pero por tener un número muy alto en la penetración de este país, se ha posicionado en el tercer lugar del Top 10:

(Fuente: Google)

El número total de los clicks que hicieron las víctimas es 767,009. La gran mayoría de las víctimas usa el sistema operativo Microsoft Windows con el Internet Explorer como el navegador utilizado en el momento de darle click en el enlace.

¿Cómo es posible que haya habido tantas víctimas potenciales? Pues, los criminales al distribuir el malware lo disfrazaron de la aplicación de “Microsoft Office portable y activado”.

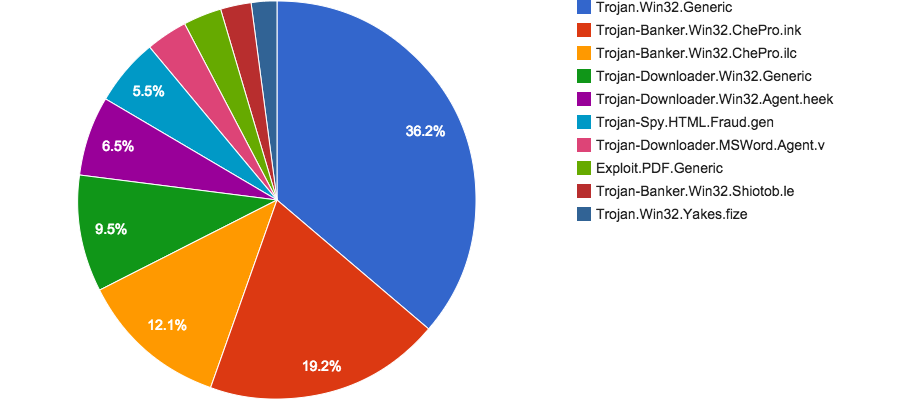

Top 10 malware detectado en el tráfico de E-mail

(Fuente: Kaspersky Lab)

Algo que se puede resaltar enseguida es la presencia de muchos troyanos bancarios y mensajes e-mail de Phishing. Por ejemplo, la familia de los troyanosCheProes conocida por su exclusiva labor de robar los datos financieros de las víctimas.

En cambio la detección genéricaTrojan-Spy.HTML.Fraud.genrepresenta exclusivamente la detección de los mensajes de Phishing detectados por las heurísticas en el momento de entrar al buzón del usuario.

Finalmente podemos mencionar elTrojan-Downloader.MSWord.Agent.vque representa a la familia de los troyanos que se distribuyen dentro de los documentos de Office con los marcos maliciosos embebidos en los documentos. Al final cuando la víctima habilita los macros, se le descarga a la máquina otro troyano enfocado en el robo de los credenciales.

Con esto podemos decir que E-mail es el medio utilizado por los criminales cibernéticos de América Latina exclusivamente para robar el dinero de las víctimas! Y es que les resulta factible porque los criminales regionales son maestros de la ingeniería social, mientras que la gente cae bastante fácil en todo tipo de mensaje llamativo dando clicks en los enlaces en el correo o abriendo los adjuntos.

Distribución geográfica de los incidentes de los ataques registrados fuera de línea (off-line)

Además del Internet, los criminales utilizan otros medios de infección, por ejemplo los dispositivos USB que se podría incluir al grupo de los ataques fuera de línea.

(Fuente: Kaspersky Lab)

Nuevamente Brasil y Perú se ubican en los dos primero lugares, mientras que México, Colombia y Ecuador se posicionan en el 3er, 4to y 5to lugares respectivamente.

En general si comparamos las estadísticas de las detecciones en línea contra las de fuera de línea, podemos decir que todavía el medio USB sigue siendo el medio más peligroso para el contagio de las máquinas de los usuarios de la región.

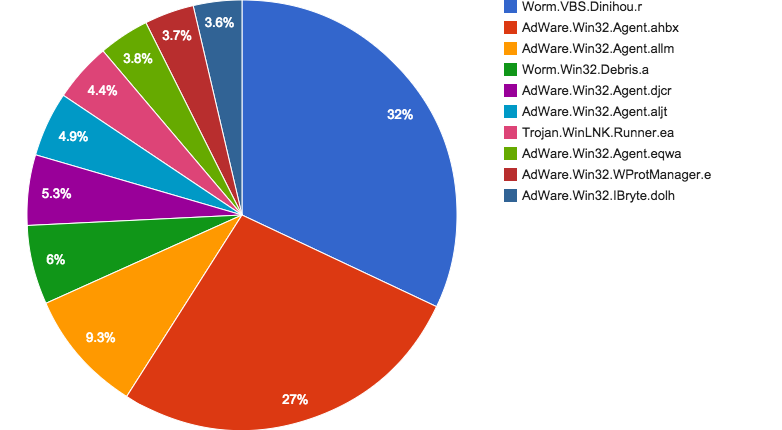

¿Qué tipo de malware es el más popular en el momento de ser detectado fuera de línea por los usuarios en sus máquinas? Los siguientes dos gráficos lo ilustran.

Top 10 malware detectado fuera de línea por el motor de la protección en tiempo real (on-access)

(Fuente: Kaspersky Lab)

Los dos gusanos -Worm.VBS.Dinihou.r,Worm.Win32.Debris.ay el troyanoTrojan.WinLNK.Runner.eatiene la técnica de autoreplicación a través de los archivos autorun.inf y los archivos .lnk que sirven del lanzador cuando el mecanismo de Windows de exploración de los dispositivos comienza a funcionar. Este mecanismo parasítico permite que las amenazas mencionadas salten de un dispositivo USB infectado a la computadora y luego la computadora infecta todos los demás dispositivos USB que se conecten a ella. De esta manera la infección se multiplica drásticamente. Este escenario es especialmente fructífero para los criminales en los centros de copias, los Internet cafés y diferentes centros de estudios donde las máquinas se ocupan por varios usuarios al día.

ElWorm.VBS.Dinihou.ral infectar el equipo se comunica con el centro de comando y control del criminal reportando la máquina infectada y esperando comandos por parte del operador. Dichos comandos se envían de forma remota y permiten realizar prácticamente cualquier acción sobre la máquina del usuario lo incluye instalar nuevos programas de código malicioso, robar las contraseñas, las cuentas y los números de las tarjetas, etc.

También se percibe claramente la fuerte presencia de los programas de código malicioso llamado Adware. Ya hemos hablado bastante de modo de operar de estos. Una breve explicación sobre este tipo de amenazas también se encuentra en Españolaquí.

Comentarios

Este año ha sido realmente revolucionario en cuanto a los ataques y especialmente sus tipos, sus nuevos métodos y hasta sus nuevas motivaciones y actores. Ya no podemos hablar únicamente del crimen cibernético como el único actor detrás de todo el malware sino también tenemos las agencias gubernamentales y los gobiernos cuyos intereses son diferentes al robo de dinero o contraseñas de las víctimas pero sí de la información confidencial del carácter secreto para un estado.

Es importante notar que las cosas que han tenido lugar este año, habían sido predichas por nosotros el año pasado. Esto incluye los ataques dirigidos en la región y los troyanos bancarios hechos en América Latina pero que corran ya en los dispositivos móviles.

En vista de estas circunstancias, el desarrollo actual de las cosas en la región y la visión que tenemos ¿qué debemos esperar para el año 2015? ¿Habrá nuevos ataques? ¿Serán más sofisticados? ¿Habrá algo peor que todavía no hayamos visto?

A continuación les ofrecemos nuestros pronósticos de los ataques cibernéticos en América Latina en 2015.

Pronósticos del panorama viral en América Latina en 2015

Troyanos Bancarios: estos seguirán evolucionando, sus creadores van a integrar técnicas de persistencia avanzada integrándolos profundamente en los sistemas operativos. Además se preve un nuevo enfoque donde el robo ya no será a los usuarios o clientes de bancos sino a los propios bancos. También estos mismos robarán no solamente el dinero sino la información confidencial, especialmente manejada por las instituciones financieras en sus redes privadas.

Cooperación con los criminales de la Europa Oriental: esta ya no consistirá en el uso de las tecnologías adoptándolas para los escenarios locales sino se usarán a plenitud las plataformas y las infraestructuras ya existentes lo que hará más difícil la lucha contra el crimen cibernético.

Monetización regional a través de las aplicaciones móviles: Ahora los criminales se enfocarán en integrar las técnicas de “click” en las aplicaciones para Android. Esto comprenderá también el desarrollo de las redes Botnet en los dispositivos móviles aquí en América Latina.

Dispositivos interconectados en el fraude: Se seguirá explotando los dispositivos como Routers y otros con capacidad de conectarse a Internet y teniendo un sistema operativo aunque sea primitivo para almacenar código malicioso y lanzar ataques a los terceros bajo la dirección de los criminales cibernéticos.

Ingeniería social para todo: los eventos como Copa América y los juegos Olímpicos seguirán siendo explotados por los criminales locales para todo tipo de fraude. Por ejemplo, instalación de malware, ataques de phishing y hasta venta de artículos inexistentes. Todo con el fin de lucrar ilícitamente.

Pornografía infantil: Por más triste que suene es que los números de crímenes relacionados con la pornografía infantil crecerán drásticamente en el año venidero.

Ataques dirigidos de ciberespionaje: Estos no solamente aumentarán en su cantidad sino serán descubiertos. La principal motivación no será económica ni científica como esto suele pasar en otras partes del mundo, sino política. Precisamente el espionaje basado en los intereses políticos abrirá la puerta para nuevos ataques dirigidos producidos localmente por los países que forman parte de nuestra región y que principalmente atacarán a los países vecinos.

Desarme monetarios de los ATMs: vamos a ver ataques específicos que permitan a los criminales robar dinero no de las víctimas clientes del banco copiando o clonando sus tarjetas sino literalmente vaciando los casetes que almacenan billetes en el interior de los cajeros. Dichos ataques llegarán a ser posibles gracias a múltiples vulnerabilidades en los sistemas de los cajeros automáticos manejados por sus proveedores.

Síguenos en twitter - GReAT Latinoamérica

https://twitter.com/dimitribest

https://twitter.com/r0bertmart1nez

https://twitter.com/juanandres_gs

https://twitter.com/spontiroli