Sandbox

Acerca de la tecnología de sandbox

Un sandbox es un sistema de detección de malware que ejecuta un objeto sospechoso en una máquina virtual (VM) con un sistema operativo con todas las funciones y detecta la actividad maliciosa de un objeto mediante el análisis de su comportamiento. Si el objeto realiza acciones maliciosas en una máquina virtual, el sandbox lo detecta como malware. Las máquinas virtuales están aisladas de la infraestructura real de la empresa.

Los sandboxes analizan el comportamiento de un objeto a medida que se ejecuta, lo que los hace efectivos contra los malware que eluden el análisis estático. Al mismo tiempo, en comparación con otros diseños de análisis de comportamiento, un sandbox es más seguro, ya que no corre el riesgo de ejecutar un objeto sospechoso en la infraestructura empresarial real.

Kaspersky Sandbox

Desarrollamos nuestro propio sandbox hace algunos años. En nuestra infraestructura, es una de las herramientas para el análisis de malware, la investigación y la creación de bases de datos antivirales. También se incluye un sandbox en Kaspersky Anti-Targeted Attack Platform y Kaspersky Threat Intelligence Platform. Ayuda a clasificar archivos y direcciones URL como maliciosos o benignos, y proporciona información sobre su actividad, la cual es útil para crear reglas y algoritmos de detección.

Funciones de Sandbox

- El sandbox se basa en la virtualización del hardware, lo que lo hace rápido y estable.

- Las máquinas virtuales están disponibles para los siguientes sistemas:

- El sistema operativo Windows (todas las versiones para computadoras personales a partir de Windows XP, todas las versiones de servidor a partir de Windows Server 2003),

- Sistema operativo Android (x86, arquitectura de procesador ARM).

- El sandbox monitorea la interacción del proceso explorado con el sistema operativo. En casos sospechosos, el sandbox profundiza.

- El sandbox ofrece detección de exploits de seguridad a partir de las primeras fases de la explotación. Detecta el comportamiento típico del exploit, como el uso de la cadena ROP, la pulverización masiva, “stack pivoting” (método de control de ejecución de programas), los cambios en los token de seguridad, los cambios sospechosos de protección de memoria y otros. El sandbox es capaz de detectar incluso exploits de seguridad avanzados y utilizados en los ataques selectivos.

Tipos de objetos que se pueden ejecutar

- Windows: cualquier archivo, por ejemplo: objetos .NET, *.exe, *.dll, archivos de MS Office, PDF.

- Android: APK (DEX).

- Direcciones URL: el sandbox va a una dirección URL y detecta los siguientes eventos: descargas, JavaScript, ejecución de Adobe Flash y otros.

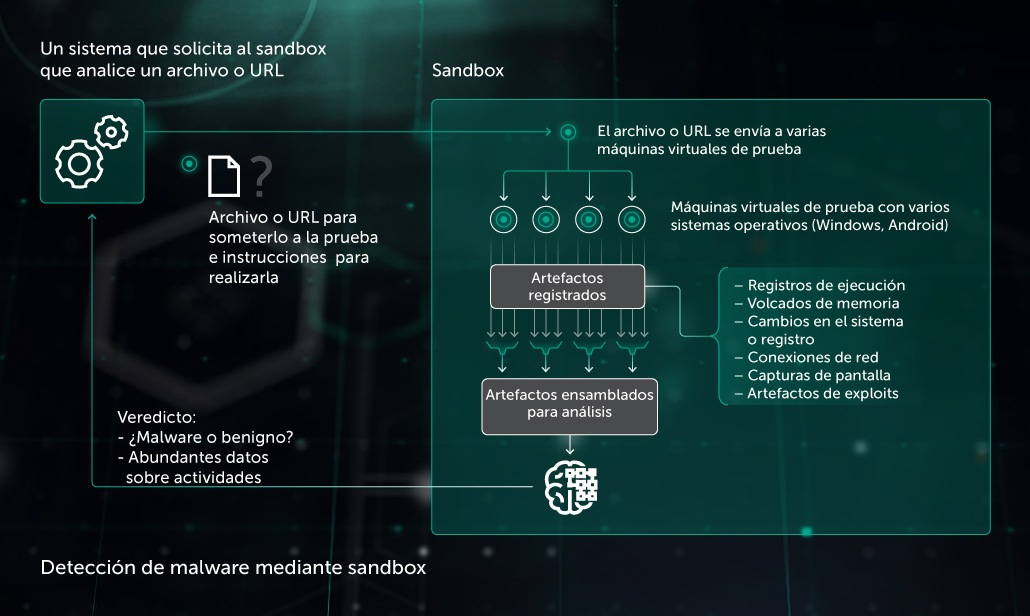

Flujo de detección de malware

- El sandbox recibe una solicitud para analizar un objeto (un archivo o una dirección URL) de otro componente de solución de seguridad con las instrucciones: el sistema operativo y la configuración para ejecutar el objeto, los parámetros de ejecución del objeto, otras aplicaciones de terceros instaladas en la máquina virtual, el límite de tiempo de prueba, etc.

- Se ejecuta el objeto probado.

- El sandbox recopila artefactos durante el período especificado. Si el objeto interactúa con otros procesos o direcciones URL con reputaciones conocidas, el sandbox captura lo que se indica a continuación.

- El sandbox analiza los artefactos y entrega su veredicto al sistema solicitante: malware y objeto benigno. El sandbox agrega los datos del objeto al veredicto (ID, funciones, registros, detalles de comportamiento), lo que puede ayudar en un análisis adicional sin necesidad de una nueva solicitud al sandbox.

Artefactos recopilados por el sandbox

- Registros de ejecución de la aplicación (solicitudes de la función de la API con sus parámetros, eventos de ejecución)

- Volcados de memoria

- Volcados de módulos cargados

- Cambios en el sistema de archivos, registro

- Tráfico de red (archivos PCAP)

- Capturas de pantalla (para facilitar la auditoría y el análisis manual, si es necesario)

- Artefactos de actividad de exploits

Prevención de evasión

Es común que los malware actuales traten de detectar y evadir un sandbox. Una vez que saben que se está ejecutando en un sandbox, pueden omitir la realización de cualquier actividad maliciosa, borrarse de los discos o usar alguna otra técnica de evasión.

Un diseño más simple del monitoreo del sandbox de hardware (p. ej., la conexión de funciones API) dejaría rastros que indican que se está frente a un proceso sospechoso. Por lo tanto, implementamos otras técnicas de monitoreo que no sean invasivas y no dejamos ningún rastro visible para el objeto detectado. El sandbox controla la CPU y la RAM, pero no modifica el funcionamiento de los procesos, la memoria, las bibliotecas del sistema en el disco ni en la memoria, lo cual no deja rastros de monitoreo.

También hacemos un seguimiento de nuevas técnicas de evasión emergentes y ajustamos nuestro sandbox para contrarrestarlas:

Evasión A: el ambiente del sandbox es típico de algún sandbox de marca conocida. El malware lo reconoce y evade la detección.

Medida contra evasión A:nuestro sandbox aleatoriza el ambiente de la máquina virtual antes de su inicio.

Evasión B:el malware puede detectar el ambiente de sandbox a través de la ausencia de actividad del usuario. Para que se ejecuten algunos malware, el usuario debe ingresar una contraseña de un correo electrónico, hacer clic en un asistente o hacer otras actividades que solo harían "humanos". Muchos sandboxes no lo emulan y, por lo tanto, no detectan la presencia del malware.

Medida contra evasión B:nuestro sandbox emula las acciones del usuario (los movimientos del mouse y el desplazamiento por los documentos que se abren) Nuestro sandbox también hace muchas cosas que los usuarios hacen para activar los malware.

Ataques revelados con Kaspersky Sandbox

Ejemplos de nuevas olas de ataques selectivos detectados con sandboxes en productos de Kaspersky de infraestructura en el 2016 y el 2017: Sofacy (octubre del 2017), Zero.T (octubre y noviembre del 2016 y abril del 2017), Enfal (septiembre, octubre y noviembre del 2016), Freakyshelly (octubre del 2016), NetTraveller (agosto del 2016), CobaltGoblin (agosto del 2016) y Microcin (junio del 2016), entre otros.

Productos relacionados

Kaspersky Anti Targeted Attack Platform

Servicios de ciberseguridad