Jumcar se destaca del resto de códigos maliciosos desarrollados en la región latinoamericana porque presenta funcionalidades más agresivas. Hasta el momento existe tres generaciones de malware en ésta familia, que básicamente se manifiestan con diferentes algoritmos de cifrado.

Jumcarse destaca del resto de códigos maliciosos desarrollados en la región latinoamericana porque presenta funcionalidades más agresivas. Hasta el momento existe tres generaciones de malware en ésta familia, que básicamente se manifiestan con diferentes algoritmos de cifrado.

La primera generación posee los datos de configuración codificados con el algoritmo AES (Advanced Encryption Standard). Estimamos que su primera variante se liberó durante Marzo del año 2012, y desde allí en más se desarrollaron otras piezas del malware de similares características hasta Agosto del mismo año. Es decir, durante un semestre.

En ésta primera etapa, el 75% de las campañas de ataques de phishing se focalizan contra usuarios que hacen uso de los servicios de home-banking de entidades bancarias peruanas. El 25% restante está orientado a los usuarios de Chile.

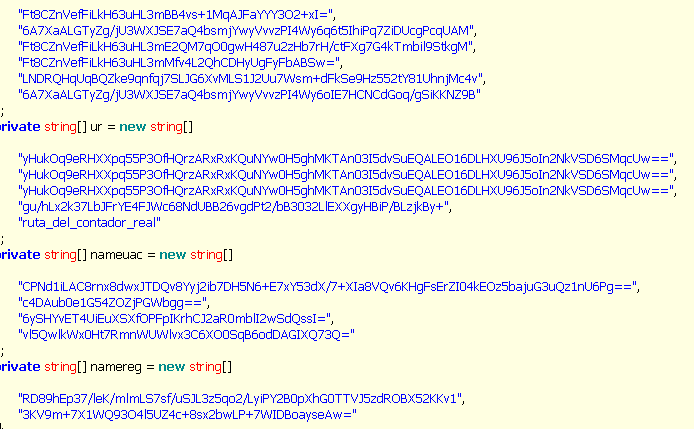

La siguiente imagen nos muestra varias instancias utilizadas por la primera generación de Jumcar:

Parte de algunas instancias de .NET empleadas por una variante de la primera generación de Jumcar

Un mes después, Septiembre de 2012, comienza la propagación de la pieza de malware que da origen a la segunda generación de Jumcar, cambiando el algoritmo de cifrado AES por TripleDES. Extendiendo su ciclo de propagación hasta Marzo de 2013. Un lapso de tiempo similar a la primera generación: siete meses.

A diferencia de la primera etapa, en la segunda se establece como único blanco de ataque a los usuarios de Perú (100%), quitando de la lista de phishing la entidad bancaria con menor flujo entradas en los registros del atacante.

Las dos primeras generaciones, cifrados con AES y TripleDES respectivamente, comparten la singularidad de que ambos emplean algoritmos de cifrado simétricos.

De forma paralela a la segunda generación, en Septiembre de 2013 comienza a circular la tercera generación empleando algoritmo de cifrado RSA (asimétrico). Ésta última generación se encuentra “in the wild”. Es decir, activo.

Ahora, las maniobras de ataques de phishing no descuidan a los usuarios de Perú ya que el 86% de las campañas establecen como blancos directos usuarios de éste país y el phishing con menos víctimas se reemplazó por otro. Se eliminó Chile de los planes del atacante y se agregó una entidad bancaria de Costa Rica que representa el 14% de las campañas.

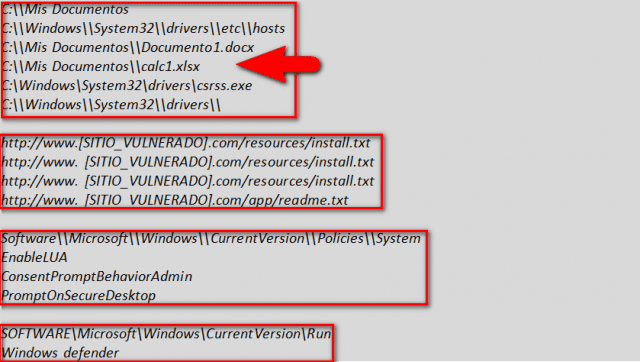

La siguiente imagen nos muestra las cadenas cifradas a través de Advanced Encryption Standard que ofuscan algunos de los parámetros de configuración de Jumcar:

Cadenas cifradas con AES

Al descifrar el código podemos leer algo como lo siguiente:

Descifrado de las cadenas cifradas con AES

Éste comportamiento se replica con similares características en todas las variantes del malware, mostrando cuatro bloques que describen configuraciones específicas sobre las acciones de la variante de Jumcar.

El primero de los bloques describe qué hará y dónde se alojará el malware una vez efectivizado el proceso de infección. El segundo bloque configura los sitios web (vulnerados) desde el cual se descargará la información que se grabará en el archivo hosts. El tercero se refiere a la manipulación de políticas específicas en el registro: la desactivación de UAC (User Account Control) e intentar escalar privilegios en el sistema. Por último, agrega una clave en el registro para asegurar que el proceso malicioso se levantará cada vez que se encienda o reinicie el sistema.

De estas funcionalidades puntuales se desprenden dos líneas aglutinadas en el primero de los bloques: Documento1.docx y calc1.xlsx.

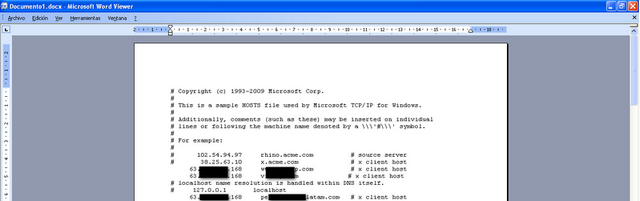

En la primera generación, las variantes se encargan de crear una carpeta llamada “Mis documentos” en la raíz del disco “C:”, en la cual se copia un archivo llamado Documento1.docx que contiene una copia de la información modificada en el archivo hosts. En la siguiente imagen se puede observar ésta acción:

Archivo DOCX creado por Jumcar para contener la configuración del archivo hosts

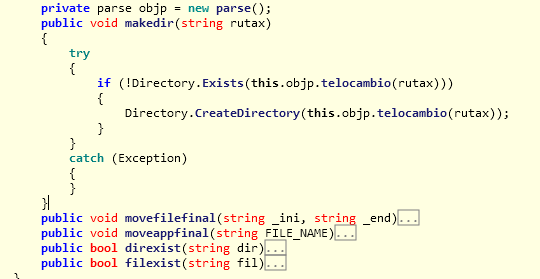

Estas acciones se mantienen hasta mediados de Marzo de 2013 (tercera generación) donde a través de una leve modificación, el nombre de la carpeta creada cambia a “Mis Imagenes”. La siguiente imagen muestra las funciones para la creación de la carpeta y manipulación de archivos:

Instrucciones de Jumcar para crear y manipular archivos y carpetas

Jumcar posee otras características comunes del malware en general y del malware latinoamericano en particular. Sin embargo, las características mencionadas en el primero de los post junto con las descriptas en el presente, hacen que ésta familia de malware contenga puntos diferenciadores que probablemente se repliquen en otros desarrollos regionales.

Recuerde que toda la familia del malware es detectada como Trojan.MSIL.Jumcar y Trojan.Win32.Jumcar. Por lo que se recomienda actualizar su producto de Kaspersky Lab. Especialmente el público latinoamericano ya que es el foco de atención directo de quienes se encuentra detrás de éste desarrollo. Pero considerando que también representa una amenaza latente para usuarios de otras regiones del mundo debido a posibles consecuencias colaterales, siempre es saludable para su información mantener actualizado nuestro AV.