El pasado mes de Enero, el Centro Nacional de Respuesta a Incidentes Cibernéticos (CERTMX) de la Policía Federal Mexicana reporto incidentes en varios puntos de México relacionados con un tipo de malware conocido como Ransomware.

El pasado mes de Enero, el Centro Nacional de Respuesta a Incidentes Cibernéticos (CERTMX) de la Policía Federal Mexicana reporto incidentes en varios puntos de México relacionados con un tipo de malware conocido como Ransomware.

Esta variante detectada también se conoce como “El virus de la policía” y ya había aparecido en otros países, en Latinoamérica se detectó en Argentina y Kaspersky Lab publicó su aparición en Europa asociada a un falso aviso de la policía Alemana http://www.securelist.com/en/blog/6155/Ransomware_Fake_Federal_German_Police_BKA_notice.

El 13 de Febrero de este año Brigada de Investigación Tecnológica de la Policía Nacional de España en colaboración con Europol desarticularon una red que se dedicaba a distribuir este tipo de malware hacia diferentes países, en la que se considera una de las mayores operaciones contra el Cibercrimen http://www.interior.gob.es/press/golpe-policial-a-una-de-las-mayores-redes-cibercriminales-especializada-en-infectar-millones-de-ordenadores-de-todo-el-mundo-14802.

Vector de Infección

Este tipo de malware se propaga por medio de anuncios maliciosos en internet (malvertising) que se encuentran en cierto tipo de sitios web de descarga de música o videos, incluso puede venir embebido dentro los mismos archivos. En ocasiones el código malicioso aprovecha vulnerabilidades en aplicaciones instaladas.

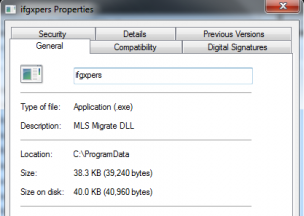

Al momento que el usuario accede al sitio malicioso o ejecuta un archivo infectado, se instala una copia del malware en el equipo del usuario al directorio C:\ProgramData (en este caso el archivo que se obtuvo de las muestras se llama ifgxpers.exe) junto con 2 archivos de imágenes con extensiones .bmp y .jpg, que corresponden a la pantalla que aparece al usuario al momento de bloquear su equipo.

Adicionalmente, el malware genera una nueva entrada en la llave de registro de Windows que le permite ejecutarse cada vez que se reinicia el equipo simulando ser una aplicación valida de Adobe ARM.

![]()

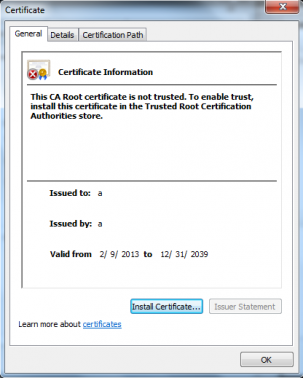

La aplicación utiliza un certificado auto firmado para simular ser una aplicación autentica.

El malware ejecuta una instancia del C:\WINDOWS\system32\svchost.exe para hacer llamadas a las librerías dinámicas que utiliza, también usa técnicas para evitar ser deshabilitado, como el impedir que se ejecute el administrador de tareas del sistema o la consola de línea de comandos de Windows. Adicionalmente elimina o modifica las llaves de registro que permiten iniciar el Windows en modo seguro para poder limpiar el equipo, como son:

- HKLM\SYSTEM\ControlSet001\Control\SafeBoot\Minimal

- HKLM\SYSTEM\ControlSet001\Control\SafeBoot\Network

- HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal

- HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Network

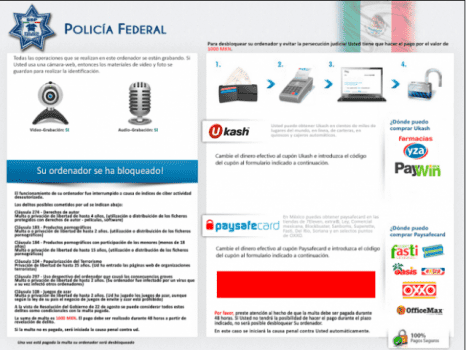

El código malicioso bloquea el equipo del usuario y este se ve obligado a reiniciarlo, una vez que el usuario reinicia su equipo, aparece la siguiente imagen en la pantalla y si el usuario no está conectado a la red, aparece un cuadro de texto solicitando que se conecte a Internet.

En el mensaje se le notifica al usuario que la “Policía Federal” ha bloqueado el equipo por alguna de las siguientes razones:

- Violación a derechos de autor

- Posesión de material pornográfico

- Actividades terroristas

- Difusión de malware

- Juegos de Azar

En la misma pantalla se le notifica al usuario que debe pagar una multa de $ 1,000.00 pesos MXN (Aprox. $ 78.00 US) en un plazo no mayor a 48 horas, de lo contrario ya no se podrá desbloquear el equipo y se iniciara una causa legal contra el usuario. Adicionalmente se indican los medios para realizar el pago de la supuesta multa ademas de un aviso de que su micrófono y cámara están habilitados para grabar cualquier acción que el usuario realice.

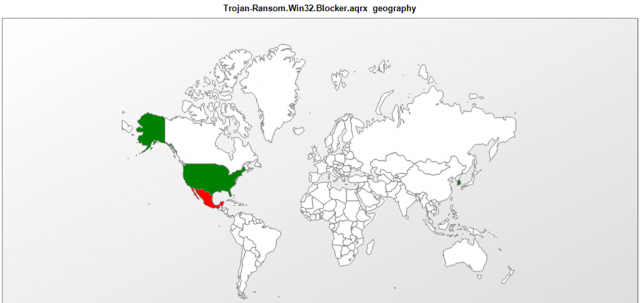

Esta amenaza es detectada por Kaspersky como Trojan-Ransom.Win32.Blocker.aqrx y como se puede ver en el mapa, el mayor número de infecciones se ha presentado en México.

Que hacer en caso de que su equipo quede comprometido?

Lo primero es mantener la calma ya que el acceso al equipo puede reestablecerse sin necesidad de realizar ningún pago.

Kaspersky ofrece la herramienta gratuita Kaspersky Windows Unlocker para limpiar este tipo de infección y viene incluida en el Live CD descargable Kaspersky Rescue Disk 10 Las instrucciones para limpiar el equipo las puede encontrar aquí http://support.kaspersky.com/8005 (en inglés).

Es importante que ante este incidente se ponga en contacto con su área de soporte de TI.

Conclusión

Como podemos observar, el ransomware ha expandido su presencia a cada vez más países y se estima que será una de las principales amenazas en 2013. Adicionalmente, sus creadores modifican su código con el fin de hacer más complicada su eliminación.

La mejor forma de evitar que su equipo se vea afectado es la prevención y el uso responsable de la tecnología, como medidas cautelares se recomienda a los usuarios:

- Tener instalada y actualizada una herramienta Anti-virus

- Mantener el Sistema Operativo y las Aplicaciones del equipo actualizadas

- Evitar navegar en sitios de dudosa reputación o hacer clic en links de correos electrónicos desconocidos

- Evitar la descarga de contenidos y la instalación de aplicaciones no originales.

La mayoría de los compromisos a sistemas o infecciones por malware se realizan mediante Ingeniería Social, la educación e información son herramientas muy poderosas para evitar ser víctima de ataques informáticos. Evite ser parte de las estadísticas y perder su dinero.