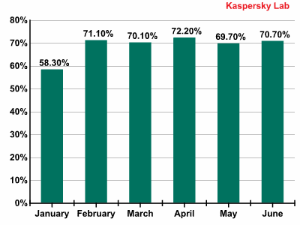

Porcentaje de spam en el tráfico de correo electrónico durante el primer trimestre de 2014

Este Informe trimestral de estadísticas de spam de 2014 analiza las tendencias más recientes sobre spam, archivos adjuntos maliciosos y phishing, y comparte conocimientos del equipo de inteligencia de Kaspersky Lab respecto del primer trimestre de 2014. El informe incluye no solo los descubrimientos y las tendencias claves, sino que además detalla métodos y trucos utilizados por las personas que envían spam y un desglose de spam por fuente en todo el mundo.

Principales hallazgos

- El porcentaje de spam en el tráfico total de correo electrónico durante el primer trimestre de este año alcanzó un 66,34 %, lo que equivale a una caída de 6,42 puntos porcentuales con respecto al trimestre anterior. El porcentaje de correos electrónicos de phishing se triplicó y alcanzó el 0,0071 %.

- En términos interanuales, el porcentaje de spam en el tráfico total de correo electrónico experimentó cambios mínimos.

Estadísticas globales de spam

Distribución de fuentes de spam por país, primer trimestre de 2014

Estadística: fuentes de spam por país

La distribución geográfica de spam por país experimentó pocos cambios durante el primer trimestre de 2014.

Las tres principales fuentes de spam se mantuvieron sin cambios: China (-0,34 puntos porcentuales), Estados Unidos (+1,23 puntos porcentuales) y Corea del Sur (-0,91 puntos porcentuales). Rusia superó a Taiwán y pasó a ocupar el cuarto lugar, un puesto más arriba que en el trimestre anterior (+0,34 puntos porcentuales)

Estadística: fuentes de spam por región

Distribución de fuentes de spam por región, primer trimestre de 2014

Durante el primer trimestre de 2014, la clasificación de las principales fuentes de spam por región no experimentó cambios notables en comparación con el trimestre anterior. Asia se mantuvo como la fuente regional de spam número uno, aunque su cuota se redujo 3,2 puntos porcentuales. El segundo lugar lo ocupó Norteamérica (-0,01 puntos porcentuales). La participación del resto de regiones experimentó un crecimiento leve.

¿Cuál es el tamaño de los correos electrónicos spam?

En enero, el spam experimentó un cierto crecimiento en la proporción de correos electrónicos de 10-20 KB. Probablemente, esto se deba a las campañas de correos spam masivos que se lanzan durante las fiestas de fin de año y que suelen contener una cantidad mayor de imágenes.

Los diez principales archivos adjuntos maliciosos en el correo electrónico

Trojan-Spy.HTML.Fraud.gen se mantuvo como el programa malicioso más popular propagado a través de correo electrónico durante el primer trimestre del año. Este programa malicioso se presenta como formulario de registro para servicios de banca en línea en formato HTML. Los estafadores lo usan para robar información financiera.

Lista de los diez principales archivos adjuntos maliciosos:

- Trojan-Spy.HTML.Fraud.gen (roba información financiera)

- Net-Worm.Win32.Aspxor.app (propaga spam para infectar y recopilar datos)

- Email-Worm.Win32.Bagle.gt (se usa para recopilar direcciones de correo electrónico)

- Trojan.PSW.Win32.Fareit.amzb (roba nombres de usuario y contraseñas, inicia ataques DDoS y descarga y ejecuta software aleatorio)

- Trojan.Win32.Bublik.bwbx (descarga otros tipos de malware)

- Backdoor.Win32.Androm.bngy (permite a los cibercriminales controlar en secreto una computadora comprometida)

- Trojan-Downloader.Win32.Dofoil.rqb (realiza actividades similares a las del número 2)

- Trojan-PSW.Win32.Fareit.anaq (realiza actividades similares a las del número 4)

- Email-Worm.Win32.Mydoom.I (los gusanos se propagan automáticamente a otras PC)

- Trojan-Spy.Win32.Zbot.rdhe (roba información confidencial del usuario, también puede instalar CryptoLocker)

Estadísticas de phishing

Objetivos de phishing más populares a través de correo electrónico y portales de búsquedas

A pesar de que las cuentas de correo y los portales de búsqueda ofrecen numerosas oportunidades, el objetivo de la mayoría de estos ataques es obtener acceso al servicio de correo electrónico. Además de usar el correo electrónico en beneficio propio, los atacantes pueden explorar su contenido para obtener otros nombres de usuario y contraseñas. Después de todo, numerosos sitios envían al correo electrónico de los usuarios los datos de inicio de sesión si olvidan sus contraseñas y, a veces, incluyen toda la información directamente en el cuerpo del mensaje.

Otros sitios van aún más allá y envían al usuario un correo electrónico con el nombre de usuario y la contraseña inmediatamente después de registrarse en el portal. Para evitar la pérdida de información confidencial, los sistemas de correo modernos ofrecen un método de autenticación de dos factores; además de ingresar el nombre de usuario y la contraseña, los usuarios deben ingresar un código que se envía por mensaje de texto a sus teléfonos. Los usuarios también deben eliminar cualquier mensaje que contenga información confidencial de su cuenta de correo electrónico.

Los sitios de redes sociales siguen siendo un objetivo de interés frecuente para los estafadores. Aunque ocupan el segundo lugar, su participación cayó en 1,44 puntos porcentuales en comparación con el trimestre anterior.

Observamos el crecimiento más notable en el ámbito de las tiendas en línea. Principalmente, esto se debió al aumento de los ataques dirigidos a servicios de cupones, así como a agencias de expedición de entradas. Estas últimas fueron objeto de más ataques de phishing durante marzo.

Conclusión - Informe de spam y phishing

El objetivo principal de la mayoría de los programas maliciosos distribuidos por correo es robar información confidencial. Sin embargo, durante el primer trimestre también adquirió popularidad el malware capaz de propagar spam e iniciar ataques DDoS. Los tipos más populares de malware son actualmente multifuncionales: pueden robar datos de la computadora de la víctima, convertir la computadora en parte de un botnet o descargar e instalar otros programas maliciosos sin el conocimiento del usuario.

Para burlar los filtros, los emisores de spam siguen usando una gran variedad de trucos. Uno de los más frecuentes es crear "ruido de fondo" en mensajes con la ayuda de etiquetas HTML y ocultar enlaces en correos electrónicos. Un truco similar que observamos recientemente es la incorporación de un símbolo UTF-8 a los enlaces. Este símbolo, cuando no se coloca al comienzo del texto, es interpretado como un carácter nulo. De hecho, existe gran cantidad de trucos como ese en UTF-8 y los estafadores los utilizan de vez en cuando.

La mayoría de los ataques de phishing se dirigió a cuentas de correo electrónico. A menudo, los usuarios utilizan de forma laxa sus cuentas de correo electrónico: muchos de ellos usan nombres de usuario y contraseñas simples. Quisiéramos recordar a los usuarios que una cuenta de correo electrónico pirateada puede permitir a los atacantes acceder a toda la información almacenada en sus bandejas de entrada, incluidos otros nombres de usuario y contraseñas. Recomendamos usar contraseñas seguras, así como autenticación de dos factores, cuando sea posible.