Brasil, México y Colombia registraron los sistemas industriales más atacados por ransomware en América Latina

Durante la primera mitad del año, las empresas manufactureras fueron las más susceptibles a las amenazas informáticas: las computadoras de sistemas de controles industriales (ICS por sus siglas en inglés) representaron alrededor de un tercio de todos los ataques, según el informe de Kaspersky Lab “Panorama de amenazas a los sistemas de automatización industrial en el primer semestre de 2017”. El punto máximo en la actividad de los atacantes se registró en marzo, tras lo cual la proporción de computadoras atacadas disminuyó gradualmente de abril a junio.

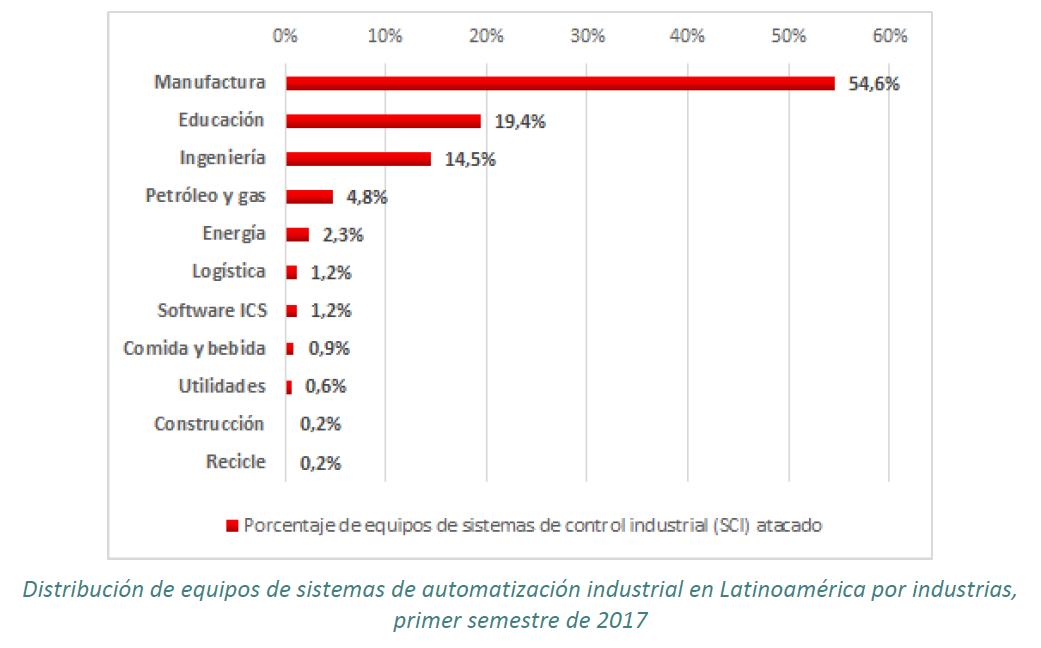

Durante los primeros seis meses del año, en Latinoamérica los productos de Kaspersky Lab bloquearon intentos de ataque a 38.9% de los equipos ICS de los que se recibió información anónima, lo que significaron decenas de miles. La mayoría de estos ataques ocurrió en empresas manufactureras que producen diversos materiales, equipos y bienes. Otras industrias que resultaron considerablemente afectadas incluyen educación, ingeniería, así como petróleo y gas. Los equipos ICS en las compañías dedicadas a la energía representaron casi 2.3% de todos los ataques.

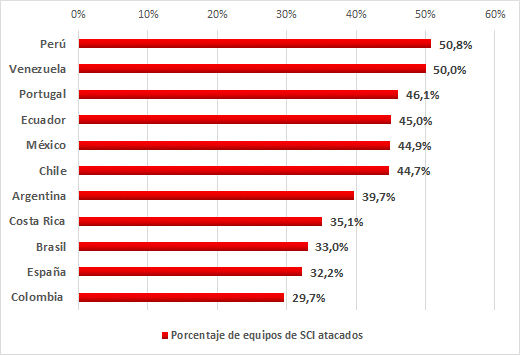

Mientras que los tres principales países con equipos industriales atacados –Vietnam (71%), Argelia (67.1%) y Marruecos (65.4%) – permanecieron igual, los investigadores detectaron un aumento del porcentaje de sistemas atacados en China (57.1%), que ocupó el quinto lugar, según los datos publicados por Kaspersky Lab. En América Latina, los países que registraron una mayor proporción de equipos industriales atacados son: Perú (50.8%), Venezuela (50%), Ecuador (45.0%) y México (44.9%).

Ranking de los países de la Península Ibérica y América Latina según el porcentaje de equipos de automatización industrial atacados

Los expertos también descubrieron que la principal fuente de amenazas era Internet: los intentos de descargar malware o acceder a recursos maliciosos o de phishing en la red fueron bloqueados en 24.1% de los equipos ICS en Latinoamérica. La razón de las estadísticas tan altas para este tipo de infección radica en las interfaces entre las redes corporativas e industriales, la disponibilidad de acceso limitado a Internet desde redes industriales y la conexión a la web de equipos de redes industriales a través de redes de operadores de telefonía móvil.

En total, Kaspersky Lab detectó alrededor de 18,000 variaciones de malware en sistemas de automatización industrial durante los primeros seis meses de 2017, pertenecientes a más de 2,500 familias diferentes.

Ataques de ransomware

En la primera mitad del año, el mundo enfrentó una epidemia de ransomware que también afectó a las empresas industriales. Con base en la investigación de Kaspersky Lab ICS CERT, el número de computadoras ICS únicas atacadas por troyanos de cifrado aumentó considerablemente y en junio ya se había triplicado. En general, los expertos descubrieron ransomware perteneciente a 33 familias diferentes. La mayoría de este malware fue distribuido a través de correos electrónicos de spam disfrazados como parte de la comunicación empresarial, con archivos adjuntos maliciosos o enlaces a programas de descarga de malware.

En América Latina, los ataques de ransomware fueron neutralizados en 0.7% de los equipos de sistemas de control industrial. La mayor parte de sistemas de automatización industrial atacados se encontraban en Brasil, México y Colombia.

Las principales estadísticas de ransomware del informe correspondiente al primer trimestre de 2017 incluyen:

- El 0.5% de las computadoras pertenecientes a la infraestructura industrial de las organizaciones fueron atacados por ransomware de cifrado al menos una vez.

- Los equipos ICS en 63 países del mundo enfrentaron numerosos ataques de ransomware, de los cuales los más notorios fueron las campañas de WannaCry y ExPetr.

- La epidemia de WannaCry fue la más alta entre las familias de ransomware de cifrado, con 13.4% de todas las computadoras incluidas en la infraestructura industrial atacada. Las organizaciones más afectadas fueron las instituciones de salud y el sector gubernamental.

- ExPetr fue otra notoria campaña de ransomware que ocurrió en la primera mitad del año, y, por lo menos, 50% de las empresas atacadas eran de las industrias manufacturera y de petróleo y gas.

- Las 10 familias de troyanos de cifrado más difundidas incluyen otras de ransomware como Locky y Cerber, que funcionan desde 2016 y desde entonces han obtenido los mayores beneficios para los ciberdelincuentes.

"En la primera mitad del año hemos visto que tan débil están protegidos los sistemas industriales: casi todos los equipos afectados fueron infectados accidentalmente y como resultado de ataques dirigidos inicialmente a usuarios en hogares y en redes corporativas. En este sentido, los destructivos ataques de ransomware de WannaCry y ExPetr resultaron indicativos, produjeron la interrupción de los ciclos de producción de empresas en todo el mundo, así como fallos logísticos y tiempos de inactividad forzados en el trabajo de las instituciones médicas. Los resultados de tales ataques pueden provocar la presencia de intrusos en acciones adicionales. Puesto que ya estamos atrasados en cuanto a medidas preventivas, ahora las empresas deben pensar en medidas de protección para evitar tener que ‘apagar un incendio’ en el futuro", asegura Evgeny Goncharov, jefe del Departamento de Defensa de Infraestructura Crítica, Kaspersky Lab.

Para proteger el entorno ICS de posibles ataques informáticos, Kaspersky Lab ICS CERT recomienda lo siguiente:

- Hacer un inventario de los servicios que se ejecutan en la red, con especial énfasis en los que proporcionan acceso a distancia a los objetos del sistema de archivos.

- Realizar una auditoría del aislamiento del acceso a componentes ICS, la actividad en la red industrial de la empresa y en sus límites, las normativas y prácticas relacionadas con el uso de medios extraíbles y dispositivos portátiles.

- Verificar la seguridad del acceso remoto a la red industrial como mínimo y reducir o eliminar completamente el uso de herramientas de administración a distancia como máximo.

- Mantener actualizadas las soluciones de seguridad en las terminales.

- Utilizar métodos avanzados de protección: implementar herramientas que proporcionen supervisión del tráfico de la red y la detección de ataques cibernéticos en redes industriales.

Lea un resumen en español del informe de Kaspersky Lab ICS CERT del primer trimestre de 2017 en https://securelist.lat/threat-landscape-for-industrial-automation-systems-in-h1-2017/85531/

El informe completo está disponible en el sitio web de Kaspersky Lab ICS CERT.