Hace 2 días los profesionales del Kaspersky Lab han identificado un nuevo APT destinado a atacar a los activistas Uyghur.

Hace 2 días los profesionales del Kaspersky Lab han identificado un nuevo APT destinado a atacar a los activistas Uyghur.

Dalai Lama es un conocido usuario de Mac. Aquí está una foto de él usando un Mac durante una llamada en una conferencia

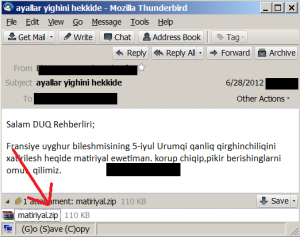

Tal vez no resulte ninguna sorpresa que estemos viendo un aumento en el número de ataques APT contra dichos usuarios de alto perfil que usan Mac. El 27 de junio, se ha interceptado una nueva ola de ataques APT dirigidos a ciertos usuarios de Mac que son uigures.

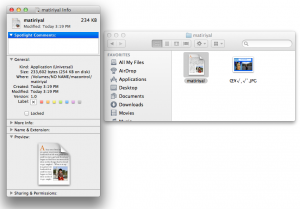

Los e-mails tienen un archivo ZIP adjunto. Dentro del archivo ZIP, hay una foto JPG y una aplicación de Mac OS X:

La aplicación es en realidad una nueva versión, en su mayoría no detectada de un backdoor MaControl (binario universal), que es compatible con i386 y PowerPC Macs. Nos lo detecta como “Backdoor.OSX.MaControl.b“. MD5 (“matiriyal.app / Contents / MacOS / iCnat”):

e88027e4bfc69b9d29caef6bae0238e8

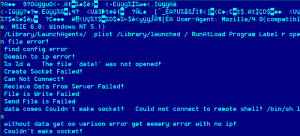

Cuando se ejecuta, se instala en el sistema y se conecta al servidor de comando y control para recibir instrucciones. El Back Door permite a su operador acceder a la lista de archivos, realizar transferencia de archivos y, en general, ejecutar comandos en la máquina infectada.

Como de costumbre, algunos de los comentarios y la información de depuración son en Inglés y contiene los errores más comunes:

- “Recieve” en lugar de“Receive”

- “os verison” en lugar de “os version”

- “memery” en lugar de“memory”

- Etc…

El Back Door es bastante flexible – el Command y el Control servers se almacenan en un bloque de configuración que se ha añadido al final del archivo. El mismo fue ofuscado con un simple “substract 8”.

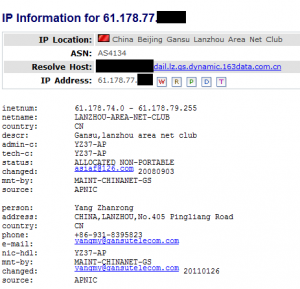

Una vez descifrada la dirección del servidor de comando y control se puede leer: 61.178.77 *, que se encuentra en China.

Con las Macs creciendo en popularidad y siendo cada vez mas frecuente la adopción de dichos dispositivos por personas de alto target, no debe resultar extraño que sea mas frecuente el uso de los ataques de APT a las plataformas MacOS.

La ingeniería social, permite hacer que el usuario ejecute su propio backdoor de la misma forma que se lo consigue con el malware en una PC. Sin dudas veremos muchos de estos ataques en el futuro.