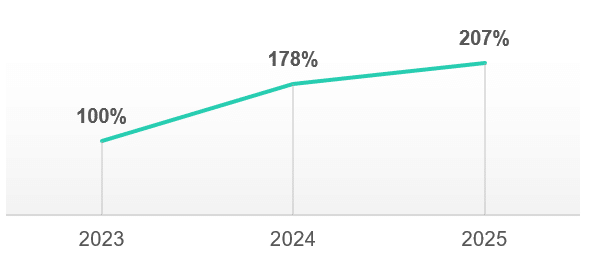

Los ataques que reemplazan archivos del sistema, conocidos como DLL hijacking, aumentaron un 207 % desde 2023. La tecnología entrenada con inteligencia artificial identifica señales casi invisibles y permite detener las amenazas a tiempo.

Una tecnología potenciada por inteligencia artificial está marcando un antes y un después en la detección de amenazas, al aprender a identificar señales casi invisibles de ataque dentro de programas aparentemente seguros. Gracias a su capacidad para reconocer pequeños cambios en el comportamiento del sistema, puede anticiparse a intentos de infiltración que antes pasaban inadvertidos.

Desarrollada por Kaspersky, esta tecnología fue entrenada con millones de ejemplos reales para diferenciar el funcionamiento normal de un equipo de los patrones que revelan una posible amenaza. Los primeros resultados muestran que la IA logra identificar ataques difíciles de detectar, ayudando a reforzar la protección de las empresas frente a métodos de intrusión cada vez más sofisticados.

Esta innovación aborda una de las amenazas más silenciosas y extendidas en los últimos años, el secuestro de DLL (DLL hijacking). Los archivos DLL (Dynamic Link Library) son piezas fundamentales del sistema operativo, pequeñas bibliotecas que contienen instrucciones que los programas necesitan para funcionar correctamente, como abrir una ventana, conectar a internet o guardar un documento.

En un ataque de este tipo, los ciberdelincuentes crean una copia falsa de uno de esos archivos legítimos y logran que el sistema la cargue en lugar de la original. Al hacerlo, el programa de confianza ejecuta sin saberlo el código malicioso incluido dentro de esa DLL falsificada, lo que permite al atacante robar información, instalar malware o infiltrarse en la red sin dejar rastros visibles.

Desde 2023, Kaspersky ha registrado un aumento del 207 % en los incidentes de este tipo, lo que demuestra cómo la técnica se ha vuelto más común y peligrosa, utilizada tanto en campañas masivas como en operaciones de espionaje digital altamente dirigidas.

Número de ataques de secuestro de DLL y sus variaciones en 2023–2025.

Fuente: Kaspersky Security Network

El modelo de inteligencia artificial fue incorporado en Kaspersky SIEM, la plataforma que ayuda a las organizaciones a monitorear su seguridad digital en tiempo real. Allí, la herramienta analiza constantemente los archivos que los programas cargan para funcionar y detecta si alguno de ellos ha sido reemplazado o modificado de forma sospechosa.

Para lograrlo, combina la información que obtiene directamente del sistema con datos globales de Kaspersky Security Network (KSN), una red que recopila y analiza millones de señales de actividad en todo el mundo. De esta forma, la tecnología puede identificar patrones de ataque con mucha mayor precisión y reducir las falsas alarmas que suelen generar los sistemas tradicionales.

Durante su fase de prueba, la IA ya mostró resultados concretos. Detectó un intento del grupo APT ToddyCat de ejecutar una herramienta, haciéndose pasar por una biblioteca del sistema, logrando bloquear el ataque antes de que causara daños. También identificó un programa malicioso conocido como infostealer, diseñado para robar contraseñas y datos personales, que se ocultaba dentro de un archivo falso. En otro caso, descubrió un archivo utilizado como cargador de malware, responsable de instalar otros programas dañinos en el sistema, escondido en una memoria USB. Estos hallazgos confirman la capacidad del modelo para descubrir señales de intrusión que antes pasaban completamente desapercibidas.

“Estamos viendo que los ataques de secuestro de DLL se vuelven más comunes, donde un programa de confianza es engañado para cargar una biblioteca falsa en lugar de la real. Esto permite a los atacantes ejecutar su código malicioso de forma encubierta. Esta técnica es difícil de detectar, y aquí es donde la IA puede ayudar. Usar técnicas de protección avanzadas potenciadas con IA es ahora esencial para mantenerse por delante de estas amenazas en evolución y mantener a salvo los sistemas críticos”, explica Fabio Assolini, director del Equipo Global de Investigación y Análisis para América Latina en Kaspersky.

Para evitar estas vulnerabilidades, los expertos de Kaspersky recomiendan:

- Mantener el software y los sistemas operativos siempre actualizados, ya que las versiones más recientes corrigen fallos y brechas de seguridad que los atacantes pueden aprovechar para infiltrarse en los equipos.

- Descargar programas solo desde fuentes oficiales o verificadas, evitando instaladores falsos que pueden contener archivos DLL manipulados para ejecutar código malicioso.

- Aplicar controles de seguridad adicionales, como limitar quién puede instalar o modificar programas y mantener bajo vigilancia los archivos más importantes del sistema. Los ciberdelincuentes suelen intentar reemplazar esos archivos por versiones falsas para infiltrarse, por lo que es clave detectar cualquier cambio inesperado a tiempo.

- Usar soluciones de seguridad con inteligencia artificial, como Kaspersky SIEM: que analizan de forma automática y continua las bibliotecas DLL cargadas en el sistema. Esta tecnología permite identificar comportamientos sospechosos, reducir falsos positivos y detener ataques de secuestro de DLL antes de que causen daño.

La compañía continúa evolucionando sus capacidades de protección mediante el uso de aprendizaje automático y análisis en la nube, con el objetivo de anticiparse a las técnicas emergentes de los atacantes y mantener la seguridad de infraestructuras críticas y empresas en todo el mundo.

Securelist ha publicado dos artículos relacionados: el primero explica cómo se desarrolló un modelo de aprendizaje automático para detectar ataques de secuestro de DLL, mientras que el segundo describe cómo se integró este modelo en la plataforma Kaspersky SIEM.

Para más información sobre cómo proteger la seguridad empresarial, visita nuestro blog.