DeepSeek, uno de los modelos de inteligencia artificial más populares, fue usado como señuelo en una campaña por ciberdelincuentes que ya afectó a usuarios en América Latina.

Los investigadores de Kaspersky GReAT descubrieron una nueva campaña maliciosa que distribuye un troyano a través de una aplicación falsa llamada DeepSeek-R1 Large Language Model (LLM), que simula ser un modelo de lenguaje para PC. Este malware, hasta ahora desconocido, se propaga mediante un sitio de phishing que imita la página oficial de DeepSeek y se promociona a través de anuncios en Google. El objetivo es instalar BrowserVenom, un programa malicioso que modifica el navegador de la víctima para desviar el tráfico web hacia servidores controlados por los atacantes, permitiéndoles recopilar datos personales. Se han detectado varias infecciones en América Latina —especialmente en Brasil, México y Cuba— y también en países como India, Nepal, Sudáfrica y Egipto.

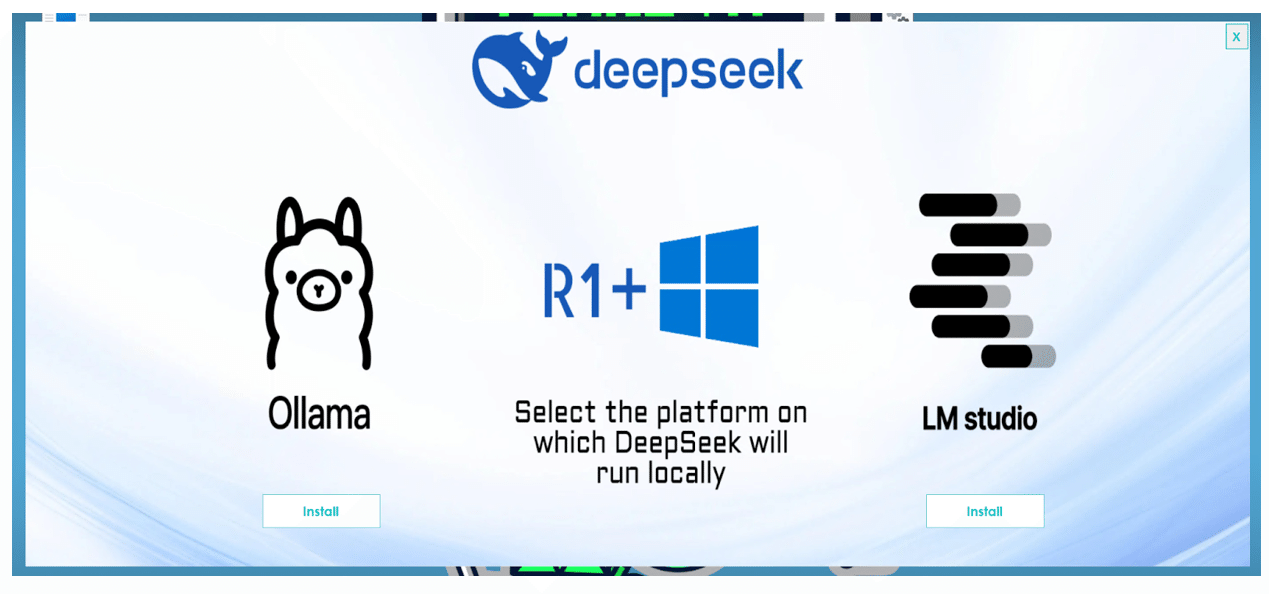

DeepSeek-R1 es uno de los modelos de inteligencia artificial más populares actualmente, conocidos como modelos de lenguaje (LLM, por sus siglas en inglés). Kaspersky ya había reportado ataques anteriores en los que se usaban versiones falsas de esta herramienta para engañar a los usuarios. DeepSeek puede ejecutarse sin conexión en una PC mediante programas como Ollama o LM Studio, y justamente estas opciones fueron aprovechadas por los atacantes en su campaña.

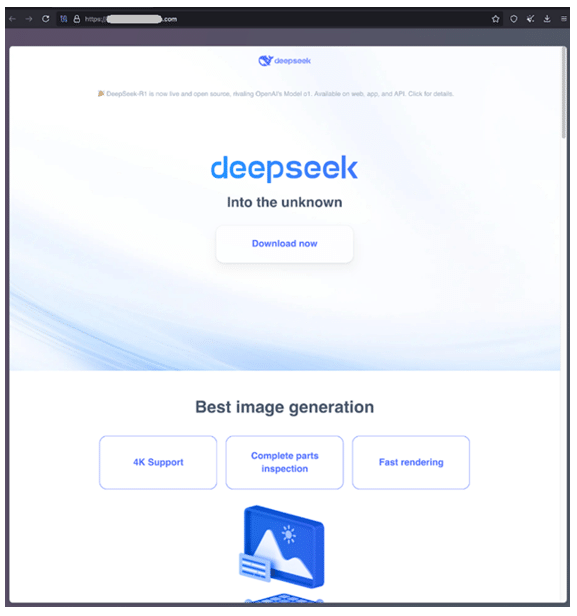

Los usuarios fueron redirigidos a un sitio de phishing que imitaba la dirección de la plataforma original de DeepSeek mediante Google Ads. El enlace aparecía en el anuncio al buscar "deepseek r1". Al acceder al sitio falso de DeepSeek, se verificaba el sistema operativo de la víctima. Si era Windows, se mostraba un botón para bajar las herramientas y trabajar con el LLM sin conexión. En el momento de la investigación, no se incluyeron otros sistemas operativos.

Sitio web malicioso que imita a DeepSeek

Después de hacer clic en el botón y completar una prueba CAPTCHA, se descargaba un archivo malicioso que ofrecía al usuario la opción de instalar Ollama o LM Studio. Aunque los instaladores de estas herramientas eran reales, venían acompañados por un malware oculto que se instalaba en el sistema al mismo tiempo. Para evitar ser detectado por Windows Defender, el malware usaba un algoritmo especial. Sin embargo, solo lograba infectar el equipo si el usuario tenía permisos de administrador en su perfil de Windows; de lo contrario, la instalación no se completaba.

Dos opciones para instalar frameworks LLM mal utilizados

Una vez instalado, el malware modificaba todos los navegadores del equipo para obligarlos a usar un proxy controlado por los atacantes. Esto les permitía espiar la actividad en línea del usuario y acceder a información confidencial como contraseñas o datos personales. Por su comportamiento invasivo y malicioso, los investigadores de Kaspersky lo nombraron BrowserVenom.

“Si bien ejecutar grandes modelos de lenguaje sin conexión ofrece beneficios de privacidad y reduce la dependencia de los servicios en la nube, también puede conllevar riesgos considerables si no se toman las precauciones adecuadas. Los ciberdelincuentes aprovechan cada vez más la popularidad de las herramientas de IA de código abierto al distribuir paquetes maliciosos e instaladores falsos que pueden instalar de forma encubierta keyloggers, criptomineros o ladrones de información. Estas herramientas falsas comprometen los datos confidenciales del usuario y representan una amenaza, especialmente cuando las han bajado de fuentes no verificadas”, comenta Lisandro Ubiedo, investigador de seguridad de GReAT de Kaspersky.

Para evitar estas amenazas, los expertos Kaspersky recomienda:

- Verificar las direcciones de los sitios web para comprobar su autenticidad y evitar estafas.

- Bajar herramientas LLM sin conexión solo de fuentes oficiales (p. ej., ollama.com, lmstudio.ai).

- Utilizar soluciones de seguridades confiables para evitar la ejecución de archivos maliciosos.

- Confirmar que los resultados de las búsquedas en internet sean legítimos.

- Evitar usar Windows en un perfil con privilegios de administrador.

Para más información sobre cómo proteger tu vida digital, visita nuestro blog.