Kaspersky alertó que los atacantes usaron plataformas como GitHub, Quora y Microsoft Learn Challenge para engañar a empleados y tomar control de sistemas corporativos.

Kaspersky descubrió una serie de ataques en los que los ciberdelincuentes usaban servicios legítimos como GitHub (plataforma para compartir y almacenar código de software), Quora (foro de preguntas y respuestas), Microsoft Learn Challenge (espacio de aprendizaje en línea de Microsoft) y diferentes redes sociales. La idea era camuflar sus actividades en lugares comunes y confiables para no levantar sospechas. Con esta estrategia lograban activar un beacon parte del framework de pentesting Cobalt Strike, que les permitía tomar el control de computadoras, robar información y mantenerse dentro de las redes de las víctimas sin ser descubiertos. Estos ataques comenzaron a aparecer en la segunda mitad de 2024 y siguieron activos durante 2025, afectando sobre todo a empresas medianas y grandes.

Para engañar a sus víctimas, los atacantes usaron una técnica llamada spear phishing. A diferencia del phishing tradicional, que se envía de forma masiva, este tipo de ataque está dirigido a personas u organizaciones específicas, con mensajes hechos a la medida para parecer más creíbles. En este caso, los correos falsos se disfrazaban como comunicaciones legítimas de grandes empresas estatales, sobre todo del sector de petróleo y gas. El texto simulaba un interés en los productos o servicios de la organización, para convencer al destinatario de abrir un archivo adjunto. Ese archivo era un comprimido que parecía contener documentos PDF con requisitos de compra, pero en realidad incluía programas maliciosos capaces de infectar la computadora.

Los atacantes aprovecharon un método conocido como secuestro de DLL, que consiste en engañar a un programa para que cargue archivos maliciosos en lugar de los originales. También usaron una herramienta legítima llamada Crash Reporting Send Utility, que normalmente sirve para que los desarrolladores reciban reportes de errores de sus aplicaciones, pero en este caso fue manipulada para ejecutar el ataque.

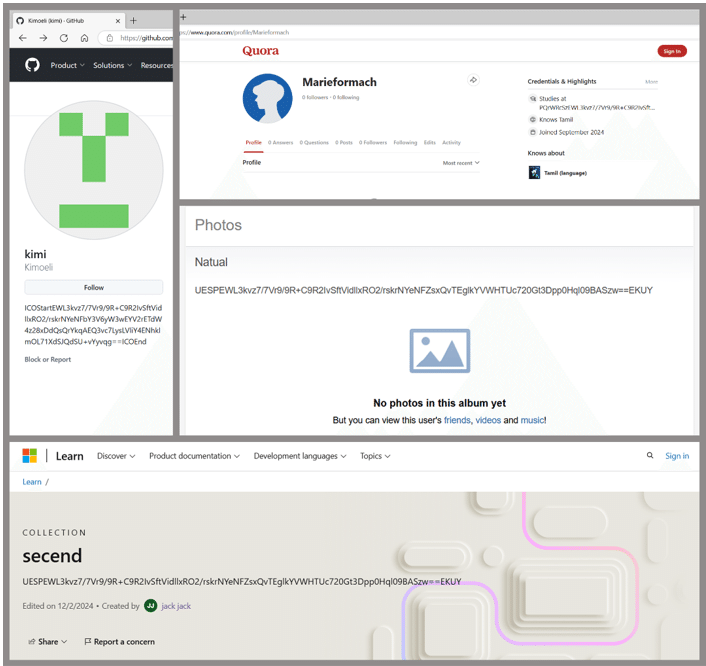

Además, el malware descargaba y ejecutaba código escondido en perfiles públicos de plataformas de uso común, para no levantar sospechas. Cuando el código malicioso se ejecutaba en los equipos de las víctimas, se activabael beacon de Cobalt Strike, dando a los atacantes el control de los sistemas comprometidos.

Perfiles en plataformas en línea populares con código malicioso.

“Aunque en este caso los atacantes no usaron perfiles reales de redes sociales —todas las cuentas eran falsas y creadas solo para el ataque—, nada les impide aprovechar las funciones que ofrecen estas plataformas. Por ejemplo, podrían esconder fragmentos de código malicioso en los comentarios de publicaciones legítimas. Los delincuentes están usando técnicas cada vez más creativas para disfrazar herramientas ya conocidas, por lo que es clave mantenerse informado con la inteligencia de amenazas más reciente para estar protegido”, asegura Eduardo Chavarro director del Grupo de Respuesta a Incidentes y forense digital para Américas en Kaspersky.

Para evitar estas vulnerabilidades en las empresas, los expertos de Kaspersky recomiendan:

- Monitorear la infraestructura digital de forma continua: No basta con instalar sistemas de seguridad y olvidarse. Las organizaciones deben vigilar de manera constante sus servidores, redes y equipos para detectar cualquier actividad fuera de lo normal. Esto ayuda a identificar un ataque en sus primeras fases, antes de que cause un daño mayor.

- Usar soluciones de seguridad confiables: Es fundamental contar con herramientas especializadas que puedan detectar y bloquear malware oculto en correos masivos o archivos adjuntos sospechosos. Un buen sistema de seguridad puede analizar los mensajes en tiempo real y detener la amenaza antes de que llegue al usuario final.

- Capacitar al personal en ciberseguridad: Muchas veces los ataques logran entrar gracias a un simple clic en un archivo malicioso. Por eso, entrenar a los empleados para que reconozcan señales de alerta —como correos sospechosos, enlaces extraños o adjuntos inesperados— es tan importante como la tecnología misma.

- Proteger los dispositivos corporativos con sistemas integrales: Además del monitoreo, es clave que los equipos cuenten con protección avanzada que detecte y bloquee intentos de ataque desde el principio.

Para conocer más sobre cómo proteger la seguridad empresarial, visita nuestro blog.