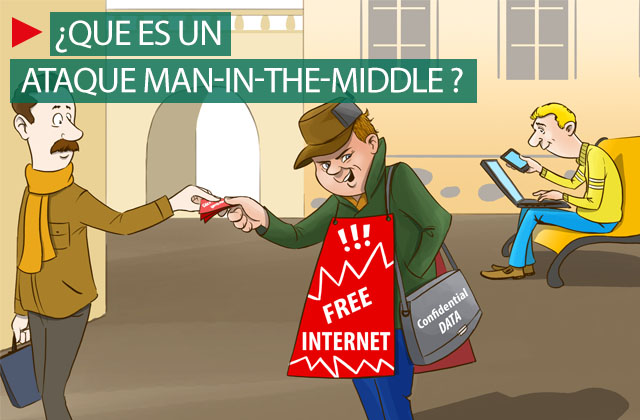

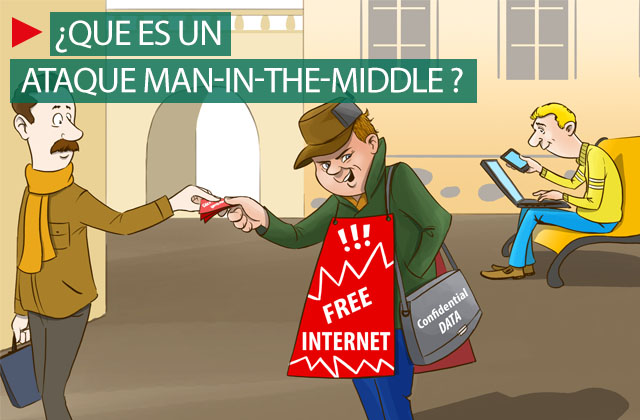

¿QUÉ ES UN ATAQUE MAN-IN-THE-MIDDLE?

El objetivo de la mayoría de los ciberdelincuentes es robar la información valiosa para los usuarios. Los ataques pueden ser dirigidos a usuarios individuales, páginas web famosas o bases de

752 Publicaciones

El objetivo de la mayoría de los ciberdelincuentes es robar la información valiosa para los usuarios. Los ataques pueden ser dirigidos a usuarios individuales, páginas web famosas o bases de

Nuestra vida online es cada vez más importante, ya que todos nosotros (o la gran mayoría), necesitamos usar los servicios de la web: redes sociales, correo electrónico, banca online… etc. Cada

Si bien las personas mantienen su disposición a compartir detalles de sus vidas mediante redes sociales como Facebook, Twitter o Google Plus, los directores de Privacidad de dichas empresas afirman

Supongamos que estás en un espacio público y deseas utilizar tu laptop para entrar a Internet pero no hay ninguna red WiFi disponible. En tal caso, si tienes un dispositivo

Cuando un navegador te pregunta si deseas almacenar, guardar o recordar tu contraseña y permites que lo haga, en realidad lo que haces es almacenar tu contraseña en el navegador. En

Lo primero de lo que tienes que ser consciente al tratar características de seguridad en el navegador Google Chrome es que muchas de las mejores opciones no están incorporadas, sino que se

Las computadoras han avanzado en los últimos 20 años desde mainframes del tamaño de un edificio a Smartphones que caben en un bolsillo (e infinitamente más capaces, para empezar); sin

Todos saben que deben tener aplicaciones antivirus funcionando en sus computadoras de trabajo y en las personales, pero muchas menos personas se toman en serio la amenaza de ataques de

Windows Phone no ha entrado tanto en el mercado como los dispositivos con Android ni tiene la apariencia moderna del iPhone de Apple, pero la disponibilidad de los múltiples dispositivos

Apple popularizó el concepto de tienda de aplicaciones y el iPhone y su tienda compañera han ganado una reputación de seguridad con los años. Si bien iOS por sí solo

El sistema operativo Android de Google domina de lejos el mercado móvil, donde más de un 68% de los dispositivos ejecutan este sistema operativo de código abierto, según la empresa

Aplicación de jailbreak a su dispositivo móvil, es decir, desbloquearlo para que ejecute software no autorizado. Esto solía ser algo exclusivo de los técnicos con más experiencia.. Ya no lo

En un estudio sobre cuánto valoran las personas su privacidad el profesor de la Universidad Carnegie Mellon, Alessandro Acquisti, y otros investigadores fueron a un centro comercial fuera de Pittsburgh,

Si has usado Internet durante más de siete minutos, probablemente has sido blanco de varios cientos de ataques de phishing. Este fenómeno se produce cuando los atacantes tratan de apoderarse

En lo que se refiere a seguridad el que tiene los mejores programadores no es el que crea la mejor protección. En su lugar, aquél que ha sufrido más ataques

Si te fijas en las docenas de informes sobre los niveles de cibercrimen inevitablemente llegarás a la conclusión de que el crimen en línea está empeorando cada día. Y tienes razón.

El crackeo de la cuenta de correo electrónico personal de alguien es la mejor forma de controlar su identidad en línea, y una nueva investigación demuestra que es alarmantemente fácil