Desde mediados de 2020, un solo tipo de ciberamenaza ha ganado prominencia: el ransomware. Titulares sobre empresas que han quedado paralizadas tras encontrarse con toda o gran parte de sus archivos cifrados han sido contantes; sin embargo, nuestras estadísticas revelan un descenso del 56% en bloqueos de este tipo de ataque en América Latina. Según analistas de la empresa, este escenario era de esperarse y señalan que, aunque los casos de ransomware actuales son más avanzados, siguen siendo prevenibles.

Dmitry Bestuzhev, director del Equipo de Investigación y Análisis para América Latina en Kaspersky, explica que la diferencia radica en la forma en que los ciberdelincuentes operan en la actualidad. “En el caso de WannaCry, ataque registrado en 2017, el ransomware se difundió de manera masiva e impactó a muchas empresas que no contaban con su software actualizado. Sin embargo, las víctimas se dieron al zar o por casualidad. Hoy, lo primero que los grupos especializados hacen es elegir a su víctima y, posteriormente, lanzan el ataque. Esto es lo que ha estado ocurriendo últimamente, por lo que los ataques recientes han sido dirigidos“, explica.

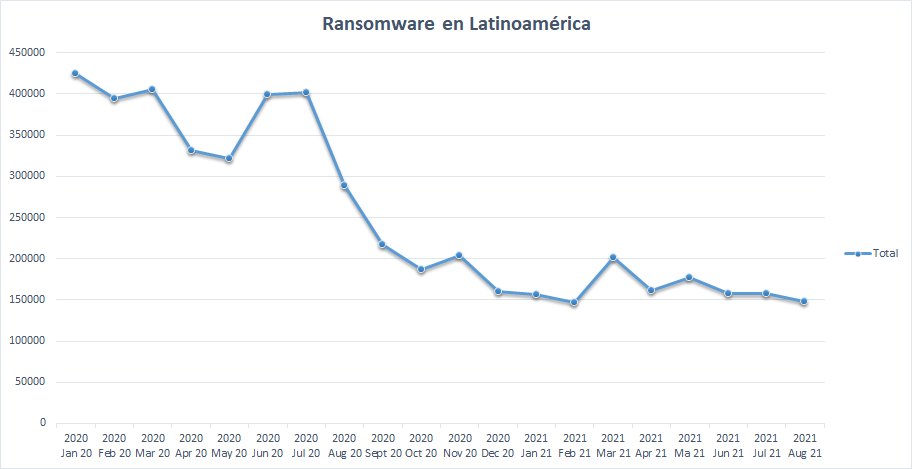

Esta nueva táctica selectiva se ha visto reflejada en nuestros registros. En 2020, las tecnologías de la empresa bloquearon 2,968,473 ataques de ransomware en América Latina entre enero y agosto; un promedio de 515 intentos por hora. En los primeros ocho meses de 2021, se registraron 1,307,481 bloqueos; un promedio de 227 intentos de ataque por hora. Al comparar 2021 con 2020, podemos ver un descenso del 56% en la actividad de ransomware en la región.

Sin embargo, el especialista señala que no todos los países de Latinoamérica siguen la misma tendencia ya que, desafortunadamente, varios registran un aumento en este tipo de ataques. Tal es el caso de Guatemala, el cual registró un aumento del 963%, seguido por República Dominicana (+461%), Colombia (+ 316%), Argentina (+ 20%), y Panamá (+ 9%). En cuanto a los países con más detecciones de esta amenaza, Brasil nuevamente lidera la lista, registrando más de la mitad de las detecciones (64%). Le siguen México (10%), Ecuador (5%), Colombia (4%), Perú (3%), Guatemala (3%), Chile (2%) y Argentina (1%).

“A diferencia de las campañas masivas que dependen de un gran alcance geográfico y el uso de varias familias de ransomware para lograr la mayor cantidad de víctimas, los ataques dirigidos van a lo seguro ya que estudian a sus objetivos, así como la probabilidad de que estos paguen el rescate. Este cambio en el operativo criminal se hace evidente cuando analizamos las detecciones de países como República Dominicana, Guatemala y Panamá“, dice Bestuzhev.

Nuestros expertos analizaron el modus operandi de estos ataques dirigidos y enumeraron las principales acciones que las empresas deben tomar para evitar ser víctimas de esta amenaza:

- Proteja la superficie de ataque: los principales vectores de ataque son el correo electrónico, los sitios web de terceros, los puertos abiertos y expuestos, y las vulnerabilidades de software, particularmente en las tecnologías de conexión remota (RDP) y VPN. Además, para iniciar la infección, los ciberdelincuentes evitan las máquinas virtuales, ya que el riesgo de ser descubiertos es mayor en este entorno. Por último, el malware utilizado para iniciar la infección utiliza técnicas de ofuscación, lo que hace que pocas* soluciones de seguridad pueden detectarlas. “Las empresas deben analizar y tomar más en cuenta la solución de seguridad que implementan para proteger su red. Las técnicas de ofuscación no son nuevas, pero nuestro análisis muestra cuán vulnerables son las empresas antes esto“, dice Marc Rivero, analista de seguridad de GReAT.

- Haga que los movimientos laterales sean difíciles: una vez que los ciberdelincuentes puedan acceder a la red corporativa (después que la infección inicial haya sido exitosa), el nuevo objetivo es ampliar el acceso a los sistemas corporativos y adquirir privilegios de administrador. Para lograr esto, emplean troyanos para el robo de credenciales y herramientas legítimas, como Power Shell. “Para dificultar la evolución del ataque, recomendamos que las empresas usen tokens como un segundo factor de autenticación y deshabiliten el uso de Power Shell para los usuarios que no necesitan acceder a esta tecnología. A los que los cibercriminales obtienen privilegios de administrador, podrán ejecutar el cifrado de datos rápidamente“, señala

- Conozca cómo trabaja el ecosistema de ransomware: la selección de las víctimas comienza con la probabilidad de recibir el pago de “rescate”, y el monto suele ser un porcentaje más alto de los ingresos de la empresa. Además, los ciberdelincuentes trabajan bajo un modelo de asociación, en el que el desarrollador del ransomware les paga a los operadores según el éxito del ataque y el número de víctimas.

Para evitar ser víctima de este tipo de ataque, recomendamos lo siguiente a nuestros usuarios corporativos:

- Mantenga todos los programas y sistemas operativos actualizados con la última versión del software. No utilice software pirata, ya que cualquier “ahorro” que piense recibir no justificará la pérdida económica que un ciberincidente representará para la empresa.

- Realice capacitaciones de concientización en seguridad, principalmente para que todos los empleados entiendan los riesgos de abrir enlaces, sitios web y archivos adjuntos sospechosos desde equipos corporativos, y aprendan buenas prácticas sobre el uso de contraseñas complejas y únicas.

- Implementar y hacer cumplir una política del uso de una conexión segura (usando una VPN) para acceder a cualquier recurso de la empresa de forma remota.

- Implementar una solución de seguridad confiable y robusta, como Kaspersky Endpoint Security for Business, y configurarla adecuadamente para que pueda detectar comportamientos sospechosos y permita la reversión automática de archivos, ambas tecnologías de protección específicas para combatir el ransomware. Kaspersky también ofrece la herramienta gratuita Kaspersky Anti-Ransomware Tool for Business para proteger las computadoras y los servidores empresariales de este tipo de amenazas. La herramienta es compatible con cualquier solución de seguridad existente en la red.

- Realice copias de seguridad (Back-ups) de sus datos de manera regular, guardándolas en archivos offline (sin conexión a Internet) o en servicios basados en la nube seguros y confiables para evitar que sus datos sean vulnerados.

Kaspersky es socio cofundador de la iniciativa ‘No More Ransom’, lanzada en julio de 2016 junto con la Policía Nacional Holandesa, Europol y McAfee, que proporciona recursos útiles para las víctimas de esta amenaza. Hoy, el proyecto cuenta con 163 socios en todo el mundo, entre ellos la Policía Nacional de Colombia y el CSIRT de Buenos Aires. La plataforma está disponible en 36 idiomas y puede descifrar 140 tipos diferentes de ransomware. Obtenga más información en https://www.nomoreransom.org/es/.

ransomware

ransomware

Consejos

Consejos