Todos los días, millones de ordenadores resuelven el mismo problema: comprobar si tú eres realmente tú y no otra persona. Y la herramienta más utilizada para hacerlo es la comprobación de contraseñas. Pero es tan fácil robar una contraseña como olvidarla. Por eso es necesario otro sistema de identificación de usuarios, como la autentificación biométrica, que permite al usuario colocar el dedo en la parte superior de un escáner, mirar a una cámara o decir una frase como contraseña. Sus dedos, sus ojos y su voz son siempre los mismos, ¿verdad? Otras personas no pueden imitarlos. Por desgracia, esta idea también tiene numerosos inconvenientes, por eso no utilizamos huellas digitales para iniciar sesión en Google o retirar dinero de un cajero automático.

Voy a cubrir algunos temas en detalle, pero vamos a empezar con un breve resumen:. La contraseña es casi imposible de cambiar y -a la vez- es muy difícil implementar un cifrado verdaderamente seguro, basado en el sistema biométrico. Cuando se pasa del concepto a la práctica en la vida real, no se puede dejar de notar un problema evidente e importante – que es posible forjar estas características biométricas utilizando herramientas sencillas y asequibles.

Voy a cubrir algunos temas en detalle, pero vamos a empezar con un breve resumen:. La contraseña es casi imposible de cambiar y -a la vez- es muy difícil implementar un cifrado verdaderamente seguro, basado en el sistema biométrico. Cuando se pasa del concepto a la práctica en la vida real, no se puede dejar de notar un problema evidente e importante – que es posible forjar estas características biométricas utilizando herramientas sencillas y asequibles.

El peligro de reconocer a un extraño

La principal diferencia de una autenticación biométrica con una ordinaria contraseña es la ausencia de una coincidencia perfecta entre la muestra original y la que se comprueba. No se pueden, simplemente, obtener dos huellas completamente idénticas del mismo dedo. Y es aún más difícil cuando se intenta emparejar caras. Las características faciales pueden ser diferentes o simplemente ilegibles en función de las condiciones de iluminación, la hora del día, la presencia de barba, ojos con sangre, maquillaje, por no hablar del envejecimiento natural. La voz también se ve afectada por muchos factores, por ejemplo, gripe. En estas condiciones es muy difícil construir un sistema capaz de aceptar tus legítimas características y nunca llegar a admitir extraños.

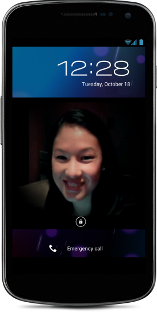

Para resolver este problema, cada sistema biométrico intenta “limpiar” la muestra digitalizada para dejar sólo rasgos característicos aceptables de comparación matemática. Sin embargo, incluso este “esqueleto” debe ir acompañado de la original en términos de probabilidad. Los sistemas de seguridad pueden admitir a un extraño una vez en 10.000 intentos y bloquear al usuario legítimo en 50 casos. Cuando se trata de plataformas móviles, las condiciones externas inestables, por ejemplo, la iluminación y la vibración aumentan la tasa de error, por eso el reconocimiento facial de Android falla en un 30-40%.

Una contraseña para toda la vida

Si has olvidado tu contraseña o te la han robado, puedes cambiarla. Si has perdido sus llaves, puedes cambiar la cerradura de la puerta. Pero, ¿qué harías si tu cuenta bancaria está “bloqueada” y utilizas tus huellas dactilares para ingresar – como en algunos bancos de Brasil o Japón- y esta base de datos de huellas fue robada?

Es extremadamente difícil que cambies tus huellas. Pero nadie puede garantizar que no se verá diferente en cinco o diez años.

Este problema podría resolverse parcialmente con las huellas dactilares: puedes inscribir sólo 2 o 4 dedos en vez de 10, por lo que habrá alguna posibilidad de cambiar la contraseña. Pero esta solución es poco duradera teniendo en cuenta toda la vida. Los hackeos de cuentas en línea ocurren a menudo, así que es algo peligroso confiar en nuestra información biométrica. El hecho de que la mayoría de los servicios de almacenamiento sean sólo un “esqueleto”, un derivado de la biométrica, en realidad no hacen las cosas más fáciles – numerosos estudios han demostrado que es posible reconstruir, por ejemplo, una huella digital, que no será idéntica a la original, pero podría pasar una comprobación.

Además, la autentificación biométrica online plantea problemas de privacidad. Por ejemplo, se hace imposible tener dos cuentas separadas en la misma red social – un sitio tiene herramientas suficientes para darse cuenta de que es la misma persona. Estrictamente hablando, cientos o incluso miles de usuarios pueden tener características biométricas prácticamente indistinguibles. Pero con la ayuda de una dirección de IP y otros datos que acompaña a las solicitudes de usuarios, es posible crear perfiles de usuarios totalmente únicos. Si alguien logra implementar la autentificación biométrica en los servicios de Internet más populares, el seguimiento de usuarios online será un juego de niños.

Además, la autentificación biométrica online plantea problemas de privacidad. Por ejemplo, se hace imposible tener dos cuentas separadas en la misma red social – un sitio tiene herramientas suficientes para darse cuenta de que es la misma persona. Estrictamente hablando, cientos o incluso miles de usuarios pueden tener características biométricas prácticamente indistinguibles. Pero con la ayuda de una dirección de IP y otros datos que acompaña a las solicitudes de usuarios, es posible crear perfiles de usuarios totalmente únicos. Si alguien logra implementar la autentificación biométrica en los servicios de Internet más populares, el seguimiento de usuarios online será un juego de niños.

Un armario digital

En primer lugar, el uso de contraseñas y, potencialmente, de la biometría pueden ayudar a restringir el acceso a diversos dispositivos y servicios. En segundo lugar, puede ayudar a restringir el acceso a los datos almacenados en un dispositivo. Sin embargo, es difícil utilizar las características biométricas en el segundo caso.

Al poner tus documentos en una caja de seguridad de acero con “cerradura de huellas dactilares”, se protegen tus datos. Tendrías que utilizar un taladro de gran alcance para superar el bloqueo de la huella digital. En el caso de una computadora, el equivalente informático de esas paredes de acero es el cifrado. Al cifrar algo con una contraseña, se genera una clave de cifrado especial usando sólo ésa contraseña. Si cambia sólo un carácter de la misma, la clave de cifrado será totalmente diferente e inútil. Sin embargo, una contraseña biométrica es ligeramente diferente en cada solicitud de acceso, por lo que es muy complicado de usar para el cifrado. Es por eso que existen los “casilleros digitales” basados en la nube – en cambio la comparación biométrica se da por el lado del servidor y, si tiene éxito, el servidor proporciona la clave de descifrado al cliente. Por supuesto, esto plantea un riesgo significativo de fuga masiva de datos – el hackeo del servidor puede llevar a comprometer las dos claves de cifrado y los datos biométricos.

Biometría IRL

Dejando a un lado las películas de ciencia ficción y los acontecimientos militares, podemos pensar en dos casos de autentificación biométrica automática que pueden surgir. Hay pruebas que se ejecutan en algunos bancos que podría utilizar escáners de manos en los cajeros automáticos, así como la autentificación de voz en los teléfonos. El segundo tipo de biometría incorpora escáners en electrónica de consumo, por lo general en laptops y smartphones. La cámara frontal se podría utilizar para la detección facial y un sensor que puede reconocer las huellas dactilares. Un par de sistemas también utilizan la autentificación de voz. Además de los problemas generales antes mencionadas de la biometría, las implementaciones a nivel del consumidor tienen límites tales como la potencia de la CPU, el precio del sensor y las dimensiones físicas. Para hacer frente a estas limitaciones, los desarrolladores deben sacrificar la seguridad del sistema y su robustez. Es por eso que es fácil engañar a algunos escáners con un papel húmedo impregnado de huellas digitales hechas con una impresora normal o de yeso-gelatina. Los criminales podrían producir un dedo falso, estos sistemas ya existen. Por otro lado, los usuarios legítimos a menudo tratan de deslizar sus dedos varias veces para tener acceso y los sensores pueden fallar si el dedo está mojado, cubierto con crema, un poco sucio o con rasguños o quemaduras.

Los sistemas de reconocimiento facial rara vez son capaces de distinguir las caras reales de las fotos (aunque hay una solución si el sistema requiere, por ejemplo, de parpadear). Sin embargo, cuando se utiliza el reconocimiento facial para desbloquear el dispositivo móvil, los programas son sensibles a las condiciones de luz y al medio ambiente en general, por lo que no quieres empeorar las cosas al permitir controles adicionales. También debes tener una copia de seguridad – una contraseña antigua – de lo contrario no podrás desbloquear el dispositivo en la oscuridad.

La mayoría de los desarrolladores de sistemas de autentificación de voz dicen que son capaces de detectar falsificaciones, tanto grabaciones como imitadores. De hecho, sólo los sistemas más poderosos hacen comprobaciones de cálculo y algunos investigadores dicen que el software de alteración de voz podría engañar a los sistemas de autentificación en el 17% de las veces. Es complicado de aplicar un análisis a tiempo completo, real en un dispositivo móvil, por lo que requiere de la ayuda de la nube, pero la autentificación basada en la nube es más lenta, depende de la calidad de la conexión a Internet y es propensa a ataques adicionales como “man-in -the-middle”. Por cierto, un ataque MITM es especialmente peligroso para los sistemas de autentificación de voz, porque es mucho más fácil obtener muestras de voz que otras muestras biométricas.

Esta combinación de inconvenientes y de seguridad insuficiente para los usuarios legítimos impide la autentificación biométrica se convierte en un estándar en seguridad de dispositivos móviles, en sustitución de las contraseñas tradicionales y señales electrónicas. Controles de identidad seguros y fiables que utilicen la biometria son posibles sólo en condiciones controladas, es decir, en una cabina de control de fronteras en un aeropuerto o en los puestos de control en una entrada de oficina.

biometria

biometria

Consejos

Consejos