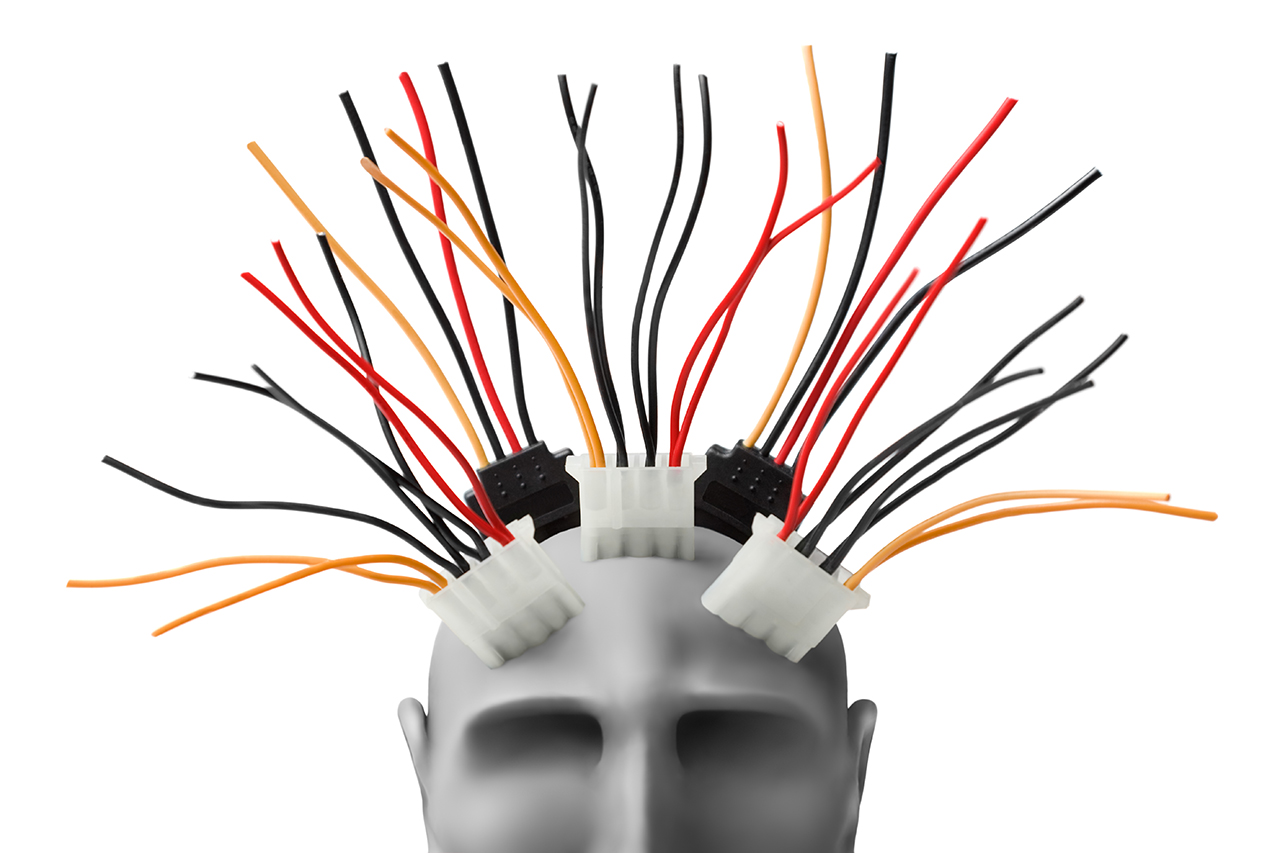

Nuestras vidas serán mucho más fáciles cuando las computadoras estén dentro de nuestro cerebro. Los mensajes de texto serán reemplazados por mensajes mentales, susurrados sutilmente por nuestra voz interior. ¿Acabas de tener una buena idea? ¡Compártela con tus amigos mediante ondas cerebrales! Memoriza la lista de la compra de tu mujer por sólo 2,99 €.

Las interfaces biodiscretas inmaduras transmitirán los datos a los ordenadores (que serán, básicamente, smartphones sin pantalla) a una velocidad de terabytes por minuto, dejándole a la razón la función de búsqueda de todo el ruido de fondo y la necesidad de procesadores más potentes en el futuro.

¿Por qué introducir en el cerebro de alguien una conexión de 5 o 12 voltios? ¡De verdad no lo entiendo!]

En pocas palabras, el nuevo iPhone 164 sabrá todo de ti. Google, sobreviviendo a 34 campañas de cambios de imagen y 8 restructuraciones, almacenará toda tu información en sus centros de datos que ocuparán más del 2% de la superficie de la Tierra. Y será entonces, cuando toda esta tecnología esté más asentada, que empezarán a pensar en asegurar todo este gran volumen de información.

Por desgracia, antes de que esta información esté asegurada, probablemente ya habrá llegado al mercado negro. Y será entonces cuando pensaremos realmente en qué tipo de información recopilamos y almacenamos, y en cómo lo hacemos.

How direct neural interfaces work and how it refers to data security http://t.co/UZ9H7CmZQX

— Eugene Kaspersky (@e_kaspersky) May 1, 2015

Esto sí va a pasar. Me pregunto si a alguien le preocupa la cantidad de información almacenada de los usuarios que los datos giroscópicos podrían revelar.. Las investigaciones sobre seguridad siempre van un paso atrás de la tecnología comercial, y los diseñadores técnicos no suelen tener presentes los temas sobre seguridad cuando crean sus artilugios.

En el resumen de hoy sobre la seguridad de las noticias clave de la semana pasada hablaremos del software y de los dispositivos actuales, que llevan ya un tiempo a disposición de millones de usuarios. Una vez más, como cada semana, el equipo de Threatpost ha elegido personalmente tres nuevas noticias, y se las voy a comentar. Aquí podrán encontrar las ediciones anteriores.

Un troyano roba los datos de iPhones con Jailbreak

Noticias. Investigaciones de Palo Alto Networks. Explicación breve sobre quién debería preocuparse de este incidente.

No todos los informes sobre filtraciones o bugs son fáciles de explicar, sin embargo, éste lo es. Se encontró una aplicación corrupta en China; se cuela entre las comunicaciones de los servidores de Apple y de los smarthphones y roba las contraseñas de iTunes. El malware fue descubierto por llamar demasiado la atención: varios usuarios empezaron a informar sobre el robo de sus cuentas de iTunes (hay que tomar en cuenta que la tarjeta bancaria está ligada a una cuenta de Apple y lo único que se necesita para pagar por un juego como Angry Birds es introducir la contraseña).

KeyRaider #Malware Steals Certs, Keys & Account Data From Jailbroken #iPhones: http://t.co/RKlDhcJc1m via @threatpost pic.twitter.com/IZ90PMfRXx

— Kaspersky (@kaspersky) August 31, 2015

¡Muy bien!, ¿no? ¡Pues no! El ataque sólo afecta a usuarios que hayan hecho jailbreak en sus dispositivos. Unos investigadores independientes de China, que se atribuían asímismos de WeipTech, llegaron de forma accidental al servidor C & C de los hackers y encontraron más de 225, 000 credenciales (es impresionante el número de personas que han hecho jailbreak), incluyendo nombres de usuario, contraseñas y el GUID (Identificador global único) de los dispositivos.

La app maliciosa se transfiere desde Cydia, una app store alternativa a la de iOS. Después se integra en las comunicaciones entre los servidores de Apple y del dispositivo, siguiendo el método del conocido ataque Man-in-the-Middle, y redirige la información sustraída a su propio servidor. Y, la cereza del pastel es que: el malware utiliza una clave de cifrado estática, “mischa07” (por cierto, la palabra “Mischa”, en ruso, puede referirse tanto a la abreviatura cariñosa de “Michael”, como a la palabra “oso“).

Mischa07 roba las contraseñas de los usuarios de iOSNo se sabe si “Mischa” ha ganado una fortuna con el ataque KeyRaider. Aún así, la moraleja aquí es que los iPhone en los que se ha hecho Jailbreak son aún más susceptibles a estos ataques que los dispositivos Android. Al parecer, en el momento en que el sólido sistema de protección de iOS se ve comprometido, ningún tipo de protección sirve de ayuda, y cualquiera puede hacer lo que sea con el dispositivo.

Se trata de un defecto muy común en todos los sistemas sólidos: En el exterior, los firewalls potentes y los medios físicos de protección están desplegados en el perímetro, el propio sistema se desconecta, en general, el sistema es como una fortaleza. Pero en el interior, representa un simple ordenador Pentium 4 con Windows XP, que fue parcheado por última vez en 2003. Pero, en este caso, ¿qué pasa si alguien se infiltra en el perímetro?

La pregunta sale a relucir en relación con iOS: ¿qué podría pasar si surgiera un simple y operativo exploit de root? ¿Tendrá Apple un plan B? ¿Podría esto ser la prueba de que Android tiene una ventaja respecto a Apple, ya que ellos, al fin y al cabo, admiten la posibilidad de ser hackeados y sus desarrolladores actúan de acuerdo a esta posibilidad?

Google, Mozilla y Microsoft (incluso antes) se despedirán de RC4 en 2016

En el capítulo pasado de la “Semana de la Seguridad” (en el que hablamos del ataque Man-on-the-Side en GitHub) llegamos a la conclusión de que el uso de los protocolos HTTPS es bueno tanto para el usuario como para el propietario del servicio web. Esto sigue siendo así, a pesar de que no todos los usos de HTTPS son buenos, es más, algunos de ellos, los que emplean métodos de cifrado anticuados, son incluso peligrosos.

Por mencionar un par de ejemplos: te recuerdo el papel de SSLv3 en el ataque de POODLE y, básicamente, todo lo que emplea el cifrado RC4. Si SSLv3 acaba de cumplir 18 años y puede disfrutar de muchas cosas para adultos, RC4 es aún más antiguo, remontándose a los años ochenta. En cuanto a la web, es difícil conocer a realmente el uso de los resultados RC4 en una conexión que está de por sí comprometida. En sus inicios, Internet Engineering Task Force admitió que, teóricamente, los ataques en RC4 eran “más que probables en un futuro cercano”.

Por cierto, este es el resultado de una reciente investigación: el descenso desde un fuerte cifrado para RC4 permite descifrar las cookies (por lo que es posible hackear la sesión) en tan sólo 52 horas. Para hacerlo, hay que hackear las cookies tomando en cuenta el posible resultado, y después introducirse en la página web, teniendo una mayor probabilidad de éxito. ¿Es factible? Sí, teniendo en cuenta diversas variables. ¿Se utilizó el itw? No se sabe. En los archivos de Snowden se denunció el hecho de que los servicios de inteligencia son capaces de hackear RC4.

Bueno, es una buena noticia: aún no se ha hackeado un algoritmo de cifrado potencialmente vulnerable (al menos no a escala global) antes de ser bloqueado para siempre. Incluso ahora, se trata de un caso bastante raro: para Chrome, constituía únicamente el 0.13% de todas las conexiones, sin embargo, en cifras absolutas, es mucho peor. El entierro de RC4 se celebra oficialmente desde el 26 de enero (en Firefox 44) hasta finales de febrero (en Chrome).

Microsoft también planea prohibir RC4 a principios del próximo año (para Internet Explorer y Microsoft Edge), debido a la imposibilidad de diferenciar un uso alternativo por error inducido TLS 1.0 de una web RC4 del ataque man-in-the-middle.

No puedo hacer más que destruir este optimismo con un poco de escepticismo. Estas actualizaciones suelen afectar a webs lentas y olvidadas o servicios webs verificados que no son fáciles de cambiar. Es muy probable que el próximo año seamos testigos de debates sobre alguien que no haya podido acceder a su banca online después de haber actualizado el navegador. Viviremos para verlo.

Vulnerabilidades en los routers Belkin N600

Noticias. Advertencia de CERT (Equipo de Respuesta ante Emergencias Informáticas)

Realmente me encantan las noticias sobre vulnerabilidades de routers. A diferencia de los PCs, los smartphones y otros dispositivos, los routers suelen quedarse en el olvido en esquinas empolvadas por años, especialmente si funcionan ininterrumpidamente. Por lo tanto, nadie se molestaría en investigar lo qué pasa dentro de esa pequeña caja negra, aunque instalaras un nuevo firmware personalizado de OpenWRT, especialmente si no eres un usuario tan frecuente y tu router ha sido instalado por tu propio proveedor de red.

.@CERTCC Warns of Slew of Bugs in @Belkin N600 Routers – http://t.co/70EfVwxIS0

— Threatpost (@threatpost) August 31, 2015

Tomando esto en cuenta, un router tiene una clave a todos tus datos: cualquiera podría ingresar a tu plataforma local de intercambio de archivos, interceptar tu tráfico, cambiar tu página de banco on-line por una página de phishing, o introducir publicidad en tus resultados de búsqueda de Googgle. Es posible, una vez que alguien haya corrompido tu router a través de una sola vulnerabilidad o, lo que es muy común, a través de una configuración vulnerable predeterminada.

Me gustaría poder deciros que actualizo el firmware de mi router cada vez que sale una nueva versión, pero no lo hago. Lo mejor que hago es actualizarlo cada seis meses – solamente y gracias a las notificaciones incorporadas. Solía actualizar más frecuentemente mi router anterior – solo para combatir los molestos problemas técnicos. Durante un tiempo, mi router fue susceptible a una vulnerabilidad de acceso remoto.

Root Command Execution Flaw Haunts ASUS Routers – http://t.co/0oYb1F8T12

— Threatpost (@threatpost) January 8, 2015

Cinco bugs de seguridad encontrados en routers de Belkin, incluyendo:

- IDs de transacción sencilla al enviar solicitudes al servidor DNS, el cual, en teoría, permitiría el reemplazo del servidor en el momento de, por ejemplo, llamar al servidor para la actualización del firmware. Aunque, no es gran cosa.

- HTTP utilizado por defecto para operaciones importantes – como solicitudes de actualizaciones de firmware. Qué miedo.

- La interfaz de la web no protegida por una contraseña por defecto. Con este bug, todo puede ser reemplazado, sin embargo, el atacante ya está dentro de la red local. Nivel de miedo – medio.

- Derivación de contraseña de autenticación activada al acceder a la interfaz de la web. La cosa es que el navegador notifica al router si este últimos se encuentra conectado, y no viceversa. Solo hay que reemplazar un par de parámetros en los datos que alimentan al router, y no pedirá la contraseña. Nivel de miedo – 76%.

- CSRF: en cuanto el usuario hace click en un enlace fabricado, el atacante es capaz de corromper la configuración del router de manera remota. Da mucho miedo.

Okay, encontraron una serie de brechas en un router no tan popular, preocupante. El problema es que no todo el mundo busca bugs en routers, entonces, el hecho de que las vulnerabilidades hayan sido encontradas en Belkin, no significa que los dispositivos de otros comercios sean seguros. Tal vez les llegará su momento. Estos artículos prueban que el estado de las cosas es muy, muy pobre.

https://twitter.com/kaspersky/status/598462812961255424/photo/1?ref_src=twsrc%5Etfw

¿Cuál es la moraleja? Tienes que proteger tu red local a capa y espada, incluso con el set de herramientas disponibles: protege la interfaz de la web con contraseña, no utilices WiFi a través de WEP, como también desactivar WPS y otras funciones que no se utilizan, como el acceso a los servidores FTPP y telnet/SSH (especialmente externos).

¿Qué más ha pasado?

Estados Unidos planea imponer sanciones en China debido a sus campañas masivas de ciberespionaje. Ésta fue una de las noticias más populares de la semana, aunque tiene sus particularidades: no tendrá ningún tipo de impacto en el panorama de la ciberseguridad o amenazas, en este caso, solamente por el lado político y nada más.

Los routers no son los dispositivos más vulnerables. Los monitores de bebés y otros dispositivos “fáciles de usar” son aún peor. La falta de cifrado y autorización y otros bugs, se encuentran a la vista de todos.

http://twitter.com/kaspersky/status/535838818780594177/photo/1

Se encontró un nuevo método de robo en páginas de grupos de Facebook; la culpa es de la aplicación de administración de páginas. La vulnerabilidad ha sido parcheada, y los investigadores han recibido una recompensa generosa por su descubrimiento.

Antigüedades

La familia Andryushka

Éstos son virus “fantasma” muy peligrosos. Se meten en archivos COM y EXE (excepto COMANDO.COM), al abrir el archivo infectado (en búsqueda de catálogo) y al abrir sus copias TSR (al abrir, ejecutar, renombrar, etc.). Adryushka-365 convierte archivos EXE en COM (refiriéndonos al virus VASCINA). El virus se despliega en medio del archivo, con la parte del archivo comprometido, cifrado y llega hasta el final del archivo infectado.

Ellos despliegan registros contadores en sectores boot de discos duros, y dependiendo del valor del registro contador, son capaces de corromper varios sectores en el disco C://. Durante el proceso, ponen una melodía y muestran el siguiente texto en pantalla:

También incluye el texto: memoria insuficiente. Tienen un método sofisticado de trabajar con ISRs: retienen una parte de int 25h en su propia estructura y sobreescribe su propio código (int 21h) en el espacio disponible. Cuando se llama al int 25h, restauran el int 25h.

Citas del libro “Computer viruses in MS-DOS” de Eugene Kaspersky, 1992, página 23.

Legales: Este artículo refleja únicamente la opinión personal del autor. Usted puede coincidir con la posición de Kaspersky Lab, o no. Depende de la suerte.

amenazas

amenazas

Consejos

Consejos