La tormenta perfecta de amenazas de Android

Ataques de retransmisión por NFC, troyanos preinstalados y otros peligros que causarán daño a la experiencia de Android en 2026.

390 Publicaciones

Ataques de retransmisión por NFC, troyanos preinstalados y otros peligros que causarán daño a la experiencia de Android en 2026.

Los investigadores han descubierto que formular prompts en forma de poesía puede socavar significativamente la eficacia de las barreras de seguridad de los modelos de lenguaje.

Desglosamos el ataque WhisperPair, que permite rastrear a las víctimas a través de auriculares comunes con Bluetooth.

Cómo los delincuentes aprovechan la conocida función “paga con tu teléfono” para robarte el dinero.

La IA generativa ha llevado las técnicas de sextorsión a un nivel completamente nuevo. Ahora, cualquier usuario de las redes sociales puede convertirse en una víctima. ¿Cómo puedes protegerte a ti mismo y a tus seres queridos?

Los delincuentes se hacen pasar por tu marca para atacar a clientes, partners y empleados. ¿Cómo detectar y detener un ataque de los clones?

Una nueva oleada de ataques de ClickFix que propagan un infostealer para macOS está publicando guías de usuario maliciosas en el sitio web oficial de ChatGPT aprovechando la función de intercambio de chats del chatbot.

Desde salas de karaoke hasta clínicas de ginecología: estas son solo algunas de las decenas de miles de ubicaciones donde se descubrieron cámaras IP vulneradas en Corea del Sur. A continuación, te explicamos cómo evitar protagonizar, sin saberlo, vídeos subidos de tono que no has autorizado.

El ataque Whisper Leak permite al perpetrador adivinar el tema de tu conversación con un asistente de IA, sin descifrar el tráfico. Exploramos cómo es posible y qué puedes hacer para proteger tus chats de IA.

A continuación, explicamos cómo mitigar los riesgos de ataques dirigidos a los servidores de correo electrónico de tu organización.

Cómo los atacantes utilizan sitios web falsos generados por IA para distribuir compilaciones troyanizadas de Syncro, una herramienta de acceso remoto (RAT) legítima.

Medidas y herramientas sistemáticas que las organizaciones pueden utilizar para defenderse de las extensiones de navegador maliciosas.

Los atacantes han comenzado a utilizar una nueva variante de la técnica ClickFix, denominada “FileFix”. Te explicamos cómo funciona y cómo defender a tu empresa contra ella.

Examinamos cómo las populares impresoras Canon podrían convertirse en un punto de apoyo para los atacantes dentro de la red de una organización.

Descubierta por investigadores, Pixnapping es una vulnerabilidad de Android que les permite a las aplicaciones robar contraseñas, códigos de un solo uso y otra información confidencial de la pantalla sin necesidad de permisos especiales del sistema operativo. ¿Cómo funciona y qué puedes hacer para protegerte?

Cómo las extensiones maliciosas pueden falsificar las barras laterales de la IA en los navegadores Comet y Atlas, interceptar las consultas de los usuarios y manipular las respuestas del modelo.

Has recibido un correo electrónico amenazante. ¿Cuál es el siguiente paso?

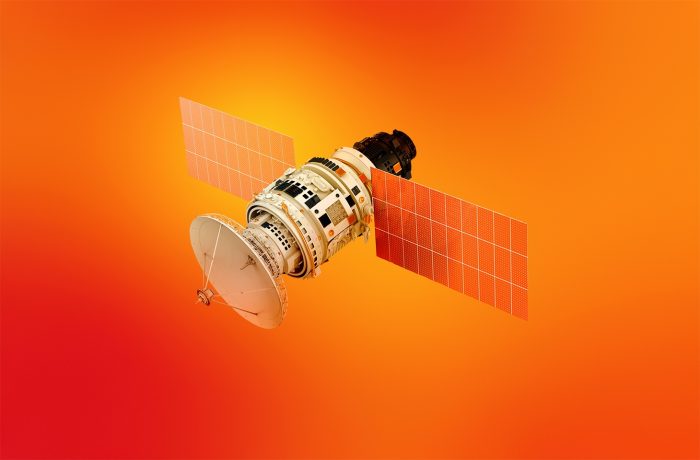

Los investigadores han descubierto que el 50 % de los datos transmitidos a través de satélites no están cifrados. Esto incluye sus llamadas y mensajes de texto móviles, junto con información bancaria, militar, gubernamental y otra información confidencial. ¿Cómo sucedió esto y qué podemos hacer al respecto?

¿Qué redes sociales en su mayoría solo muestran tus publicaciones a tus amigos y cuáles las usan para entrenar modelos de IA y dirigir anuncios? Exploramos las clasificaciones de privacidad de 2025 para plataformas de redes sociales populares.

¿Qué aplicaciones de mensajería filtran la menor cantidad de datos y proporcionan el mayor control sobre tu privacidad? Hoy hablamos de las últimas clasificaciones de las plataformas de comunicación más populares.

Los atacantes están abusando de sitios web legítimos para alojar enlaces SEO ocultos. Analizamos sus tácticas y lo que puedes hacer al respecto.