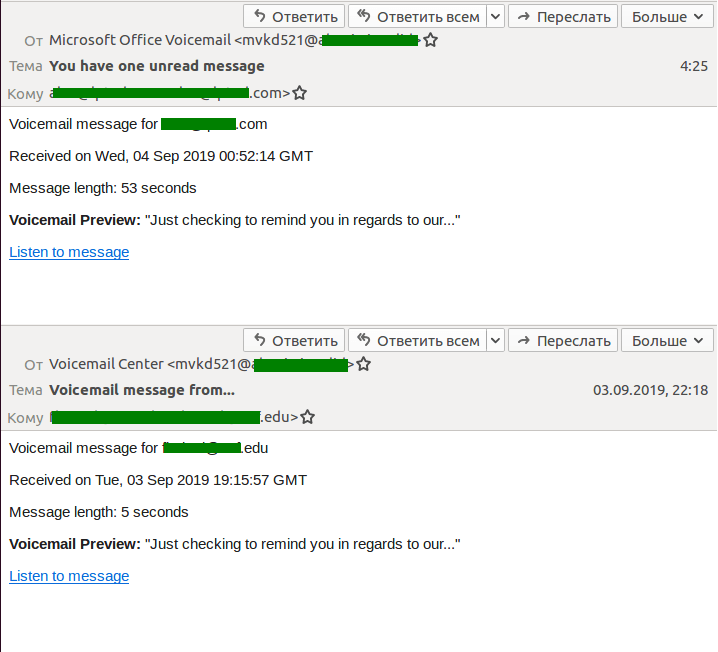

Últimamente hemos monitoreado una campaña de spam a gran escala en la que los estafadores envían correos electrónicos que parecen notificaciones del buzón de voz. El cuerpo del mensaje indica el tiempo y la extensión del audio, además de un avance: “Solo llamaba para recordarle que respecto a nuestro…”. La frase es la misma para todas las víctimas y su único objetivo es generar el interés de quien lo reciba.

El mensaje invita al receptor a escuchar el audio accediendo a un enlace que lo redirige a un sitio (de phishing) con la apariencia de la página de inicio de sesión de un servicio de Microsoft como, por ejemplo, Outlook o, simplemente, la cuenta de Microsoft.

Al pulsar en el botón de inicio de sesión, se desencadena un script que los estafadores intentan ocultar de las soluciones antimalware con una codificación en Base64. Entonces, este script guarda todos los datos que el usuario introduzca en el formulario de autentificación y los envía a un sitio fraudulento. Tras la transferencia de datos, se redirige al usuario a una página que se describe como un servicio para empresas de mensajería de voz auténtico. Con este último paso, los cibercriminales intentan distraer a la víctima de cualquier tipo de sospecha que pueda tener a última hora.

El ataque está dirigido principalmente a usuarios de correos corporativos, ya que es muy común que en algunas empresas los empleados se comuniquen mediante mensajes de voz. Por tanto, hay productos de software para empresas que permiten a los usuarios intercambiar mensajes de voz y recibir notificaciones de los entrantes.

Al parecer, el propósito de los ataques es conseguir acceso a correspondencia empresarial importante y a datos comerciales de carácter confidencial.

Vale la pena señalar que últimamente el número de ataques de spam dirigidos al sector empresarial ha aumentado de forma significativa. El objetivo de los cibercriminales es acceder al correo de los empleados y, para ello, otra estratagema muy común es informar de una serie de mensajes entrantes que se han quedado bloqueados en la bandeja de entrada.

Para recibir estos mensajes, la víctima debe seguir un enlace e introducir las credenciales de su cuenta corporativa en otra página de inicio de sesión falsa. A su vez, estas credenciales pasan directamente a los estafadores.

Los empleados suelen considerar este tipo de mensajes como legítimos e incluso algunos les conceden prioridad frente a los otros. Como resultado, siguen el enlace e introducen sus datos para que no se pierda ningún correo ni ningún mensaje de voz importante en el flujo de la correspondencia empresarial.

Los métodos actuales dificultan la tarea a la hora de diferenciar los mensajes falsos de los legítimos. Por tanto, para mantener a salvo tu negocio del spam de phishing, instala una [KESB Placeholder]solución de seguridad de confianza que cuente con las tecnologías antiphishing mejor cualificadas[/KESB Placeholder], y nada mejor que una que filtre los correos entrantes a nivel del servidor.

spam

spam

Consejos

Consejos