Muchas personas que usan macOS creen que su sistema operativo es inmune al malware, por lo que no consideran tomar precauciones de seguridad adicionales. En realidad, esto dista mucho de la verdad y hay nuevas amenazas que siguen apareciendo.

¿Existen virus para dispositivos con macOS?

Sí, y muchos. A continuación, enumeramos algunos ejemplos de malware para Mac que ya hemos mencionado en Kaspersky Daily y Securelist:

- Un troyano se hacía pasar por la versión pirateada de aplicaciones populares de macOS y robaba carteras de criptomonedas.

La carga maliciosa del troyano se almacena en el “activador”. La aplicación pirateada no funcionará hasta que se ejecute la aplicación.Fuente

- Otro troyano, esta vez oculto como un documento PDF titulado “Crypto-assets and their risks for financial stability” (Criptoactivos y los riesgos para la estabilidad financiera), robaba criptomonedas.

- Un troyano utilizaba Macs infectados para crear una red de servidores proxy ilegales a fin de enrutar tráfico malicioso.

- El malware Atomic Stealer se distribuía como una falsa actualización de Safari.

Podríamos continuar con esta lista de amenazas pasadas, pero centrémonos en uno de los últimos ataques dirigidos a usuarios de macOS: Banshee Stealer.

El accionar de Banshee Stealer

Banshee es un ladrón de información, en todo el sentido de la palabra. Es un tipo de malware que busca datos valiosos en el dispositivo infectado (en este caso, un Mac) y los envía a los delincuentes que idearon el ataque. Banshee se utiliza, en particular, para robar datos relacionados con criptomonedas y cadenas de bloques (blockchain).

Una vez dentro del sistema, esto hace el malware:

- Roba nombres de usuario y contraseñas guardadas en varios navegadores: Google Chrome, Brave, Microsoft Edge, Vivaldi, Yandex Browser y Opera.

- Roba la información que almacenan las extensiones del navegador. El malware está dirigido a más de 50 extensiones, la mayoría relacionada con carteras de criptomonedas, como Coinbase Wallet, MetaMask, Trust Wallet, Guarda, Exodus y Nami.

- Roba los tokens de la autenticación de doble factor almacenados en la extensión del navegador Authenticator.cc.

- Busca y extrae datos de aplicaciones de carteras de criptomonedas, como Exodus, Electrum, Coinomi, Guarda, Wasabi, Atomic y Ledger.

- Recopila información del sistema y roba la contraseña de macOS desde una ventana falsa donde se le solicita al usuario introducirla.

Banshee adjunta todos estos datos en un archivo comprimido ZIP, los encripta con un sencillo cifrado XOR y los envía al servidor de mando y control de los atacantes.

En sus últimas versiones, los desarrolladores de Banshee han añadido la funcionalidad para eludir XProtect, el antivirus integrado de macOS. Curiosamente, para evitar la detección, el malware utiliza el mismo algoritmo que XProtect emplea para protegerse: cifra segmentos clave de su código y los descifra durante la ejecución.

Cómo se propaga Banshee Stealer

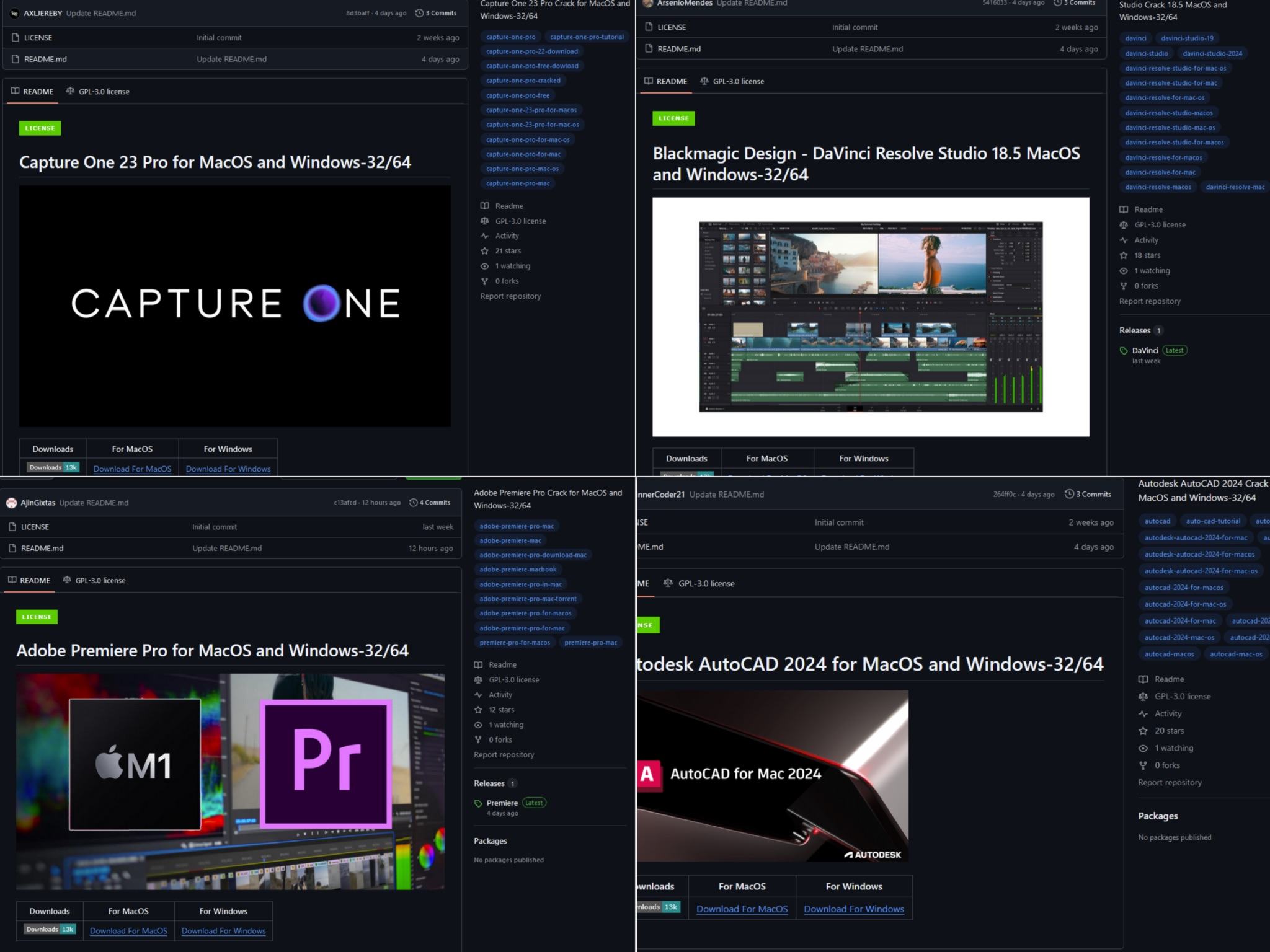

Quienes dirigen Banshee utilizaban principalmente GitHub para infectar a sus víctimas. Como cebo, cargaban versiones pirateadas de programas costosos como Autodesk AutoCAD, Adobe Acrobat Pro, Adobe Premiere Pro, Capture One Pro y Blackmagic Design DaVinci Resolve.

El grupo creador de Banshee utilizaba GitHub para difundir el malware bajo la apariencia de software pirateado. Fuente

Los atacantes solían arremeter contra usuarios de macOS y Windows al mismo tiempo: Banshee a menudo se utilizaba junto con un malware ladrón para Windows llamado Lumma.

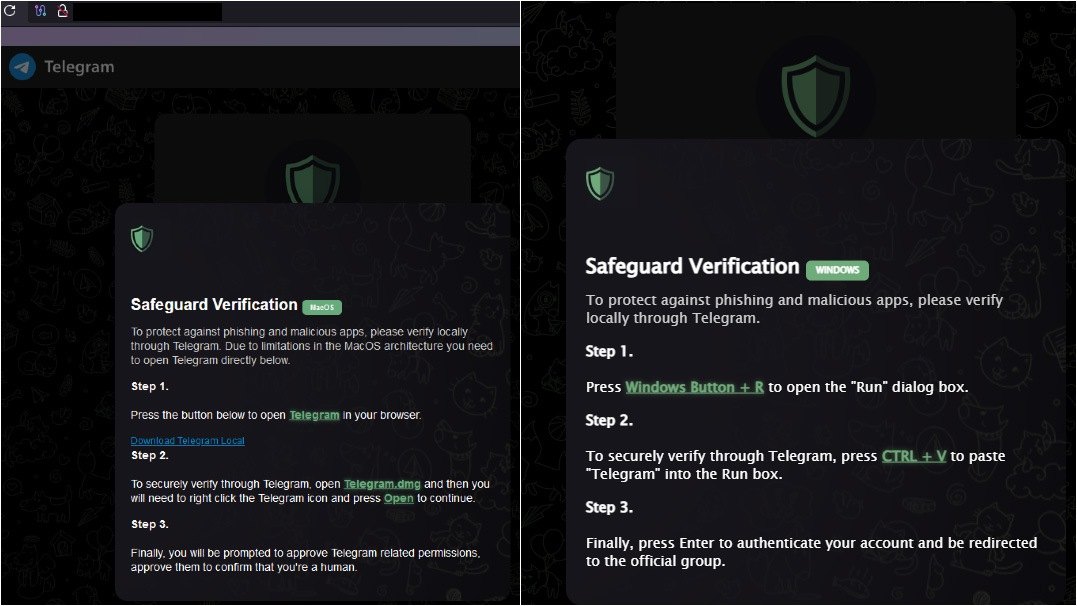

Otra campaña de Banshee, descubierta después de que se filtrara el código fuente del malware (puedes encontrar más información sobre esto a continuación), involucró un sitio de phishing que ofrecía a los usuarios de macOS descargar “Telegram Local”, supuestamente diseñada para ofrecer protección contra el phishing y el malware. Por supuesto, el archivo descargado estaba infectado. Además, es curioso que los usuarios de otros sistemas operativos ni siquiera verían el enlace malicioso.

En un sitio de phishing, se puede descargar Banshee, oculto como “Telegram Local”, pero solo en dispositivos macOS (imagen izquierda). Fuente

El pasado y el futuro de Banshee

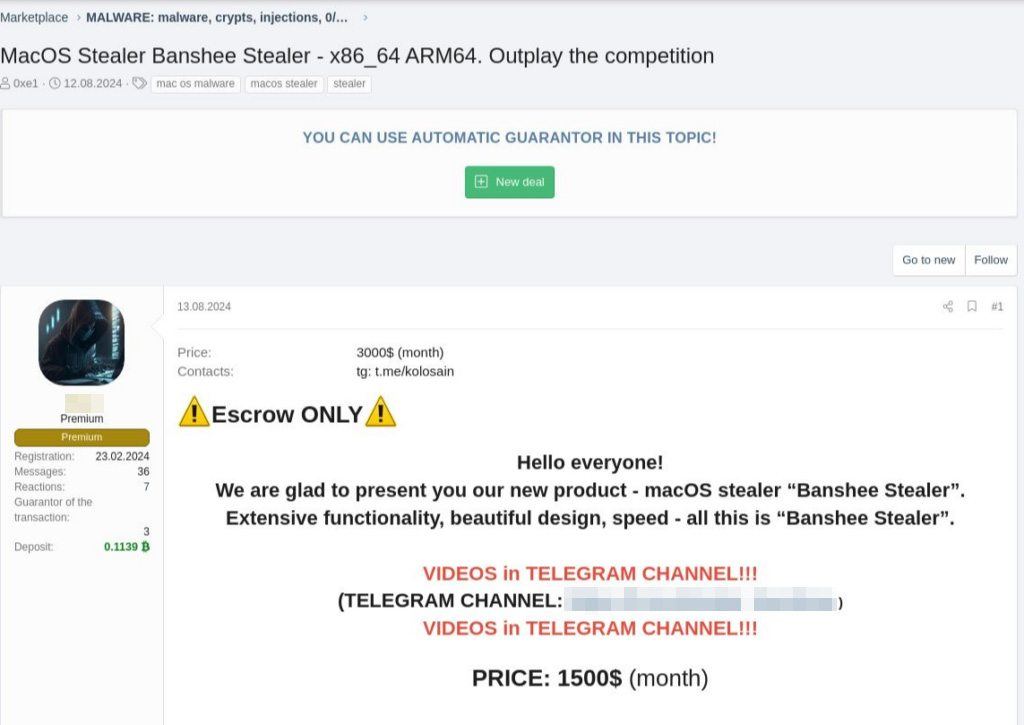

Develemos la historia de Banshee, que es bastante interesante. Este malware apareció por primera vez en julio de 2024. Sus desarrolladores lo comercializaron como una suscripción de malware como servicio (MaaS) y cobraban 3000 USD al mes.

El negocio no debe haber ido sobre ruedas, ya que a mediados de agosto habían reducido el precio en un 50 %, es decir, la suscripción mensual costaba 1500 USD.

El anuncio en un sitio de piratería sobre el descuento de Banshee: 1500 USD en lugar de 3000 USD al mes. Fuente

En algún momento, quienes lo crearon modificaron su estrategia o decidieron añadir un programa de afiliaciones a su cartera. Comenzaron a reclutar socios para realizar campañas conjuntas. En estas campañas, el grupo creador de Banshee proporcionaba el malware y los socios ejecutaban el ataque real. La idea de los desarrolladores era dividir las ganancias a la mitad.

Sin embargo, algo debió haber salido muy mal. A finales de noviembre, el código fuente de Banshee se filtró y se publicó en un foro de piratería, lo que puso fin a la vida comercial del malware. El grupo desarrollador anunció que abandonaría el negocio, pero no antes de intentar vender todo el proyecto por 1 BTC y luego por 30 000 USD (quizá después de enterarse de la filtración).

Así es como, desde hace varios meses, este importante ladrón de archivos para macOS está disponible casi para todo el mundo de forma totalmente gratuita. Peor aún, dado que el código fuente también está disponible, cualquier ciberdelincuente puede crear su propia versión modificada de Banshee.

Y a juzgar por la evidencia que vemos, esto ya está sucediendo. Por ejemplo, las versiones originales de Banshee dejaban de funcionar si el sistema operativo se ejecutaba en idioma ruso. Sin embargo, una de las últimas versiones ha eliminado la verificación de idioma, lo que significa que los usuarios de habla rusa ahora también están en peligro.

Cómo puedes protegerte de Banshee y otras amenazas de macOS

A continuación, brindamos algunos consejos para que todos los usuarios de macOS puedan mantener su seguridad:

- No instales software pirateado en el Mac. Al hacerlo, el riesgo de encontrarte con un troyano es muy alto y las consecuencias pueden ser graves.

- Esto es especialmente cierto si utilizas el mismo Mac para realizar transacciones con criptomonedas. En este caso, el posible daño económico podría superar en gran medida cualquier ahorro que obtengas al no comprar software original.

- En general, evita instalar aplicaciones innecesarias y recuerda desinstalar los programas que ya no usas.

- Ten cuidado con las extensiones del navegador. A primera vista, pueden parecer inofensivas, pero muchas extensiones tienen acceso completo al contenido de todas las páginas web, lo que las hace tan peligrosas como las aplicaciones.

- Por supuesto, asegúrate de instalar un antivirus fiable en el Mac. Como hemos visto, el malware para macOS es una amenaza muy real.

Por último, queremos mencionar algunas características de los productos de seguridad de Kaspersky. Pueden detectar y bloquear muchas variantes de Banshee con el veredicto Trojan-PSW.OSX.Banshee. Algunas versiones nuevas se parecen al ladrón AMOS, por lo que también pueden detectarse como Trojan-PSW.OSX.Amos.gen.

Apple

Apple

Consejos

Consejos