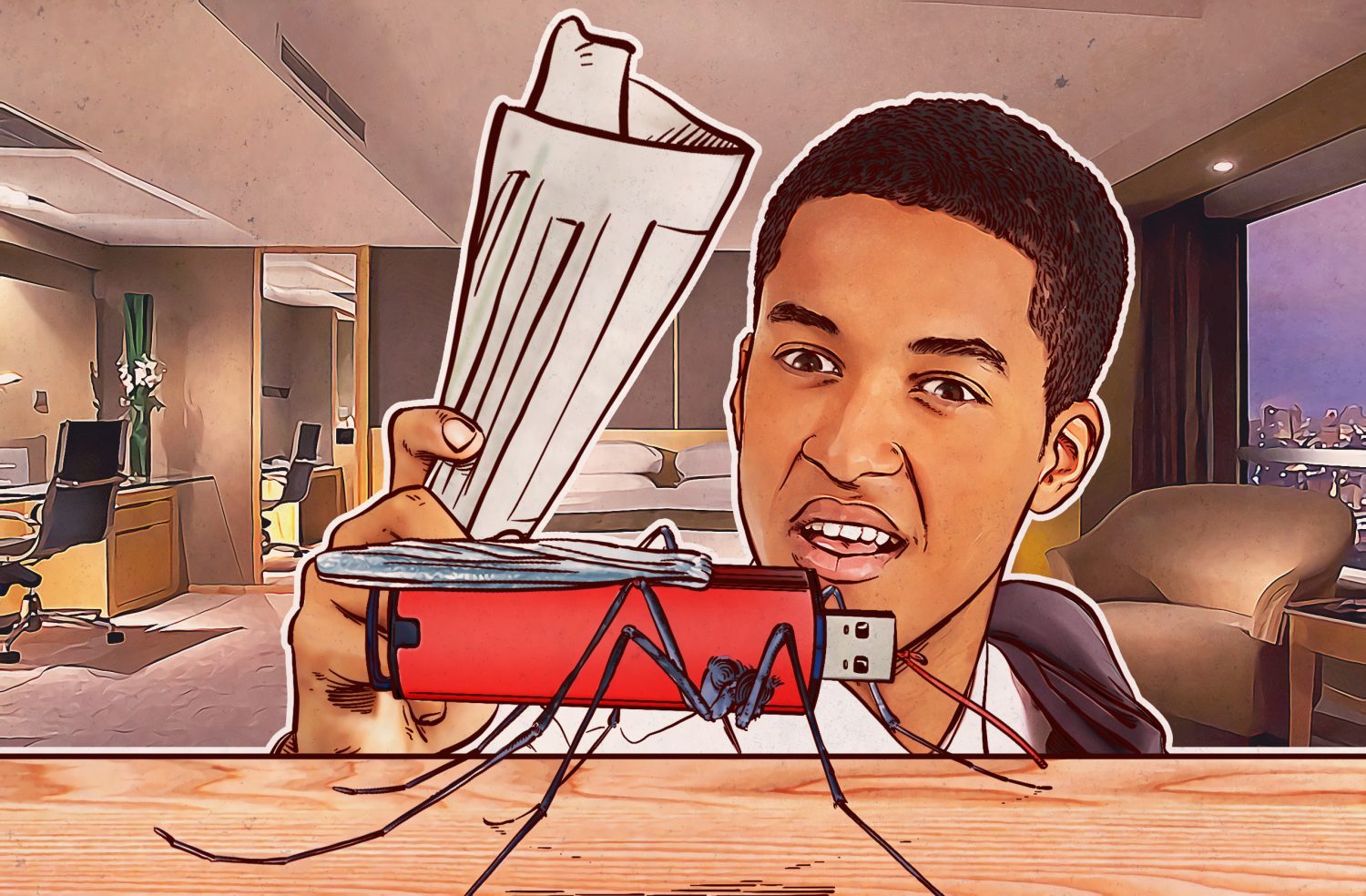

Un virus que infecta discretamente el hardware puede ser la peor pesadilla del usuario. Los ataques de hardware dan mucho más miedo que los ataques sobre el sistema operativo porque los antivirus no examinan los sistemas a nivel del hardware. Dichos ataques son una amenaza muy seria porque a diario usamos hardware que tiene vulnerabilidades explotables. Por ejemplo, hace un par de años, unos investigadores encontraron un defecto inerte en la interfaz USB. Lo llamaron BadUSB.

Al alterar levemente el código del firmware del dispositivo USB, un delincuente puede modificarlo e introducir malware que, entre otros menesteres, haría que el dispositivo comprometido simulara ser otra cosa.

Tras dicha modificación, un dispositivo corriente de memoria podría hacerse pasar por un teclado USB e introducir ciertos comandos para, por ejemplo, borrar todos tus archivos. También podría fingir que es un adaptador de red y monitorizar el flujo de los datos enviados entre la computadora e Internet.

El problema es que este tipo de malware se guarda en el controlador del dispositivo de memoria y permanece invisible desde fuera. Un antivirus corriente no puede ahondar tanto: no detecta virus en la memoria USB ya que el malware se ubica en una capa más profunda a la que el antivirus no puede acceder al realizar un análisis estándar. El segundo problema es que no existe cura para el fallo USB.

5 threats that could affect hardware – http://t.co/CP1DSfkgy3 pic.twitter.com/cnse35hAr3

— Kaspersky (@kaspersky) April 27, 2015

Aun así, un grupo de expertos de Kaspersky Lab (Oleg Zaitsev, Olga Domke, Konstantin Manurin y Mikhail Levinsky) encontró un modo para afrontar el problema. Su tecnología es capaz de rastrear automáticamente los procesos que los dispositivos USB están ejecutando en el sistema operativo y de bloquear los dispositivos si estos se comportan de manera sospechosa.

Esta tecnología ya está integrada en nuestro producto para empresas, Kaspersky Endpoint Security, y hace tan solo unos días al equipo se le concedió una patente estadounidense.

Olga Domke explica: “Aunque los ataques con USB modificados o corruptos sean considerados teóricos, la presencia de BadUSB despierta el interés de los clientes en soluciones de seguridad. Nadie quiere estar desprotegido cuando la teoría se convierte en práctica”. Así que el equipo del producto y el de los componentes trabajaron juntos y desarrollaron “BadUSB attack” para la versión de Windows de Kaspersky Endpoint Security, un componente heurístico que consigue un equilibrio en la gestión y la usabilidad de la empresa.

amenazas

amenazas

Consejos

Consejos