La industria de las noticias sobre seguridad informática (si realmente existe tal cosa), aunque no cuente tantos chismes como los medios de comunicación tipo Vanity Fair, está en continua agitación y siempre en busca de una exclusiva. Por ejemplo, una de las noticias con más repercusión en Threatpost el año pasado era bastante ordinaria y trataba sobre la vulnerabilidad PNG. Ni siquiera era una vulnerabilidad como tal, sólo una forma de ocultar un código malicioso entre los metadatos de la imagen. ¿Por qué sucedió eso? Alguien (¡obviamente, no fuimos nosotros!) decidió anunciar este fallo como “¡¡Tu PC puede infectarse tan solo por ver fotos de gatos!!’.

Por supuesto, en cuanto se descubre una enorme brecha que permite a los hackers infectar millones de equipos, soy el primero en ponerme a escribir sobre ello, pero éste no es el caso. Han pasado muchos años desde que apareció Slammer: ese pequeño y escurridizo malware que podía infectar un PC con Windows XP en solo 30 minutos y lo único que necesitaba era conexión a Internet.

En cuanto al software actual, (aún) no es un blanco fácil. Pero, ¿y si ocurriera algo terrible? Algo que dejara a todo el mundo asombrado, desconsolado y pensando en el próximo nivel de seguridad de sus PC/teléfonos/frigoríficos, o, por el contrario, hiciera de cada dispositivo o aparato una pieza inútil de plástico/metal/o cualquier otro material, que estuviera a merced de los deseos de algún maníaco. ¡El mundo está en peligro! ¡Mamma mia! ¡Volvemos a la edad de piedra usando únicamente papel y pluma para almacenar y compartir la información!

Bueno, los fallos graves en la seguridad de la información son aplaudibles como podemos observar, por ejemplo, en el Internet de las cosas (IoT), pero son bastante improbables. Mientras esperamos la catástrofe universal, podríamos pasar por alto algunos fallos graves pero evidentes, con lo que efectivamente alguien gana y alguien pierde. No son más que vulnerabilidades excepcionales, como siempre, se trata de negocios.

#Semana de la seguridad 35: vulnerabilidades en @Wordpress, @GitHub #DDoS, @Wyndham responsable de una #brecha de seguridad, mientras @Target no lo es

Tweet

En nuestro boletín de noticias sobre seguridad informática de hoy: vamos a hablar de tres casos de vulnerabilidades rutinarias, que se explotan de forma masiva con un resultado muy efectivo. Una vez más, como cada semana, el equipo de Threatpost ha elegido personalmente tres nuevas noticias, y yo voy a comentarlas. Puedes encontrar las ediciones anteriores aquí.

Las páginas hackeadas de WordPress se han usado para expandir el paquete del exploit Neutrino

Noticias. La investigación de ZScaler.

Vamos a dividir estas noticias en dos partes. La primera parte trata sobre miles de blogs y páginas web basadas en el motor de WordPress que es altamente vulnerable. La segunda parte cubre los métodos usados por los hackers para explotar estas vulnerabilidades, el malware que usan para infectar los PCs y, por último, la forma en la que sacan dinero con sus hackeos.

Empezamos con WordPress. Es como un Windows en Internet. Es un motor web muy conocido que cuenta con un extenso sistema de plug-in, que, por su diseño, atrae la atención de un gran número de cibercriminales. Basta con echar un vistazo a las noticias de este año (¡y eso no es todo!):

- Una vulnerabilidad de día cero, en un plug-in.

- Un error fortuito (aunque no lo es tanto realmente) en el generador numérico, que permite teóricamente averiguar el símbolo utilizado durante el procedimiento de cambio de contraseña.

- Una inyección SQL, en un plug-in.

- Otra inyección SQL, en un plug-in.

- Una vulnerabilidad XSS, en un plug-in.

- Un ataque de día cero en el mismo WordPress, inyección de JavaScript mediante comentarios. El parche está disponible en la versión 4.2.1.

- Vulnerabilidades en dos plug-ins.

- Una vulnerabilidad XSS en el mismo WordPress, parcheada en la versión 4.2.3.

- Vulnerabilidades en tres plug-ins.

Éste es el panorama. Los investigadores de Zscaler descubrieron una brecha enorme que expone a las páginas web basadas en WordPress (versiones 4.2 y anteriores). Por cierto, la versión 4.2. se lanzó recientemente, en el mes de abril del año pasado, por lo que nos cuestionamos las grandes repercusiones que podrían tener aquellos que no han actualizado sus páginas web en más de un año. Tras hackear las webs, los cibercriminales inyectaron un iframe y a continuación, establecieron el paquete del exploit e infectaron los PCs con malware. Por ahora, hay más de 2.500 webs afectadas, una cifra bastante moderada comparada con la cifra total de páginas web que existen en Internet, sin embargo, es suficiente para complicarles la vida a miles de usuarios.

What are exploits and why they are so scary? https://t.co/tulx05JN0q pic.twitter.com/Z5A4itfh7E

— Kaspersky (@kaspersky) July 31, 2015

Yendo aún más lejos, el paquete del exploit utiliza un bug en Adobe Flash, que se filtró como parte de la famosa brecha de seguridad de Hacking Team. Obteniendo así la capacidad de ejecutar un código en el equipo de la víctima, los atacantes implementaron CryptoWall Locker, un ransomware que ha estado dando vueltas durante más de un año y exige un rescate de más de 500 dólares por una clave de descifrado.

[Leyenda: Todos tus archivos nos pertenecen. Para saber más sobre ransomware, pincha aquí]

[Leyenda: Todos tus archivos nos pertenecen. Para saber más sobre ransomware, pincha aquí]

Imagina que tienes un pequeño negocio propio y hace un par de años compraste una página web llave en mano de un tercer proveedor externo, por lo que no sabes nada sobre el sistema en el que está basada tu página web. En comparación con algunas ataques masivos como el de introducir a escondidas un código malicioso a través de los banners de, por ejemplo Yahoo, esto no es nada, pero cientos de webs infectadas de esta forma, pueden generar varios millones de dólares en ingresos (o pérdidas, dependiendo del punto de vista).

Desde el punto de vista de la seguridad, este ataque no es nada extraordinario. Es un resumen de pequeños incidentes: aparecen algunas vulnerabilidades en una de las páginas del motor (o en sus plug-ins); alguien hackea constantemente estas páginas web e implementa un paquete de exploit; alguien desarrolla esos paquetes de exploit, utilizando los datos obtenidos de empresas que gestionan negocios cuestionables de comercio de vulnerabilidades y, en última instancia, no pueden guardar sus propios secretos.

Alguien usará un Flash no actualizado y alguien recibirá dinero de gente desesperada porque no tienen acceso a sus propios archivos. Por separado, cada uno de los precedentes no supone un gran problema, pero en conjunto, conforman un panorama espantoso.

Curiosamente, los investigadores observaron con anterioridad, el aumento en el tráfico de Neutrinos, a expensas de su rival, Angler, sin una aparente razón que lo justifique en la actualidad. Parece que, además de ganar dinero, los responsables de estos crímenes cibernéticos se encontraban en una especie de lucha para descubrir quién es el jefe.

<h3>GitHub sufre un ataque DDoS. De nuevo.</h3>

En realidad, es bastante sencillo reducir el número de vulnerabilidades de software. Basta con prohibir a los codificadores que codifiquen. Bueno, esto es cuestionable, pero, al parecer, alguien quería hacerlo así, interrumpir las operaciones de GitHub mediante la ejecución de un ataque DDoS (ataque de denegación de servicio) en una de las industrias de software de mayor renombre.

De todas formas, esta noticia no es primicia: el ataque empezó una buena mañana, se descubrió y estaba resuelto tres horas después, los culpables de este ataque siguen siendo desconocidos. ¡Qué aburrido! (bostezos) Entonces, ¿por qué esta noticia atrajo la atención de tanta gente? La razón es que GitHub sufrió un fuerte ataque DDoS que duró más de una semana el pasado mes de marzo, no sorprende entonces que todo el mundo reaccionara de forma tan exagerada.

El ataque de marzo fue bastante curioso. Los expertos tenían la impresión de que el tráfico de malware estaba conectado de alguna forma con Baidu, el motor de búsqueda chino. Es como si apareciera un iframe en la página principal de Google y redirigiera el tráfico a la página web de la víctima.

Esto ayuda a hundir cualquier página web, aunque no parezca posible. ¿O sí? Es poco probable y parece que, en el ataque de marzo, Baidu no tuvo ninguna responsabilidad, y el “bonus” se adhirió a los usuarios chinos desde alguna otra parte.

Aún no se conoce su procedencia. Quizá fue una forma habitual de infectar a los usuarios y atraerlos para que descargaran un script corrupto cuando accedieran a una popular página web. O, tal vez, el intercambio ocurrió en otra parte.

Google have provided detailed analysis of the recent Github attack – http://t.co/F75hTyzp2s pic.twitter.com/HJPMMg0InZ

— Kaspersky (@kaspersky) April 27, 2015

Por ejemplo, podría suceder en algún lugar entre Internet del mundo exterior e Internet en China, donde se encuentra el firewall de la Gran Muralla China. En ese caso, aquellos que accedan a páginas web chinas desde fuera del país, puede que cumplan, sin quererlo, los propósitos de los atacantes: la respuesta del servidor podría contener un script malicioso, que podría usarse en contra de los proyectos de GitHub utilizando los PCs de las víctimas.

Por cierto, los proyectos afectados de GitHub parecían haber sido seleccionados manualmente: los objetivos fueron dos proyectos que permitían eludir la Gran Muralla de Firewall y acceder al contenido censurado en China. Este tipo de ataque recibió incluso un nombre propio: ataque Man-on-the-Side. Conclusión de esta historia: el protocolo HTTPS es estupendo.

Una cadena de hoteles americana es responsable de una fuga de información

Noticia:

La noticia se centra por completo en la ley y el orden, pero es bastante importante. Hace seis años, fue hackeada la infraestructura informática de la cadena de hoteles Wyndham y robaron más de 600.000 registros de clientes. El filtrado de los datos de las tarjetas de crédito permitió que los hackers sustrajeran a los dueños de estas tarjetas más de 10 millones de dólares. Esta brecha de seguridad era bastante simple: encontrar un ordenador vulnerable en uno de los hoteles, conseguir la contraseña de administrador y acceder a… todo.

Desde una perspectiva técnica, el hackeo sucedió por un grave error del equipo de seguridad del hotel: los datos de los clientes estaban ahí, ¿por qué demonios almacenaría alguien los datos de las tarjetas de crédito sin cifrarlos? La Comisión Federal de Comercio de los Estados Unidos (FTC) se mostró bastante molesta y afirmó que la compañía no había seguido sus propias políticas de privacidad.

Se habían comprometido a proporcionar una “protección estándar” (como la implementación de un firewall o el cifrado de datos), pero los hoteles no la cumplían. Al parecer, no había ni firewall ni codificación. Las computadoras tenían contraseñas generadas por defecto, no se hacía ningún control de la seguridad, ni un plan B. La FTC intentó sancionar a la empresa, con el caso se volvió en torno a si la FTC tiene derecho a hacer esto o no. Tras una serie de reiteraciones, ambas partes llegaron a la conclusión de que la FTC sí cuenta con la facultad de hacerlo.

Court Rules FTC Has Authority to Punish Wyndham Over Breaches – http://t.co/pmgYUjbGEe

— Threatpost (@threatpost) August 24, 2015

Esto es interesante. Por ejemplo, una empresa se enfrenta a un ataque APT, del tipo que presupone el uso de técnicas avanzadas de hackeo y ayuda a evitar el acceso no solicitado durante bastante tiempo. Está claro: la empresa tomó todas las medidas necesarias, pero las pasaron por alto y ya no se puede hacer nada.

Pero es otra historia cuando el ataque no estaba nada avanzado, pero era muy persistente, sólo porque la infraestructura era completamente insegura frente a cualquier amenaza. La sentencia dictaminada provoca bastante dolor de cabeza a las empresas americanas en cuanto a su cumplimiento. Por lo general, las reglas de cumplimiento se aplican a los sistemas de procesamiento de tarjetas de crédito, pero según la sentencia, ahora se aplicaría a todos los aspectos de la protección de datos personales.

Quizá sea lo mejor. Sin embargo, las tecnologías y los métodos de protección se deberían crear en cualquier lugar excepto en los tribunales. Los tribunales pueden servir para afinar ciertos aspectos. Y hay una cosa más, los datos deben estar cifrados. Suena muy obvio como cuando se dice “se deben de hacer copias de seguridad siempre”. Sin embargo, los datos DEBERÍAN estar cifrados.

Por cierto, Target, cuyos clientes sufrieron un ataque con mucho más impacto, no recibió ninguna multa según la decisión de la FTC.

Target Says SEC Won’t Pursue Enforcement Action as a Result of Data Breach – http://t.co/OwsXc1ZBHK

— Threatpost (@threatpost) August 27, 2015

¿Qué más ocurrió?

Unos investigadores americanos escanearon más de 400.000 apps de Google Play y descubrieron que el 7,6% de ellas eran potencialmente peligrosas. Esta cifra no se corresponde con la evaluación de Google, que afirma que las posibilidades de infección al descargar una app desde Google Play son sólo del 0,15 %. Sin embargo, el enfoque de los investigadores también es algo vago: analizan el código, encuentran usos no estandarizados y, automáticamente, clasifican el código como potencialmente peligroso.

En Rusia, el ramsomware se distribuye mediante correos electrónicos. No es nada nuevo. La noticia está en que los atacantes utilizan notificaciones bancarias falsas sobre pagos atrasados. Sin duda, estas personas saben cómo sacar partido a todo tipo de situaciones, incluyendo la crisis financiera.

According to research, >40% of CryptoLocker victims paid #ransomware #infosec http://t.co/Lnb4Rq7foJ #whitepaper pic.twitter.com/wrxC9Rq1ZH

— Kaspersky (@kaspersky) August 24, 2015

Apple solventó la vulnerabilidad por la cual cualquier app permitía realizar un seguimiento de los usuarios, incluso con la limitación de tiempo establecida en el sistema. Es curioso que el tráfico de un bug de este tipo a través de la moderación de App Store sea mucho más fácil que en el caso de una app puramente maliciosa.

Patched Ins0mnia Vulnerability Keeps Malicious #iOS Apps Hidden: https://t.co/LVLKMC8NcX #apple via @threatpost pic.twitter.com/jtZM9WXZYl

— Kaspersky (@kaspersky) August 26, 2015

Oldies

Den-Zuk

Se trata de un virus muy peligroso con una longitud de 9 sectores. Infecta el sector de arranque del disco cuando se le solicita (int 13h, ah = 2, 3, 4, 5). Si la segunda parte del virus se ha guardado en el  disco, no se realiza ningún control de seguridad, por lo que el virus tiene la posibilidad de destruir una parte de la información que se encuentra en el disco (pista 40th).

disco, no se realiza ningún control de seguridad, por lo que el virus tiene la posibilidad de destruir una parte de la información que se encuentra en el disco (pista 40th).

Infracciones int 9 y 13h. Tras el reinicio, aparece su nombre (Den Zuk) en la pantalla. Cambia el nombre del disco infectado a “YC1ERP”. No tiene funciones destructivas, aun así es muy peligroso ya que puede destruir los datos en la pista 40 th del disco. Incluye el texto: Welcome to the C l u b — The HackerS — Hackin ‘All The Time — The Hacker.

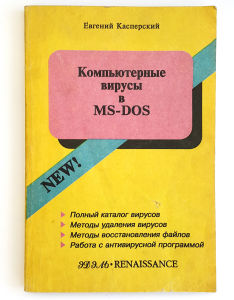

Citas del libro “Computer viruses in MS-DOS” de Eugene Kaspersky, 1992, página 99.

Legales: Este párrafo refleja únicamente la opinión personal del autor. Usted puede coincidir con la posición de Kaspersky Lab, o no. Depende de la suerte.

brecha de seguridad

brecha de seguridad

Consejos

Consejos