En Kaspersky Daily siempre recomendamos a los lectores de nuestro blog que presten especial atención al descargar contenido en sus dispositivos. Después de todo, ni siquiera Google Play es inmune al malware; por lo que mucho menos las fuentes no oficiales con mods y versiones pirateadas. Mientras exista el mundo digital, los troyanos seguirán abriéndose paso en dispositivos que no tengan una protección fiable.

Hoy contamos la historia de cómo 11 millones de usuarios de Android de todo el mundo podrían haber acabado siendo víctimas del troyano Necro. Sigue leyendo para conocer en qué aplicaciones lo hemos encontrado y cómo puedes protegerte.

¿Qué es Necro?

Nuestros lectores habituales quizá recuerden haber leído sobre Necro cuando escribimos sobre él por primera vez en 2019. En aquel entonces, nuestros expertos descubrieron un troyano en CamScanner, una aplicación de reconocimiento de texto, que se había descargado más de 100 millones de veces en Google Play. En esta ocasión, los “necromancers” han inyectado sangre nueva al viejo troyano: hemos encontrado una versión más rica en funciones tanto en aplicaciones populares en Google Play como en varios mods de aplicaciones en sitios no oficiales. Lo más probable es que los desarrolladores de estas aplicaciones emplearan una herramienta para integrar anuncios no verificada, a través de la cual Necro se infiltró en el código.

El Necro actual es un cargador ofuscado para evitar ser detectado (aunque eso no nos impidió encontrarlo). Descarga la carga maliciosa de una manera no menos astuta, mediante la esteganografía con el fin de ocultar su código en una imagen aparentemente inofensiva.

Y los módulos maliciosos descargados pueden cargar y ejecutar cualquier archivo DEX (código compilado escrito para Android), instalar aplicaciones descargadas, tunelizar el dispositivo de la víctima e incluso, potencialmente, contratar suscripciones de pago. Además, pueden mostrar anuncios e interactuar con ellos en ventanas invisibles, así como abrir enlaces arbitrarios y ejecutar cualquier código JavaScript.

Puedes leer más información sobre el diseño de Necro y su funcionamiento en nuestro blog Securelist.

Dónde se esconde Necro

Encontramos rastros del malware en una versión de Spotify modificada por usuarios, en la aplicación de edición de fotografías Wuta Camera, en Max Browser y en versiones modificadas tanto de WhatsApp como de juegos populares (incluido Minecraft).

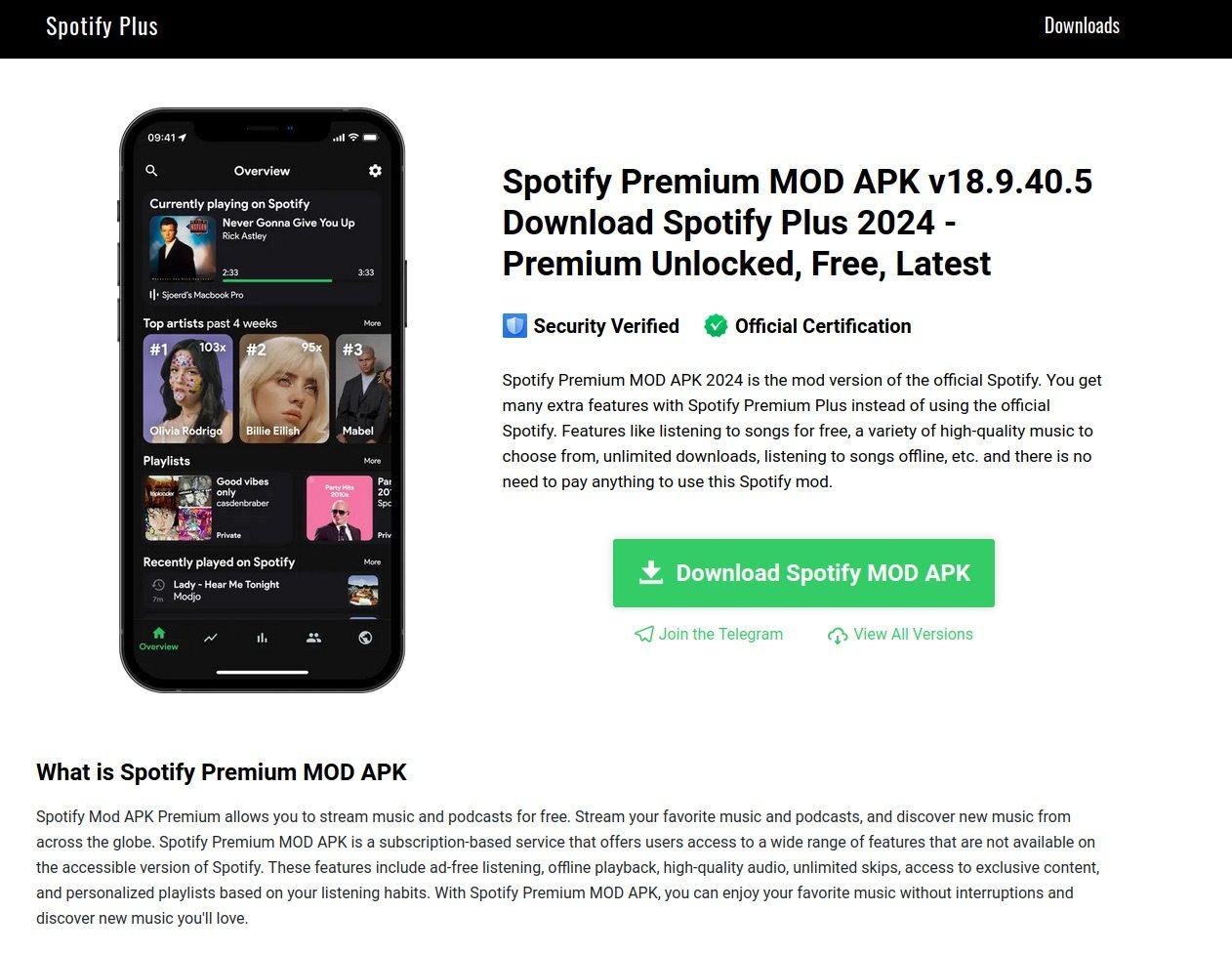

En un mod de Spotify

Al comienzo de nuestra investigación, nos llamó la atención una modificación inusual de la aplicación Spotify Plus. Se invitaba a los usuarios a descargar una nueva versión de su aplicación favorita desde una fuente no oficial, de forma gratuita y con una suscripción Premium desbloqueada para tener escuchas ilimitadas, tanto con conexión a Internet como sin ella. El llamativo botón verde que dice Download Spotify MOD APK parece tentador, ¿verdad? ¡Espera! Se trata de malware. No puedes fiarte de las supuestas garantías Security Verified y Official Certification que aparecen en la página; esta aplicación haría estragos en tu dispositivo.

Anda, mira… Hay más versiones de la aplicación disponibles en la página. ¿Incluirán también Necro u otros troyanos?

Cuando se abría esta aplicación, el troyano enviaba información sobre el dispositivo infectado al servidor C2 de los atacantes y, en respuesta, obtenía un enlace para descargar una imagen PNG. La carga maliciosa estaba oculta en esta imagen mediante esteganografía.

En aplicaciones en Google Play

Mientras que el mod de Spotify se distribuía a través de canales no oficiales, la aplicación Wuta Camera infectada por Necro llegó hasta Google Play, desde donde se descargó más de 10 millones de veces. Según nuestros datos, el cargador de Necro penetró la versión 6.3.2.148 de Wuta Camera, y las versiones limpias empiezan a partir de la 6.3.7.138. Por lo tanto, si tu versión es inferior a esta, tienes que actualizarla de inmediato.

El público de Max Browser es mucho más pequeño: solo un millón de usuarios. Necro se infiltró en el código de su aplicación en la versión 1.2.0. La aplicación se eliminó de Google Play a raíz de nuestra notificación, pero aún sigue disponible en recursos de terceros. Por supuesto, en dichos recursos debería confiar incluso menos, ya que es posible que aún estén disponibles versiones del navegador con el troyano.

En mods de WhatsApp, Minecraft y otras aplicaciones populares

Los clientes alternativos de servicios de mensajería instantánea generalmente cuentan con más funciones que las versiones oficiales. Pero debes considerar todos los mods, ya sea de Google Play o de un sitio de terceros, como sospechosos, ya que a menudo incorporan troyanos.

Por ejemplo, encontramos mods de WhatsApp con el cargador Necro distribuidos desde fuentes no oficiales, así como mods de Minecraft, Stumble Guys, Car Parking Multiplayer y Melon Sandbox. Y sin duda esta selección no es casual: los atacantes siempre se fijan en los juegos y aplicaciones más populares.

Cómo protegerse de Necro

En primer lugar, recomendamos encarecidamente no descargar aplicaciones de fuentes no oficiales, ya que el riesgo de infección del dispositivo es extremadamente alto. En segundo lugar, también hay que abordar las aplicaciones de Google Play y otras plataformas oficiales con una saludable dosis de escepticismo. Ni siquiera una aplicación popular como Wuta Camera, con 10 millones de descargas, fue capaz de evitar el ataque de Necro.

- Asegúrate de proteger tus dispositivos para que no te sorprenda un troyano. Kaspersky para Android detecta Necro y otro malware similar.

- Consulta la página de la aplicación en la tienda antes de descargarla. Recomendamos especialmente leer las reseñas con puntuaciones bajas, ya que generalmente proporcionan advertencias sobre los posibles peligros. Las reseñas muy positivas podrían ser falsas, y una puntuación general alta es fácil de inflar.

- No busques mods ni versiones pirateadas. Esas aplicaciones casi siempre están repletas de todo tipo de troyanos: desde algunos inofensivos hasta spyware para móviles como CanesSpy.

Android

Android

Consejos

Consejos