Los populares routers son vulnerables a ataques. La solución está lista, pero debe ser manualmente instalada.

La confusión se produjo la semana pasada, luego de que un investigador de seguridad muy conocido identificara una serie de vulnerabilidades de seguridad, realmente preocupantes, en un popular router Linksys, desarrollado por Cisco Systems. Casi inmediatamente, el gigante de las redes restó importancia al problema, afirmando que las vulnerabilidades se han resuelto con una actualización de seguridad de hace varios meses.

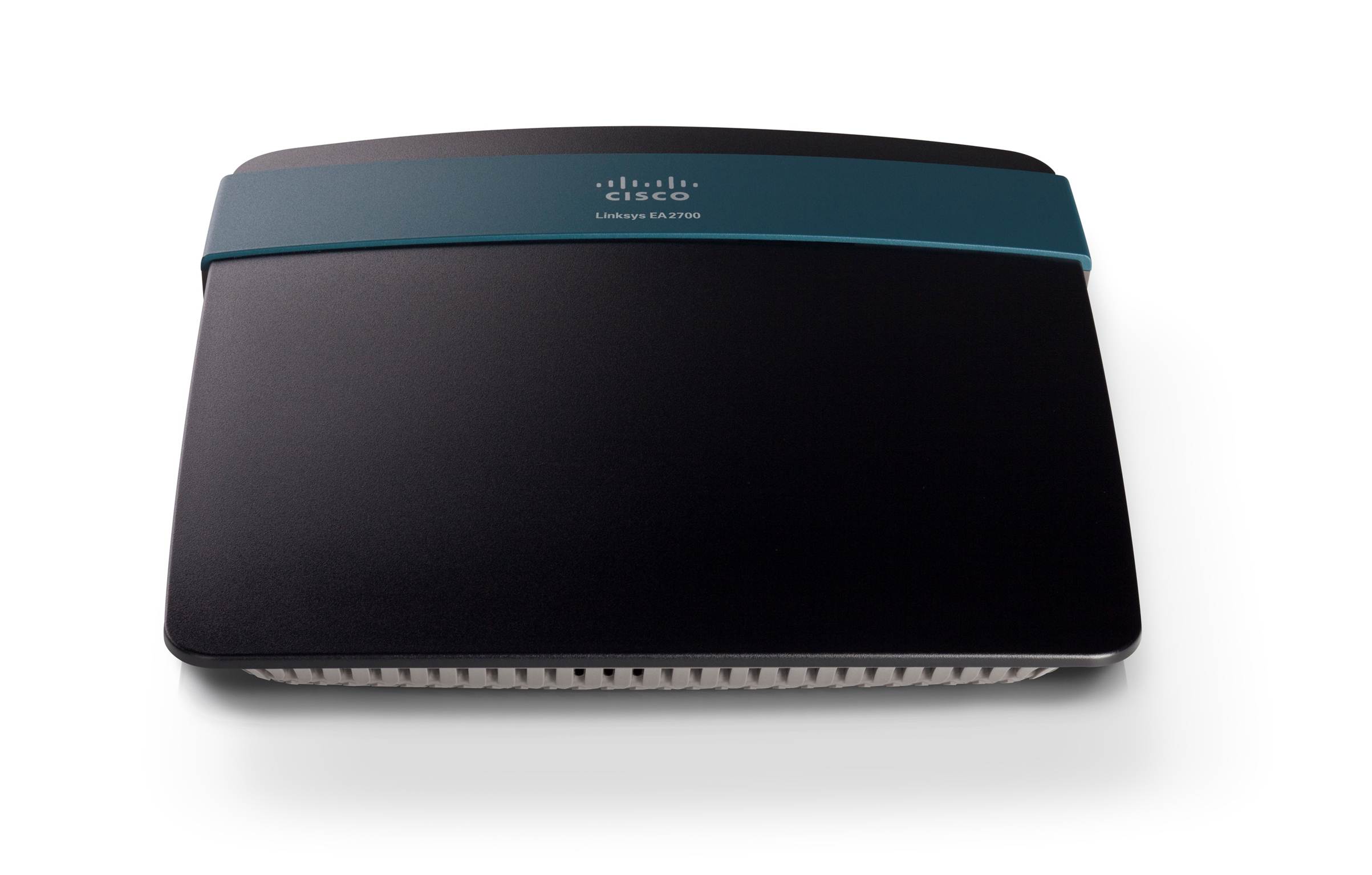

El investigador Phil Purviance, de la consultora de aplicaciones de seguridad AppSec Consulting, dijo que los routers Cisco Linksys EA2700 Network Manager N6000 Wireless-N, que son ampliamente utilizados en las redes domésticas y de pequeñas empresas, estaban plagadas de vulnerabilidades. Los errores, según dijo, le podrían dar a los atacantes la posibilidad de acceder al mismísimo dispositivo, sus contraseñas y archivos de configuración y, en última instancia, cambiar la configuración y cargar firmware modificado y potencialmente malicioso en los routers. Si un atacante resulta estar en la misma red que el router vulnerable, él o ella podría cambiar las contraseñas y tomar control del dispositivo de red.

Según Purviance, hay una gran variedad de exploits, que van desde las más simples a las más complejas, que se aprovechan de las vulnerabilidades y se pueden desplegar para comprometer los routers afectados.

Uno de los métodos más simples de exploits requiere que el atacante atraiga al usuario de una red infectada hacia un sitio de hosting de exploits.

Otro método requeriría al atacante pegar un caracter especial en la barra de direcciones, mientras intentara acceder a la interfaz de administración del router. Mientras que el primer exploit le daría permiso al atacante para cambiar la contraseña de un dispositivo vulnerable a una contraseña por default, que sería “contraseña” o “password”, el segundo exploit fue mucho más peligroso, exponiendo el código fuente del propietario del dispositivo. En otras palabras, al atacante se le concedería acceso al código que asegura y hace funcionar al router.

“Lo que encontré es tan terrible, horrible y completamente imperdonable”, escribió Purviance en su blog. “Sólo me tomó 30 minutos llegar a la conclusión de que cualquier red con un router EA2700 es insegura”.

Y luego siguió:

“Esta vulnerabilidad me dice que el software de este router nunca ha pasado por una prueba de seguridad, porque es simplemente demasiado fácil.”

Se espera que las empresas de tecnología que fabrican consumidores y otros dispositivos lleven a cabo pruebas de penetración en busca de vulnerabilidades en sus propios productos, para asegurarse de que no puedan ser fácil e inmediatamente explotados por los atacantes.

Por su parte, Cisco fué muy rápido en aclarar que estas vulnerabilidades fueron resueltas con una actualización lanzada en Junio de 2012, y que cualquiera que comprara  o instalara un router EA2700 en su red, luego de esa fecha, sería inmune a estas fallas.

o instalara un router EA2700 en su red, luego de esa fecha, sería inmune a estas fallas.

Así que… ¿cuál es el problema? Las vulnerabilidades han sido corregidas, y los dispositivos actualizados. ¿Caso abierto y cerrado, no?

No tan rápido, porque Tod Beardsley, un manager de ingeniería de Rapid7 señala que la implementación de una actualización de firmware para corregir una vulnerabilidad de un router, no es algo fácil (o automático) como instalar un software normal o las actualizaciones de tu computadora, que deberías instalar regularmente, sin importar los problemas que haya presentado el último parche de Microsoft.

“La diferencia más importante entre estas vulnerabilidades y las vulnerabilidades más comunes de PC (como las vulnerabilidades de Java y de Windows) está en que la existencia de parches del fabricante realmente no importa”, dijo Beardsley. “Aún si los fabricantes lanzan un parche de firmware para esos dispositivos, la vasta mayoría de los usuarios nunca se enterará de ello. No hay actualizaciones automáticas en ninguno de estos dispositivos, y no hay nada parecido a un software de anti-virus que pueda correr en estos equipos de poca memoria y energía. Como resultado, este tipo de bugs son de larga vida”.

“Además, si el atacante está dispuesto a tomar el control sobre el dispositivo, ese atacante tendrá control efectivo sobre todos los dispositivos asociados a él. Puede contaminar DNS, puede desviar el tráfico hacia un sitio malicioso, puede inyectar links de phishing en sesiones de HTTP, puede desactivar las reglas de firewall; el número de posibles ataques sólo se limita a la imaginación”, dijo Beardsley. “Esto se extiende, no sólo a las computadoras de una red interna, sino además a los teléfonos asociados de forma inalámbrica”.

antivirus

antivirus

Consejos

Consejos