El 19 de febrero de 2015 se dio a conocer que cientos de laptops de Lenovo fueron lanzadas a la venta con el adware Superfish preinstalado. Desde el punto de vista de la seguridad, esta situación supone dos grandes problemas para los usuarios.

El primero, y más obvio, es el propio hecho de que un productor de hardware de alcance internacional haya enviado, durante varios meses, cargamentos de computadoras portátiles infectadas con un adware. Según las investigaciones, estas computadoras estuvieron a la venta desde septiembre de 2014 hasta febrero de este año.

El segundo problema, en tanto. radica en el comportamiento propio del adware Superfish. Su capacidad para producir certificados auto-firmados, le podría permitir a un criminal interceptar las conexiones SSL/TSL, es decir, las sesiones de los navegadores web.

Learn how digital certificates and 'HTTPS' keep your online life secure through encryption. http://t.co/gjOBQrEaYO

— Kaspersky (@kaspersky) May 7, 2013

Veamos de cerca cómo actúa Superfish en cuanto a este segundo problema.

Aquí abajo les dejamos una captura de pantalla de un sitio web de un banco, al que se accedió utilizando Internet Explorer desde una PC no infectada. Al hacer click en el ícono del candado, podremos ver la información del certificado SSL.

Los certificados SSL son emitidos por una Autoridad de Certificados (CA) y garantizan la propiedad de un sitio web. VeriSign, en este caso, es quien avala la identidad de “Japan xxxx Bank Co,Ltd”. Asimismo, los certificados de seguridad son utilizados también para encriptar las ID y las contraseñas de los usuarios. Esta es la forma clásica en que un sitio garantiza una conexión segura.

Los certificados SSL son emitidos por una Autoridad de Certificados (CA) y garantizan la propiedad de un sitio web. VeriSign, en este caso, es quien avala la identidad de “Japan xxxx Bank Co,Ltd”. Asimismo, los certificados de seguridad son utilizados también para encriptar las ID y las contraseñas de los usuarios. Esta es la forma clásica en que un sitio garantiza una conexión segura.

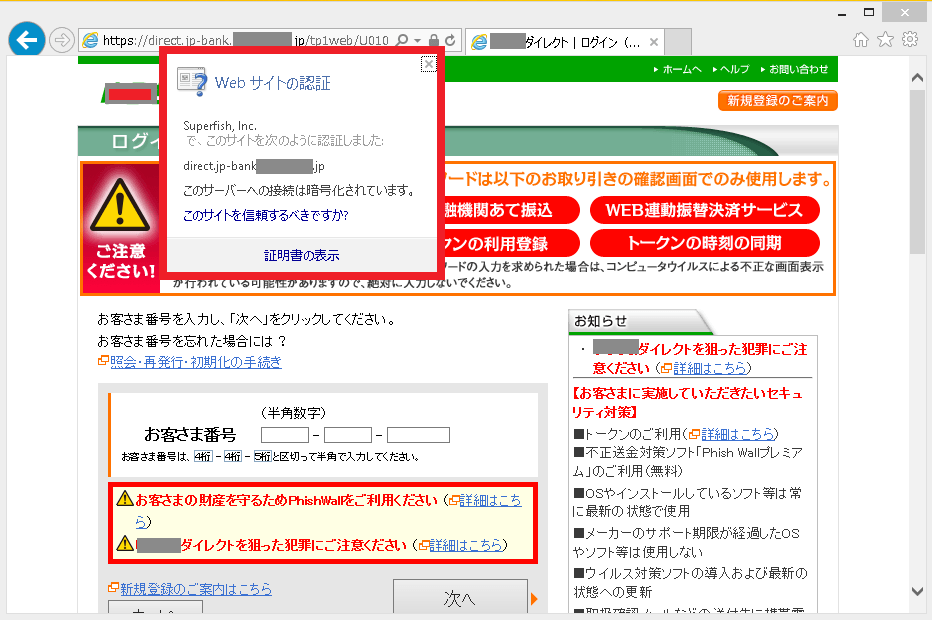

Ahora bien, la siguiente captura de pantalla pertenece al mismo sitio, pero en este caso, se accedió a la página web utilizando una PC infectada con el adware Superfish. El certificado SSL del sitio ahora muestra a “Superfish” como su emisor, en lugar de “Verisign”.

¿Cuál es la causa de este cambio? Superfish cuenta con la capacidad de autorizar certificados desde su propio software. Esto le permite secuestrar la sesión web de los usuarios, generar un certificado auto-firmado, y establecer una conexión SSL. Por desgracia, los navegadores web toman el certificado generado por Superfish como válido. Por lo tanto, Superfish asume la posición de CA y no VeriSign.

Asimismo, la clave privada para generar el certificado se incluye también en el software de Superfish y está disponible para cualquier persona que la requiera. De hecho, la contraseña de la llave ya ha sido revelada en Internet.

Esto quiere decir que, al contar con el par clave-contraseña, un cibercriminal podría espiar las informaciones transmitidas bajo la conexión cifrada e inyectar códigos maliciosos dentro de éstas.

El peor escenario posible sería que se produzca el robo de información crítica de una sesión web de una cuenta bancaria online.

We're sorry. We messed up. We're owning it. And we're making sure it never happens again. Fully uninstall Superfish: http://t.co/mSSUwp5EQE

— Lenovo United States (@lenovoUS) February 20, 2015

En este punto, les recomendamos a todos aquellos usuarios de computadoras Lenovo que eliminen el software “Superfish Inc. Visual Discovery” desde el panel de control de Windows, en caso de que lo tuvieran instalado. Asimismo, deberán eliminar el certificado de Superfish de la lista de autoridades de certificados de confianza.

Les recomendamos a todos aquellos usuarios de Lenovo que eliminen el #Adware y el certificado de Superfish, en caso de que lo tengan instalado

Tweet

Los productos de Kaspersky Lab te permitirán determinar su tu PC está infectada con este adware. Nuestros productos detectan esta amenaza como un “no-virus”: AdWare.Win32.Superfish.b.

Actualmente, Lenovo está ofreciendo una Herramienta de Eliminación Automática de Superfish, a través de su Asistente de Seguridad (LEN-2015-101).

adware

adware

Consejos

Consejos