Existen casos en los que los sitios web son comprometidos para ser utilizados como medios de propagación de malware. Dentro de los múltiples métodos que los criminales emplean para llevar a los usuarios a páginas web maliciosas, existe uno denominado “typosquatting”.

Muchas veces, cuando intentamos escribir la dirección de un sitio web en nuestro navegador, cometemos algunos errores de tipeo. Esta circunstancia es aprovechada por los cibercriminales, quienes, mediante un engaño, llevan a los usuarios a sitios web maliciosos haciendoles creer a los usuarios que están visitando las páginas originales. Esta tipo de estafa es conocida como “typosquatting”, palabra que deviene de la combinación de los términos ingleses “typo” y “squat” (“error de tipeo” y “okupa”, respectivamente). El typosquatting también es conocido como “Secuestro de URL”. Los cibercriminales registran dominios cuyos nombres son una imitación de los dominios más conocidos. De esta forma, cuando uno usuario tipea erróneamente el nombre de un sitio, es redirigido a la página falsa creada por los criminales. Esta situación es realmente molesta para las empresas. Incluso, muchas compañías cuyos nombres fueron abusados llevaron sus casos a juicio.

Por supuesto que el typosquatting es una amenaza para los consumidores. Lo usuarios que acceden involuntariamente a estos sitios falsos, podrían encontrarse viendo sitios spam no deseados y, en el peor de los casos, podrían acabar siendo infectados con malware. Podemos tener una perspectiva más clara de esta situación si analizamos un ejemplo de la vida real:

Un caso típico de abuso de Gmail

En primer lugar, déjame explicarte nuestro esfuerzo por reducir el número de infecciones con malware. Cuando nos encontramos con un sitio web comprometido, tratamos de alertar al administrador. Veamos un ejemplo de un caso real. Los datos que presentamos a continuación son la información WHOIS de un sitio web que alojaba malware involuntariamente. En el campo de “Contacto Administrativo”, veremos el dominio A***3JP. Esta es una firma JPNIC manejada por el Japan Registry Service (JPRS), el cual es clave para encontrar quién es el administrador de una página web. (En otros casos, las direcciones de email son registradas en este campo).

Luego, comprobamos quién administra el dominio A***3JP

La dirección de email que se ingresa en el campo “Email” es la persona que deberíamos contactar para informarle de la infección malware en su sitio web. Así es como encontramos a los administradores de los sitios infectados. Alertar a los administradores de las infecciones es un proceso muy importante para evitar que se propaguen las amenazas.

Sin embarbgo, si observamos con cuidado, encontraremos una falla en esta dirección de email: puede parecer que se trata de una dirección de Gmail (xxx@gmail.com), pero en realidad no lo es. Falta una letra.

En algunos países, el registro correcto de la información de un dominio es una obligación legal. Sin embargo, en Japón, frecuentemente sucede que la información registrada es incorrecta y, muchas veces, este registro erróneo es hecho deliberadamente. Si una cuenta de email no es correcta, seremos incapaces de alertar al administrador y éste no estará al tanto de la infección. En consecuencia, el administrador de la página web comprometida se transformará en un potencial victimario de un determinado número de personas. En este caso particular, la intención del mail de Gmail falso es clara: es una trampa typosquatting esperando a que algún usuario descargue el instalador malicioso.

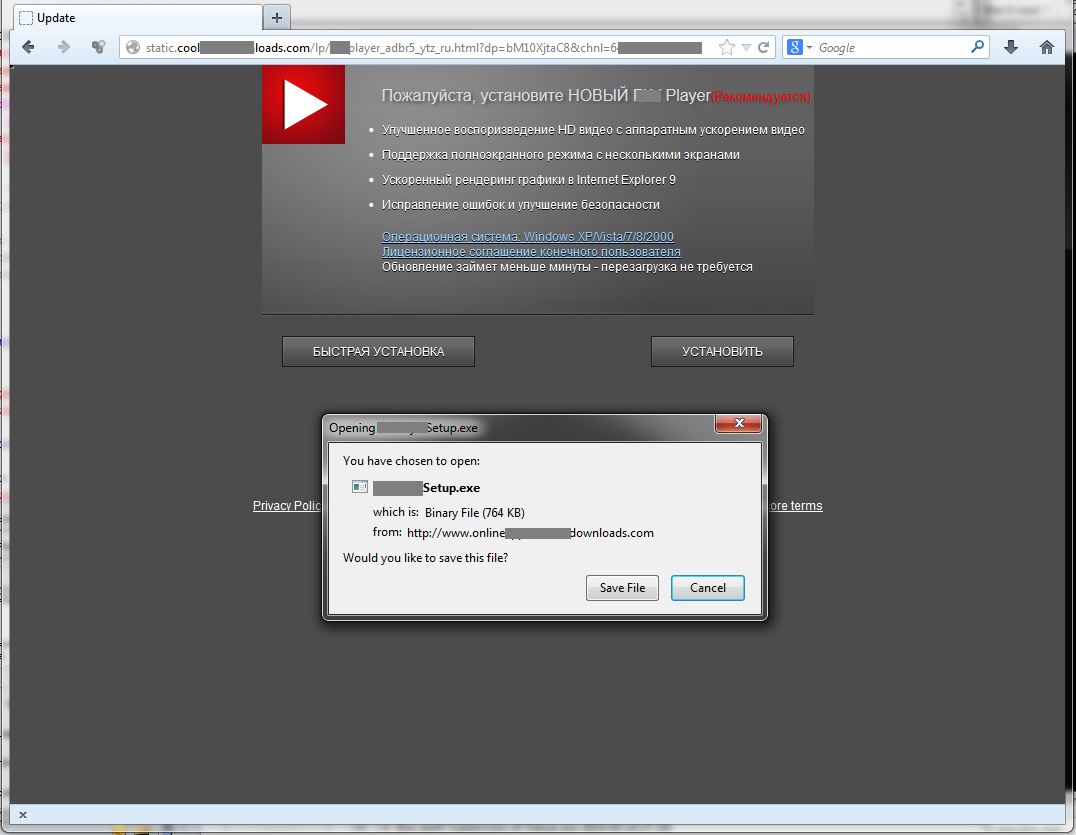

Resultó ser que el sitio web de la dirección de email que simulaba ser de Gmail aparecía en diferentes idiomas: japonés, alemán, español, italiano, holandés, polaco, portugués, ruso, sueco y turco. Por alguna razón desconocida, no había una opción de inglés. Mira las capturas de pantalla del sitio web. Su apariencia legítima podría persuadir a los visitantes de instalar cualquier programa sin percatarse de su peligro.

Japonés:

Ruso:

En esta publicación, expliqué la importancia de registrar correctamente la información del dominio y detallé cómo funciona el typosquatting, utilizando un ejemplo real que encontré durante nuestra investigación. El typosquatting no es una amenaza nueva. Es, más bien, un método clásico utilizado por los criminales para engañar a los usuarios. A pesar de ser conocido desde hace años, el número de víctimas del typosquatting alrededor del mundo sigue aumentando. Este tipo de amenaza tiene una naturaleza pasiva y se caracteriza por esperar a que los usuarios cometan un error de tipeo para actuar. Para evitar ser una víctima del typosquatting, debes actualizar tu sistema operativo y tu software de seguridad regularmente.

Traducido por: Guillermo Vidal Quinteiro

engaño

engaño

Consejos

Consejos