Hoy vamos a hablar de ratas. No nos referimos a los roedores de cola larga, sino a los digitales: troyanos de acceso remoto o RAT. Son troyanos que los atacantes utilizan para obtener acceso remoto a un dispositivo. Por lo general, estos RAT pueden instalar y desinstalar programas, controlar el portapapeles, y registrar pulsaciones de teclas.

En mayo de 2024, una nueva raza de RAT, SambaSpy, cayó en nuestra trampa para ratas. Para saber cómo este malware infecta los dispositivos de sus víctimas y qué hace una vez que está dentro, sigue leyendo.

¿Qué es SambaSpy?

SambaSpy es un troyano RAT repleto de funciones que se oculta a través de Zelix KlassMaster, lo que lo hace mucho más difícil de detectar y analizar. Sin embargo, nuestro equipo estuvo a la altura del desafío y descubrió que este nuevo RAT es capaz de lo siguiente:

- Gestionar el sistema de archivos y procesos

- Descargar y cargar archivos

- Controlar la cámara web

- Realizar capturas de pantalla

- Robar contraseñas

- Cargar complementos adicionales

- Controlar el escritorio de forma remota

- Registrar las pulsaciones de teclado

- Gestionar el portapapeles

¿Estás impresionado? Parece que SambaSpy puede hacerlo todo: es la herramienta perfecta para un villano de James Bond del siglo XXI. Pero incluso esta extensa lista no es exhaustiva: lee más sobre las capacidades de este RAT en la versión completa de nuestro estudio.

La campaña maliciosa que descubrimos estaba dirigida exclusivamente a víctimas en Italia. Puede que te sorprendas, pero en realidad es una buena noticia (para todos, excepto para los italianos). Por lo general, los actores de amenazas intentan tender una red amplia para maximizar sus ganancias, pero estos atacantes se centran en un solo país. Entonces, ¿por qué es eso algo bueno? Es probable que los atacantes estén realizando pruebas con los usuarios italianos antes de expandir sus operaciones a otros países, y nosotros ya estamos un paso adelante porque estamos familiarizados con SambaSpy y sabemos cómo contrarrestarlo. Lo que nuestros usuarios de todo el mundo necesitan hacer es asegurarse de tener una solución de seguridad fiable y seguir leyendo sabiendo que podemos evitarlo.

Cómo los atacantes propagan SambaSpy

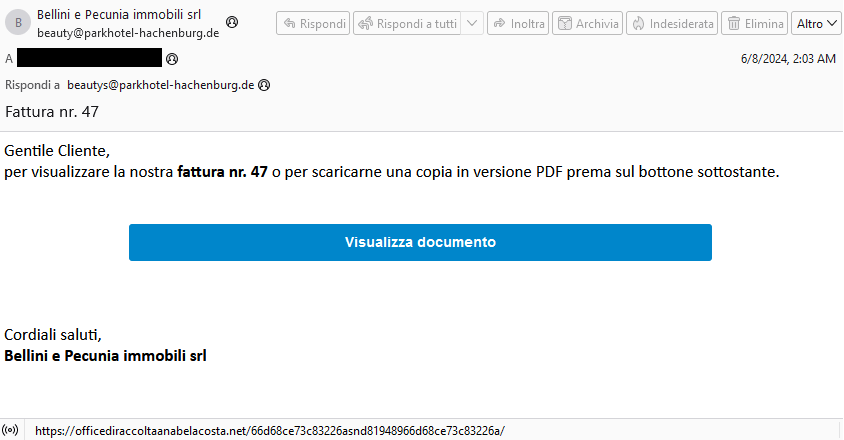

En resumen, como muchos otros RAT, por correo electrónico. Los atacantes utilizaron dos cadenas de infección principales, ambas relacionadas con correos electrónicos de phishing disfrazados de comunicaciones de una agencia inmobiliaria. El elemento clave del correo electrónico es una CTA para consultar una factura haciendo clic en un hipervínculo.

A primera vista, el correo electrónico parece legítimo, excepto que se envía desde una dirección de correo electrónico alemana, pero está redactado en italiano.

Al hacer clic en el enlace, los usuarios son llevados a un sitio web malicioso que verifica el idioma del sistema y el navegador utilizado. Si el sistema operativo de la víctima potencial está configurado en italiano y abre el enlace en Edge, Firefox o Chrome, recibe un archivo PDF malicioso que infecta su dispositivo con un instalador de malware o un downloader. La diferencia entre ambos es mínima: el instalador de malware instala el troyano de inmediato, mientras que el downloader descarga primero los componentes necesarios de los servidores de los atacantes.

Antes de comenzar, tanto el cargador como el instalador de malware comprueban que el sistema no esté ejecutándose en una máquina virtual y, lo más importante, que el idioma del sistema operativo esté configurado en italiano. Si se cumplen ambas condiciones, se infecta el dispositivo.

Los usuarios que no cumplen con estos criterios son redirigidos al sitio web de FattureInCloud, una solución italiana basada en la nube para almacenar y gestionar facturas digitales. Este ingenioso disfraz permite a los atacantes apuntar solo a un público específico: todos los demás son redirigidos a un sitio web legítimo.

¿Quién está detrás de SambaSpy?

Todavía tenemos que determinar qué grupo está detrás de esta sofisticada distribución de SambaSpy. Sin embargo, evidencia circunstancial nos ha demostrado que los atacantes hablan portugués de Brasil. También sabemos que ya están expandiendo sus operaciones a España y Brasil, como lo demuestran los dominios maliciosos utilizados por el mismo grupo en otras campañas detectadas. Por cierto, estas campañas ya no incluyen la verificación de idioma.

¿Cómo puedes protegerte de SambaSpy?

La conclusión clave de esta historia es el método de infección, que sugiere que cualquier persona, en cualquier lugar y que habla cualquier idioma, podría ser el objetivo de la próxima campaña. Para los atacantes, en realidad no importa a quién atacan, ni tampoco son importantes los detalles del cebo de phishing. Hoy puede ser una factura de una agencia inmobiliaria; mañana, una notificación de impuestos; y pasado mañana, pasajes aéreos o vales de viaje.

A continuación se ofrecen algunos consejos y recomendaciones para ayudarte a mantenerte a salvo de SambaSpy:

- Instala Kaspersky Premium antes de que tu dispositivo muestre signos de infección. Nuestra solución detecta y neutraliza de forma fiable tanto SambaSpy como otro malware.

- Ten siempre cuidado con los correos electrónicos de phishing. Antes de hacer clic en un enlace en tu bandeja de entrada, toma un momento para preguntarte: “¿Podría tratarse de una estafa?”

RAT

RAT

Consejos

Consejos