Desde hace bastante tiempo, hemos estado viendo intentos de usar trucos de spear-phishing a escala masiva. Estos esfuerzos se limitan normalmente a un estilo de correo electrónico ligeramente mejor que el habitual que imita a una empresa específica, falsificando un remitente corporativo a través de la técnica de ghost spoofing y personalizando el mensaje, lo que, en el mejor de los casos, significa dirigirse a la víctima por su nombre. Sin embargo, en marzo de este año, comenzamos a notar una campaña particularmente intrigante en la que no solo se personalizaba el cuerpo del correo electrónico sino también el documento adjunto. El esquema en sí también fue un poco inusual: se trataba de engañar a las víctimas para que ingresaran sus credenciales de correo electrónico corporativo con el pretexto de cambios en la política de RR. HH.

Una solicitud falsa para revisar nuevas pautas de RR. HH.

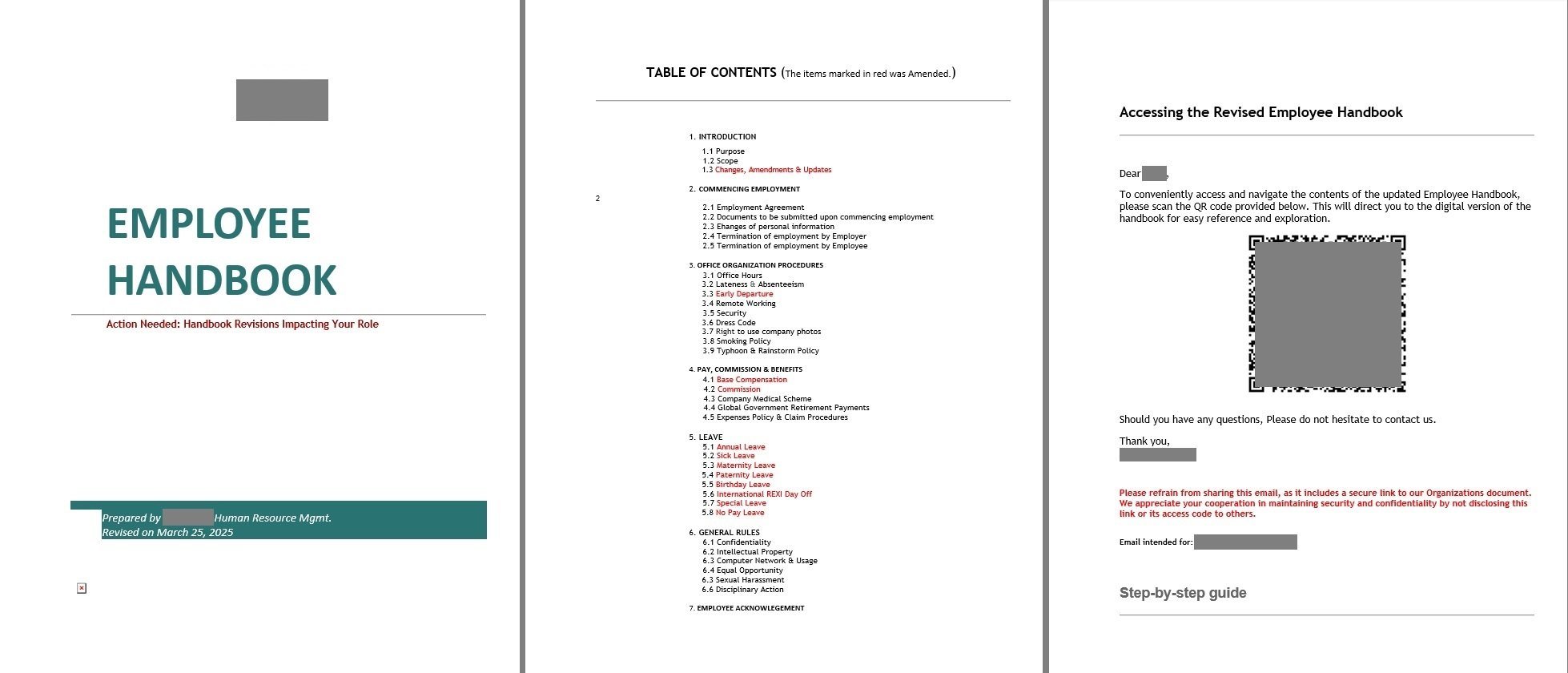

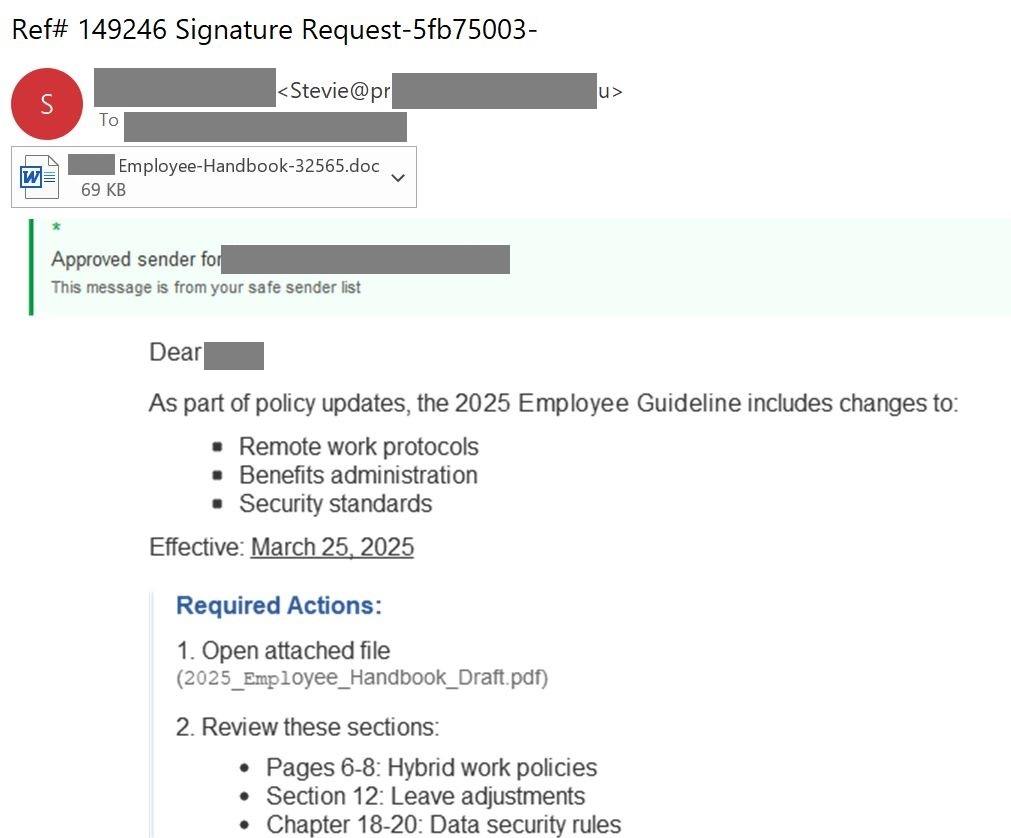

Así es como funciona. La víctima recibe un correo electrónico, aparentemente de RR. HH., que se dirige a ella por su nombre. El correo electrónico le informa de los cambios en la política de RR. HH. con respecto a los protocolos de trabajo remoto, los beneficios disponibles y los estándares de seguridad. Naturalmente, cualquier empleado estaría interesado en este tipo de cambios, por lo que su cursor se desplaza naturalmente hacia el documento adjunto, que, por cierto, también incluye el nombre del destinatario en su título. Además, el correo electrónico tiene un banner convincente que indica que el remitente está verificado y que el mensaje proviene de una lista de remitentes seguros. Como muestra la experiencia, este es precisamente el tipo de correo electrónico que merece un escrutinio adicional.

Un mensaje de correo electrónico de phishing diseñado para atraer a las víctimas con actualizaciones falsas de la política de RR. HH.

Para empezar, todo el contenido del correo electrónico es una imagen, incluido el banner verde tranquilizador y el saludo personalizado. Puede comprobarlo fácilmente si intenta resaltar cualquier parte del texto con el ratón. Un remitente legítimo nunca enviaría un correo electrónico de esta manera; simplemente no es práctico. Imagínese a un departamento de RR. HH. que tenga que guardar y enviar imágenes individuales a cada empleado para un anuncio tan generalizado. La única razón para incrustar texto como imagen es eludir los filtros antispam o antiphishing del correo electrónico.

Hay otras pistas más sutiles en el correo electrónico que pueden delatar a los atacantes. Por ejemplo, el nombre e incluso el formato del documento adjunto no coinciden con lo que se menciona en el cuerpo del correo electrónico. Pero en comparación con el correo electrónico “pintoresco”, estos son detalles menores.

Un archivo adjunto que imita las pautas de RR. HH.

Por supuesto, el documento adjunto no contiene pautas reales de RR. HH. Lo que encontrará es una página de título con un pequeño logotipo de la empresa y un destacado encabezado “Manual del empleado”. También incluye una tabla de contenido con elementos resaltados en rojo para indicar cambios seguido de una página con un código QR (para acceder al documento completo). Finalmente, hay una instrucción muy básica sobre cómo analizar códigos QR con su teléfono. El código, por supuesto, conduce a una página donde se le pide al usuario que introduzca sus credenciales corporativas, que es lo que buscan los autores del plan.

El documento está repleto de frases destinadas a convencer a la víctima de que va dirigido específicamente a ella. Incluso su nombre se menciona dos veces: una vez en el saludo y otra vez en la línea “Esta carta está destinada a…” que precede a la instrucción. Ah, y sí, el nombre del archivo también incluye su nombre. Pero la primera pregunta que debería plantear este documento es: ¿cuál es el punto?

Siendo realistas, toda esta información podría haberse presentado directamente en el correo electrónico sin crear un archivo personalizado de cuatro páginas. ¿Por qué un empleado de RR. HH. iría tan lejos y crearía estos documentos aparentemente inútiles para cada empleado? Sinceramente, al principio dudábamos de que los estafadores se molestaran en llevar a cabo un plan tan elaborado. Pero nuestras herramientas confirman que todos los correos electrónicos de phishing de esta campaña contienen archivos adjuntos diferentes, cada uno único para el nombre del destinatario. Es probable que estemos viendo el trabajo de un nuevo mecanismo de correo automatizado que genera un documento y una imagen de correo electrónico para cada destinatario… o quizás solo algunos autores de phishing extremadamente dedicados.

Cómo mantenerse seguro

Una solución de seguridad especializada puede bloquear la mayoría de los mensajes de correo electrónico de phishing en el servidor de correo corporativo. Además, todos los dispositivos utilizados por los empleados de la empresa para trabajar, incluidos los teléfonos móviles, también deben estar protegidos.

Además, recomendamos educar a los empleados sobre las tácticas modernas de estafa, por ejemplo, compartiendo recursos de nuestro blog y aumentando continuamente su conciencia general sobre la ciberseguridad. Esto se puede lograr a través de plataformas como Kaspersky Automated Security Awareness Platform.

phishing

phishing